Leak-Doppelschlag gegen NSA & CIA

von Erich Möchel

Seit dem Wochenende haben Anti-Virus-Firmen und Sicherheitsexperten weltweit Hochbetrieb. Am Freitag veröffentlichte Wikileaks die dritte Tranche interner Dokumente aus der „Cyber“-Angriffsabteilung der CIA. Wieder ist es Traningsmaterial für CIA-Techniker aus einem internen Wiki. Das „Grasshopper“ genannte Paket dient vorrangig dazu, Schadsoftware für bereits infiltrierte Windows-Systeme zu tarnen. Pikanterweise wird dabei der Einsatz von „gestohlener“ Software demonstriert, die vom „organisierten Verbrechen in Russland“ stammt.

Die erste Tranche der Wikileaks-Veröffentlichungen im März zeigte erstmals auf, dass auch die CIA über eine mittlerweile tausende Mitarbeiter umfassende Abteilung für Schadsoftware verfügt.

Am Samstag traten zudem die ominösen „Shadow Brokers“ überraschend wieder auf den Plan und veröffentlichten das Passwort für ein verschlüsseltes Dateikonvolut, das seit Sommer - erfolglos - zur Auktion gestanden war. Bis jetzt ist sein Inhalt zwar erst in Ansätzen erfasst, wie es den Anschein hat, handelt es sich um einen weiteren Teil des Arsenals für Angriffssoftware auf große Netze aus einer Spezialabteilung der NSA.

Parallelen beider Leaks

Zwischen diesen beiden kapitalen - und historisch jeweils einmaligen - Leaks aus dem US-Geheimdienstapparat gibt es bis jetzt zwar keine nachgewiesenen direkten Verbindungen, frappierend ist jedoch nicht nur die zeitliche Parallelität der Leaks. Auch inhaltlich wie strukturell gibt es deutliche Parallelen. In beiden Fällen handelt es sich um große, über Jahre gewachsene Archive digitaler Eіnbruchs- und Spionagewerkzeuge samt Anleitungen und Erklärungen.

Public Domain

Das „Grasshopper“ genannte Softwarepaket, dient als Rootkit in erster Linie zur Tarnung der gesamten Spionagesoftware auf einem befallenen Rechner

Teile des Inhalts dieser beiden Archive werden seit Monaten in einzelnen Tranchen im Netz publiziert und sorgen dadurch weltweit für Diskussionen über die Rolle der beiden wichtigsten Geheimdienste der USA als Produzenten und Anwender von Schadsoftware, die ansonsten nur Kriminelle benutzen. Die neue „Grasshopper“-Tranche zeigt dabei exemplarisch, wie ungeniert sich Geheimdienste bedienen, wenn irgendwo im Netz der Quellcode einer für ihre Zwecke brauchbaren Schadsoftware auftaucht.

„Stolen Goods 2.1“ von Kriminellen

Am auffälligsten an der neuen Tranche von Wikileaks ist die Selbstverständlichkeit, die CIA-Instruktoren im Umgang mit Software von Kriminellen an den Tag legen. Auch das betreffende CIA-Programmpaket trägt keinen der sonst üblichen Tarnnamen, einfach wie zutreffend heißt es „Stolen Goods“. Im Benutzerhandbuch für die Version 2.1 steht einleitend dazu: „Stolen Goods ist ein Persistenz-Modul für Grasshopper“ sowie ein weiteres, noch nicht öffentliches Softwarepaket namens „Shellterm“. Unter „Persistenz“ ist ganz einfach „Tarnung“ zu verstehen, „Rootkit“ ist der entsprechende technische Begriff aus der Welt der Schadsoftware.

Public Domain

Im Februar wurde ein des Datendiebstahls von insgesamt 50 Terabyte geheimer Dokumente beschuldigter NSA-Consultant angeklagt, darunter sollen auch CIA-Datenbanken sein.

Ein solches Modul unterdrückt bzw. manipuliert Meldungen des Betriebssystems an den Benutzer und tarnt damit alle anderen Komponenten „einer Schadsoftware namens Carberp, einem Rootkit, das wahrscheinlich vom organisierten Verbrechen in Russland stammt“, so das Benutzerhandbuch für „Stolen Goods 2.1“. Der Quellcode der Windows-Schadsoftware Carberp wurde 2013 im Netz veröffentlicht, dabei handelt es sich um eine als gefährlich eingestufte Suite mit der primären Funktion, die Logindaten aus dem Browser abzugreifen, noch bevor die Verschlüsselung einsetzt. Damit wurden die Logindaten für Online-Konten reihenweise abgegriffen und diese dann geplündert.

Wie die CIA „gestohlene“ Programme umfunktioniert

Weil der Carberp-Code auch umfangreiche Tarn- und Täuschfunktionen enthält, „habe man sich die benötigten Komponenten ganz einfach ‚ausborgen‘ können“, heißt es entwaffnend offen von den CIA-Technikern. Und weiter: „Die Persistenzmethode und Teile der Installationssoftware wurden ausgewählt und unseren Anforderungen angepasst.“ Für einen großen Teil der mehr als fünf Gigabyte umfassenden Carberp-Software, nämlich das Management einer großen Zahl gekaperter Rechner - das sogenannte Botnet - hatten die CIA-Techniker keine Verwendung.

Die übernommenen Teile des Codes wurden „sorgfältig auf versteckte Funktionen, Hintertüren oder Bugs abgetestet“ und dann „stark verändert. Nur wenige Passagen des Originalcodes wurden unverändert beibehalten.“ Alle diese Maßnahmen dienen dazu, dass die Carberp-Schadsoftware von den Anti-Virus-Programmen nicht mehr identifiziert werden kann.

Das NSA-Leak der „Shadow Brokers“

Während es sich beim CIA-Leak um Software mit ausführlichen Anleitungen für gezielte Angriffe auf Windows-Rechner handelt, enthält das von den „Shadow Brokers“ nun freigegebene Paket ausschließlich Angriffe auf Großrechner und Cluster aus der UNIX- und Linux-Welt. Das entspricht den unterschiedlichen Zielsetzungen der beiden Geheimdienste. Während „Grasshopper“ und die anderen CIA-Programme für das Ausspionieren Einzelner maßgeschneidert sind, zielen beide Pakete der „Shadow Brokers“ auf systematische Spionage in großen Firmen- und Behördennetzen ab.

Im Sommer hatte eine bis dahin unbekannte Gruppe, die sich „The Shadow Brokers“ nennt, ein großes Archiv von Angriffssoftware der NSA für fast alle Cisco-Firewalls der letzten 15 Jahre ins Netz gestellt.

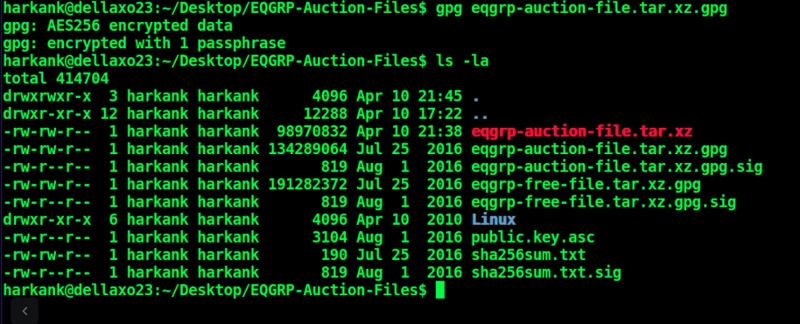

Nach dem Entschlüsseln und Dekomprimieren der Datei „eqgrp-auction-file.tar.xz.gpg“, die der NSA zugeschrieben wird, taucht ein Ordner mit dem schlichten Namen „Linux“ auf. Der enthält hunderte Skripts und Programme - also nur schlanke Textdateien - zum Angriff auf alle möglichen UNIX- und Linuxbetriebssysteme großer Firmenrechner. Anstatt einzelne Benutzer auszuspionieren, holt sich die NSA gleich das ganze Netz.

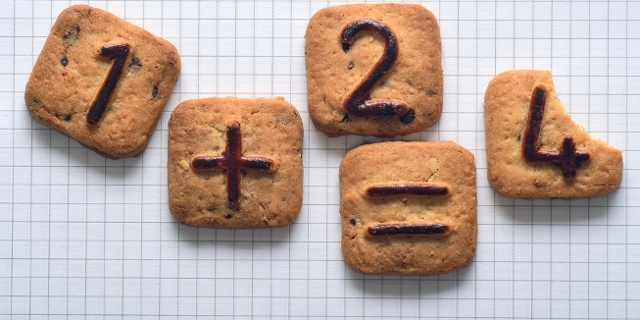

CC BY 3.0 AT von Erich Möchel

Dieser Ordner zeigt das gesamte verschlüsselte Dateikonvolut der „Shadow Brokers“, wie es veröffentlicht wurde. Die rot markierte Datei ist bereits entschlüsselt aber noch komprimiert. Blau ist der Ordner mit sämtlichen 136 MB der Schadsoftware.

Unterschiede und Gemeinsamkeiten

Wie brisant dieses zweite Leak aus einem NSA-Repositorium sei, werde sich zwar erst herausstellen, „jedenfalls dürfte es kein lustiges Wochende in Ft. Meade gewesen sein“, so kommentierte der bekannte Sicherheitsexperte Bruce Schneier die jüngste Aktion der „Shadow Brokers“. Anders als die klar didaktisch - eben als Wiki - strukturierte Datenbank der CIA macht das neue Archiv der „Shadow Brokers“ einen recht chaotischen Eindruck. Lange Kolonnen von Skripts in verschiedenen Programmiersprachen sind anscheinend willkürlich in Ordnern angelegt, deren Hierarchie wenigstens bei der ersten Durchsicht noch keinen rechten Sinn ergibt.

Die neueste Wikileaks-Tranche enthält vier umfangreiche Handbücher für Benutzer, sowie eines für Administratoren für die Grasshopper-Software

Was beiden Leaks jedoch gemeinsam ist: Das jeweilige geheime Dokumentenmaterial hätte die internen Netzwerke von NSA und CIA in der nun vorliegenden Struktur und Fülle niemals verlassen dürfen. Beide Archive dienen demselben Einsatzzweck, nämlich als umfassende Depots für digitale Waffen, aus denen die „Cyber“-Krieger die für den Angriff auf einen bestimmten Rechner oder ein ganzes Netz benötigten Komponenten wählen können. Nun sind Teile dieser „Cyber“-Arsenale der zwei wichtigsten Geheimdienste der USA öffentlich im Netz.

Publiziert am 11.04.2017