Immer mehr „implantierte“ NSA-Schadsoftware identifiziert

von Erich Möchel

Nur wenige Tage nach der Veröffentlichung des für den US-Geheimdienst NSA bisher schlimmsten Leaks am Freitag ist bereits eine Reihe von „Implants“ identifiziert. Diese kleinen, in Netzen rund um die Welt verdeckt deponierten Programme stellen zusammen eines der wichtigsten strategischen Instrumente der NSA dar. Über diese „Implants“ kann jederzeit in die jeweiligen Firmen- und Behördennetze eingebrochen werden. Eine derartige Attacke auf das globale Finanznetz SWIFT ist im Leak beispielhaft dokumentiert.

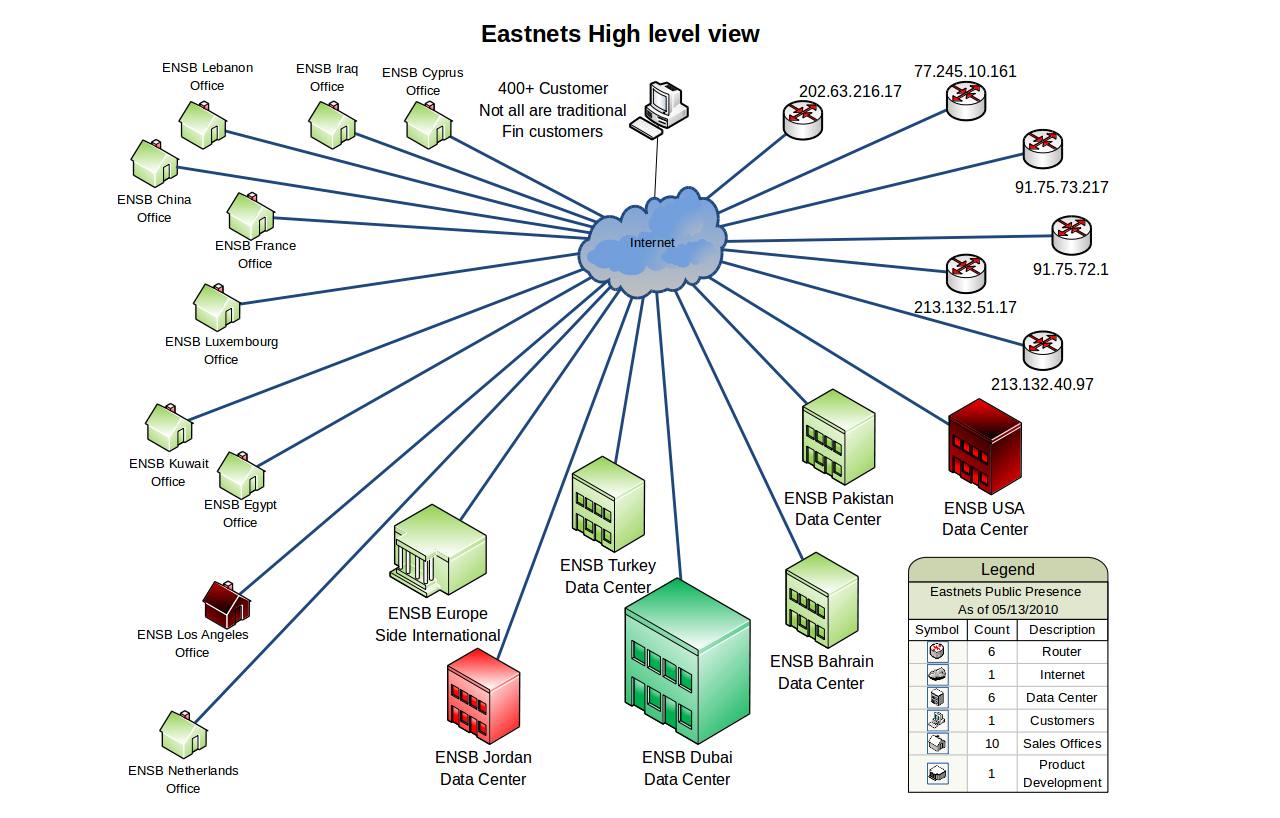

Public Domain

Diese Grafik zeigt eines der Teilnetze des internationalen Transfersystems SWIFT für Banken. Sämtliche Dateien im Ordner „Swift“ beziehen sich auf „Eastnets“, an das mehr als 400 Banken und Finanzdienstleister angeschlossen sind. Wieweit die NSA-Angreifer durch diesen Einbruch in das globale SWIFT-Netz vordringen konnten, ist derzeit nicht bekannt.

Nach diesen Implantaten, die sich etwa als Windows-Systemprozesse tarnen, fahnden die Sicherheitstechniker nun in ihren Netzen. Mindestens eines der bereits identifizierten Implants lässt sich für alle Betriebssysteme adaptieren. Die zughörigen Anleitungen sind mit Warnungen der Entwicklungstechniker an die operativen Agenten gespickt, nur ja die Löschroutinen penibel einzuhalten, um alle Spuren zu verwischen und angegriffene Systeme nicht etwa durch die Verwendung falscher Treiber abzuschießen.

Das neueste Leak der „Shadow Brokers“ als „psychologische Operation“ (PsyOp) eines den USA nicht eben freundlich gesinnten Geheimdiensts

Verbindungen zu den NSA-Leaks Edward Snowdens

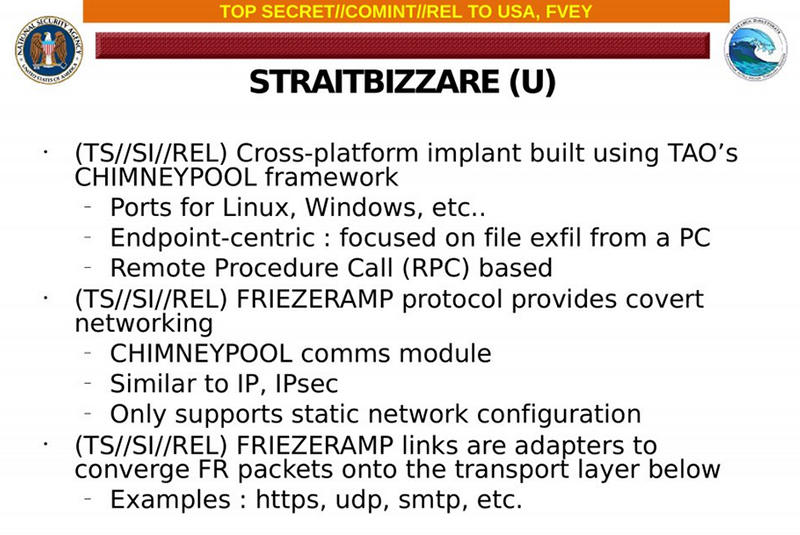

Ein unscheinbares Progrämmchen mit dem Kürzel „SBZ“ im neuen Leak entpuppte sich als das aus den Enthüllungen Edward Snowdens bereits namentlich bekannte Implant STRAITBIZARRE. Laut dieser Folie wurde STRAITBZARRE mit einem von der NSA-Spezialabteilung „Taylored Access Office“ entwickelten Toolset hergestellt, mit dem sich Implants für alle großen Betriebssysteme herstellen lassen.

STRAITBIZARRE samt Hilfsprogrammen dient der „Exfiltration von Daten aus PCs“, also dem Datendiebstahl zu Spionagezwecken und bedient sich dabei eines Protokolls zur verschlüsselten Übertragung namens FRIEZERAMP. Das war schon alles, was man durch Edward Snowden darüber wusste. Nun aber steht der gesamte Satz an Programmen rund um das Implant samt den Gebrauchsanweisungen dazu im Netz.

Public Domain

Die Folie zu STRAITBIZARRE aus den NSA-Archiven Edward Snowdens wurde vor mehr als drei Jahren veröffentlicht. Erst jetzt lässt sich analysieren was dieses Implant tut und kann.

299 Patches von Oracle am Mittwoch

Am Mittwoch veröffentlichte die auf Datenbanken und Server-Betriebssysteme spezialisierte Firma Oracle ein rekordverdächtig großes Update mit sogenannten „Patches“ für Schwachstellen in den meisten Oracle-Betriebssystemen. Insgesamt wurden 299 unterschiedlich gravierende Sicherheitslücken gestopft. Darunter sind auch jene Löcher in den weit verbreiteten Oracle-Betriebssystemen Solaris 10. und 11.03, die bis dahin mit einer ganzen Reihe von Exploit-Programmen der NSA angegriffen werden.

Das zweite Leak der „Shadow Brokers“ vor einer Woche enthielt Unmengen an Angriffstools gegen Linux- Unixrechner

Die „Shadow Brokers“, hinter denen ein unbekannter, jedenfalls aber schlagkräftiger Geheimdienst stehen muss, hatten diese Exploits, Implants und Hilfsprogramme zum Angriff auf Systeme von Oracle und Unix-Rechner von HP und anderen in ihrer zweiten Tranche Anfang April veröffentlicht. Gerade dieses Leak, das an den Breitenmedien völlig vorbeigegangen ist, stellt eine wahre Fundgrube dar, was die Anleitungen zum Einbruch in solche Großrechnersysteme, aber auch die begleitenden Narrative betrifft.

„Raus aus dem depperten Verzeichnis“

Public Domain

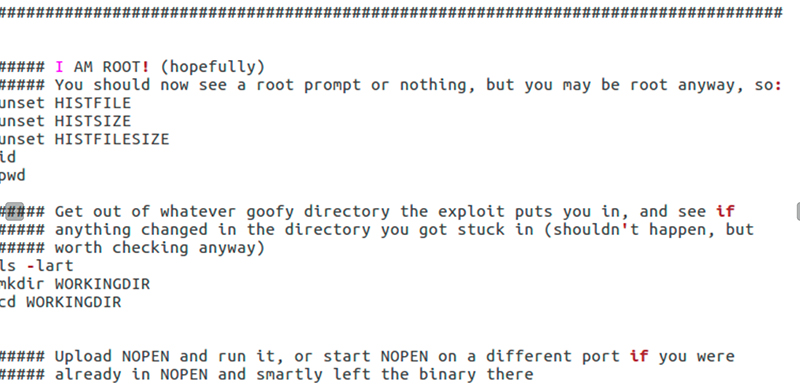

„Ich bin Administrator! (hoffentlich)“ heißt es in den Instruktionen zu einem der Solaris-Exploits, als nächstes muss das Logging der Aktivitäten durch das Betriebssystem abgestellt werden. „Raus aus dem depperten Verzeichnis, in das dich der Exploit verfrachtet hat“ heißt es dann und die Operativen werden angewiesen, zu überprüfen, ob sie auch keine Spuren in diesem Verzeichnis hinterlassen haben.

Im Sommer hatte diese bis dahin unbekannte Gruppe mit einem großen Archiv von Angriffssoftware für fast alle Cisco-Firewalls der letzten 15 Jahre aufhorchen lassen.

Danach kommen Befehle für die Shell, also für die Kommandozeile, um ein eigenes (temporäres) Arbeitsverzeichnis anzulegen. In dieses Verzeichnis wird dann ein Progrämmchen namens NOPEN geladen, das seit der ersten Tranche als sogenannte „statische Backdoor“ bekannt ist. Durch diese Hintertüre werden dann Dropper, Trojaner und die anderen Module der Schadsoftware in das betreffende Netz geschmuggelt.

Public Domain

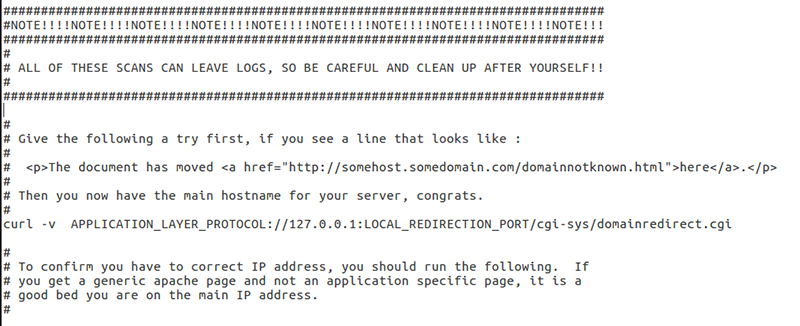

Anweisungen zum Tool ELEGANTEAGLE an die operativen Einbrecher wie man in fremden Netzen die Webserver und vor allem ihre IP-Adressen schnell identifizieren kann

„Sei vorsichtig und räum danach auf!“

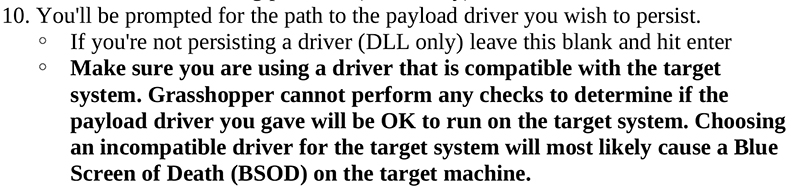

Viele dieser Anleitungen enden mit eindringlichen Warnungen. „Jeder dieser Scans kann Spuren in den Logfiles hinterlassen, also sei vorsichtig und räum danach auf!“ heißt es etwa im Manual für ein Skript namens ELEGANTEAGLE. Angesichts der Vielzahl von Tools, die bei jedem Angriff eingesetzt werden müssen, sind multiple Löschvorgänge nötig. Eine Vorschrift, die offenbar längst nicht immer penibel beachtet wird. Die „Cybertruppe“ der CIA hat offensichtlich dasselbe Problem, das geht aus dem Inhalt einer Wiki-Datenbank hervor, die seit März von Wikileaks in Tranchen publiziert wird. Auch hier finden sich Warnungen in den Tutorials, nicht durch Systemabstürze der angegriffenen Maschinen aufzufallen.

Die Anti-Virus-Firmen Symantec und Kaspersky haben mittlerweile - unabhängig voneinander - auffallende Parallelen in der geleakten CIA-Software zu einer seit 2014 bekannten, aber noch nicht identifizierten Gruppe von „Cyber“-Spionen festgestellt. Nach einer Angriffswelle auf große, nicht näher spezifizierten Netze wurden 2014 Teile der Software aufgefunden, unter anderem war ein kapitaler „Zero Day Exploit“ für alle Windows-Versionen dabei. Diese Spuren decken sich auffällig mit den Methoden und Verschlüsselungsroutinen, die im CIA-Wiki beschrieben werden, die Programme selbst gibt es derzeit allerdings (noch) nicht im Netz.

Parallele Warnungen von der CIA

Public Domain

Hier werden die CIA-Benutzer von den Entwicklern einleitend ermahnt, nur ja keine falschen Treiber zu benutzen.

Beide Anti-Virus-Firmen stufen diese Gruppe, die bei Kaspersky „The Lamberts“ heißt, bzw. „Longhorn“ bei Symantec, als sogenannten „Advanced Persistent Threat“ (APT) ein. Das bezeichnet staatliche Akteure, die sich durch ihre Angriffsziele und Methoden von Kriminellen unterscheiden, zum Beispiel durch ihre „Persistenz“. Auch wenn andere Teile der Schadsoftware entdeckt und damit unschädlich gemacht werden, solange nicht alle Implants im betreffenden Netz eliminiert sind, sind sie weiterhin relativ einfach angreifbar. Über die Implants werden einfach andere oder stark adaptierte Module nachgeladen und das böse Spiel beginnt von vorn.

Im Februar wurde ein des Datendiebstahls von insgesamt 50 Terabyte geheimer Dokumente beschuldigter NSA-Consultant angeklagt, Daten im Umfang mehrerer Terabyte veruntreut zu haben

Beide Firmen haben APT „Longhorn“ bzw. „Lamberts“ der CIA nur indirekt zugeordnet, denn eine sichere Zuordnung ist alles andere als einfach. Die bisher veröffentlichten Teile des CIA-Wikis dokumentieren nämlich, wie frei sich die CIA-Techniker an bereits veröffentlichter Schadsoftware bedienen. So wurden sowohl aus der bekannten „Carberp“-Suite russischer Krimineller einzelne Malware-Module übernommen und umgeschrieben, sodass sie von Anti-Virus-Scannern nicht mehr als „Carberp“-Modul erkannt wird. Auf ähnliche Weise bediente man sich bei der Software der italienischen Firma „Hacking Team“, die zu den maßgeblichen Lieferanten und Dienstleistern des staatlichen Spionagesektors zählte, bis das „Hacking Team“ selbst gehackt wurde und ihre Schadsoftware im Netz erschien.

Die eigentliche Bedeutung dieser Leaks

Dennoch ist es nur eine Frage der Zeit, bis sich auch die Schlinge um „APT Longhorn“ enger zieht. Zum einen wurde erst ein Bruchteil des CIA-Archivs durch Wikileaks publiziert, die tausenden Dateien der drei von den „Shadow Brokers“ bis jetzt geleakten NSA-Archive wiederum sind nur in Bruchteilen aufgearbeitet und analysiert. Was diese beiden Leaks aus den zwei wichtigsten und größten US-Geheimdiensten so einzigartig macht ist ihr immenser Schaden für den Geheimdienstapparat der USA.

Die geleakten Dokumente auf einem russischen Server, samt einem diesmal ungewöhnlich kurzen Begleitschreiben

Der Schaden durch die Exploits selbst ist lächerlich gering, wenn man ihn mit dem tatsächlichen „Fall Out“ in ein Verhältnis bringt. Hinter jedem der schnell verderblichen Exploits, die nur zum Eindringen in fremde Netze gedacht und per se austauschbar sind, steht eine ganze Softwaresuite aus kleinen, einzelnen Programmen, wie etwa STRAITBIZARRE, die den Diebstahl der Informationen erst ermöglichen. All diese für Angriffe essentiellen Tools, die nun öffentlich geworden sind, können die operativen Agenten von NSA wie CIA nicht mehr benützen.

Publiziert am 20.04.2017