Statt auf Trojaner setzt EU auf Umgehen von Verschlüsselung

Von Erich Moechel

Am Montag ist das von der ÖVP forcierte „Sicherheitspaket“ nun doch in Begutachtung gegangen, ein Kernelement davon ist die Zugriffsmöglichkeit der Polizei auf WhatsApp und andere Messenger. In Deutschland wurde dafür der polizeiliche Einsatz von Trojaner-Schadsoftware - wie berichtet - gerade bis auf Bagatelldelikte ausgeweitet. Diese von Kriminellen stammende Methode, Daten von Rechnern Dritter mittels Trojanern verdeckt abzugreifen, gilt allgemein als einziges Mittel für Strafverfolger gegen starke Verschlüsselung.

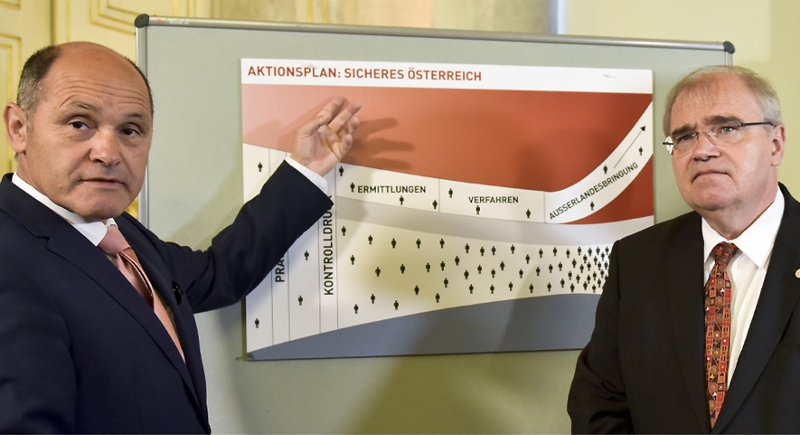

Allein Justizminister Wolfgang Brandstetter blieb bis zuletzt dabei, dass solche Zugriffe auch ohne Schadsoftware möglich seien. Offenbar bezieht sich der Justizminister dabei auf eine Studie der Universität Harvard im Auftrag der EU-Kommission mit dem Titel „Umgehung von Verschlüsselung“. Der renommierte Kryptograf und Autor mehrerer Standardwerke, Bruce Schneier, erläutert darin alle gangbaren Methoden, Verschlüsselung ohne Schadsoftware auszuheben. Das Fazit dieser Studie bedeutet für die Strafverfolger eine Menge Arbeit.

APA/HERBERT NEUBAUER

Seit Jahresbeginn trommeln Innenminister Wolfgang Sobotka und Justizminister Wolfgang Brandstetter den Überwachungsmarsch

Versuchte Quadratur des Kreises

Dieses Gutachten geht auf den Druck des EU-Ministerrats zurück, wo seit dem Frühjahr eine deutsch-französische Initiative versucht, eine Art Quadratur des Kreises zu erzwingen. „Die Industrie ist verpflichtet, die Bekämpfung von Terrorismus und Onlineverbrechen zu unterstützen“, heißt es in der jüngsten Aussendung des Ministerrats zum Thema. Deshalb müssten „die Herausforderungen durch Systeme, die es Terroristen erlauben, unbemerkt von den Behörden zu kommunizieren wie Ende-zu-Ende-Verschlüsselung, nun angegangen werden“. Zugleich müssten aber auch „der Schutz der Privatsphäre, der Daten und der Kommunikation gewährleistet sein“.

Die enorme Ausweitung des Einsatzes von polizeilicher Schadsoftware in Deutschland zeigt ihre Folgewirkung in Österreich. Auch im „Sicherheitspaket“ ist der Einsatz von „Polizeitrojanern“ vorgesehen.

Wie das gleichzeitig technisch funktionieren soll, wurde vom Ministerrat hingegen nicht gesagt. Das massenweise Ausbringen von Trojaner-Schadsoftware bewirkt nun einmal das Gegenteil des Schutzes von Daten und Kommunikation, auch wenn die Schadsoftware nicht als „Trojaner“, sondern wie in Deutschland als „Telekomquellenüberwachung“ bezeichnet wird. Zudem ist diese Methode in Österreich und anderen Mitgliedsstaaten für den Polizeieinsatz bis jetzt nicht zugelassen. In der gesamten EU ist das In-Umlauf-Bringen von Schadsoftware hingegen ein Kriminaldelikt.

orin s kerr und bruce schneier

Fortgeschrittene Ermittlungen

Die Studie sollte nun andere Möglichkeiten finden, um an verschlüsselte Kommunikation zu kommen. Was die Autoren Orin Kerr, Professor für Rechtswissenschaften an der George-Washington-Universität, und der Mathematiker und Kryptograf Bruce Schneier (Harvard) da an möglichen Methoden listen, ist eine Mischung aus für den Digitalbereich adaptierten Ermittlungsweisen für Strafverfolger und komplexen Hackingangriffen (siehe unten) auf PCs und Smartphones.

Die im „Sicherheitspaket“ geplante neue Vorratsdatenspeicherung spießt sich daran, dass die Mobilfunker die geforderten IP-Adressen derzeit gar nicht haben.

Methode eins und zwei der insgesamt sechs Ansätze, um an Passwörter oder Schlüssel zu kommen, setzen eine gewisse Zugriffsmöglichkeit der Strafverfolger auf die Privatsphäre eines Verdächtigen bereits voraus. Will heißen: Die Strafverfolger haben bereits ein Smartphone, einen PC oder Datenträger sichergestellt, auf denen nach Passwortlisten, einem Password-Management-Programm und anderen Hinweisen gesucht werden kann.

Trainings statt Trojaner

Login-Daten etwa für Whatsapp können zudem auch „erraten“ werden, wenn die Ermittler Passwörter von anderen Diensten kennen, die der Verdächtige ebenfalls benützt. Bei polizeilichen Ermittlungen ist es nämlich der Regelfall, dass bestimmte Daten bereits vorliegen müssen, denn für Ermittlungen braucht es zumindest einen Anfangsverdacht. Für diese beiden recht ähnlichen Ansätze braucht es keine neuen Software oder Gesetze.

Erforderlich dafür sind vielmehr Trainings für die Ermittler durch Sicherheitsexperten. Beide Ansätze sind nicht nur gegen Terroristen, sondern auch gegen gewöhnliche Kriminelle durchaus aussichtsreich. Solche Gruppen sind ja keine in digitalem Tarnen und Täuschen ausgebildeten Agenten, sondern durchschnittliche Benutzer. Da es um Kommunikation von Gruppen geht, genügt oft ein einziger individueller Fehler eines Mitglieds, um die gesamte Gruppe auszuliefern.

Bruce Schneier/AGI 12 conference

Bruce Schneier ist Autor von „Applied Cryptography“ und mehrerer anderer Standardwerke zu Verschlüsselungstechniken. Schneier hat auch mehrere bekannte Kryptoalgorithmen die Blowfish und Twofish entworfen, seit 2014 betreibt er den meistgelesenen Blog zum Thema Schneier on Security

Der Fall „Silk Road“ als Beispiel

Methode fünf und sechs sind ebenfalls sehr nahe an herkömmlichen Ermittlungsmethoden. Hier geht es darum, Daten im Klartext zu erwischen, noch bevor die Verschlüsselung einsetzt, oder an eine unverschlüsselte Kopie davon zu kommen. Kerr und Schneier zitieren dabei den Fall Ross Ulbricht, der die berüchtigte Plattform „Silk Road“ im TOR-Servernetz betrieb.

Eine zu Jahresbeginn gestartete Europol-Kampagne für eine europaweite Erhebungspflicht von mobilen IP-Adressen fand im „Sicherheitspaket“ bereits ihren Niederschlag.

FBI-Agenten schlugen blitzschnell zu, als sie Ulbricht an seinem Laptop im Cafe erwischten, bevor er noch das schwer belastende Datenmaterial wieder verschlüsseln konnte. In Folge flog das gesamte umfangreiche Netz von Kriminellen auf, deren Geschäfte über die „Silk Road“-Plattform liefen. Auch diese technisch sehr versierte kriminelle Vereinigung wurde durch eine Summe kleinerer Fehler und Nachlässigkeiten vor Gericht gebracht.

Das geschah obendrein auch noch im „Darknet“ - wie Geheimdienste und Polizeibehörden das TOR-Netz nennen -, das alle Ermittler weltweit angeblich chancenlos im Dunklen tappen lässt. Ebenso lassen sich Kommunikationsdaten sicherstellen, wenn sie auch noch woanders und dort im Klartext gespeichert sind. Hier kann man auf einem USB-Stick von Verdächtigen oder auch in der Cloud fündig werden, denn gerade bei solch essentiellen Daten werden regelmäßig Back-ups gemacht.

Repression oder fortgeschrittenes Hacking

Die restlichen zwei Methoden sind gänzlich anderswo angesiedelt. Punkt drei hat überhaupt nichts mit Technik, sondern nur mit der Gesetzeslage und den daraus resultierenden polizeilichen Repressionsmöglichkeiten zu tun. Je nachdem können die Behörden auch die Herausgabe von Passwörtern erzwingen, wie es bei Zollbehörden der USA und Großbritanniens wie auch bereits bei Gerichtsprozessen immer häufiger zu beobachten ist. Gerade vor Gericht ist ein solches Mittel höchst problematisch, denn ein Angeklagter kann dadurch gezwungen sein, sich selbst zu belasten, was in den allermeisten westlichen Legislaturen ein absolutes „No-Go“ ist.

Methode vier behandelt das eigentliche Spezialgebiet Bruce Schneiers, nämlich die Sicherheit von kryptografischen Applikationen, wenn sie in eine Softwareumgebung eingebettet werden. Auch hier zielen die Angriffe nicht auf das „Knacken“ des Schlüssels selbst - das ist bei heutigen Schlüssellängen von 256 Bit mathematisch aussichtos -, sondern auf ihre Implementation in der jeweiligen App oder einem PC-Programm. Auch das beste Protokoll wie etwa „Signal“, das in WhatsApp und anderen Softwares eingebaut ist, bietet keinen Schutz, wenn es fehlerhaft implementiert wurde. Hier allerdings erfolgreich anzugreifen, übersteigt die Fähigkeiten auch versierterer IT-Techniker der Polizei um ein Vielfaches. Auch bei großen Geheimdiensten landen solche Anforderungen bei einigen wenigen Spezialteams, Erfolgsgarantien können auch sie nicht bieten.

Nach deutschem Vorbild läuft auch die geplante „österreichische Lösung“ zur Videoüberwachung auf anlasslose "Gefahrenerforschung“ mit biometrischen Gesichtsbilddaten in Videokamerasystemen hinaus.

Vorläufiges Fazit vor dem Sicherheitspaket

Schneier und Kerr betonen bereits einleitend, dass alle in der Studie geschilderten Ansätze zum Aushebeln der Verschlüssung „höchst probabilistisch“ seien. „Keine funktioniert immer und keine kann von vornherein ausgeschlossen werden“, heißt es da.

Hierzulande wird der Ministerialentwurf zum Sicherheitspaket mit einiger Spannung erwartet. Noch selten wurde ein Gesetzespaket in Österreich so oft hintereinander angekündigt und über seinen möglichen Inhalt diskutiert, ohne dass gerade für die kritischen Punkte auch nur eine Zeile Gesetzestext dazu vorgelegen war.

Mehr zu diesem Thema:

Die Bürgerrechtsorganisation Access Now über behördliche Hackangriffe

Die jüngste Aussendung des EU-Ministerrats zum Thema „Sicherheit“

Encryption Workarounds von Orin S. Kerr und Bruce Schneier

Aussendung des australischen Justizministers: Australiens Premier hatte das Thema „Brechen von Verschlüsselung“ auch zum G-20-Gipfel nach Hamburg mitgebracht.

Publiziert am 09.07.2017