Nordkorea schlägt im „Cyber“-War zurück

Von Erich Möchel

Heute haben die jährlichen gemeinsamen Manöver der Streitkräfte Südkoreas und der USA begonnen. Die staatliche Nachrichtenagentur Nordkoreas Yonhap hatte davor mehrfach gewarnt, dass diese Manöver die Halbinsel „an den Rand der Katastrophe führen“ könnten. In US-Militärkreisen zirkuliert nun die Idee, „No-Fly-Zonen“ auszurufen, bei deren Verletzung Raketen aus dem Norden abgeschossen werden sollten.

Der „Cyber“-War zwischen Nord und Süd hat jedenfalls schon begonnen. Seit Juli laufen zwei großangelegte Schadsoftware-Kampagnen gegen Firmen und Funktionäre des nordkoreanischen Regimes. Am Dienstag warnten die Firewall-Spezialisten von Palo Alto Networks vor einer neuen Angriffswelle der berüchtigten „Lazarus“-Group, die Nordkorea zugeschrieben wird. Auf das Konto dieser Akteure gehen unter anderen die verheerenden Angriffe gegen den Sony-Konzern 2014.

US Army

Dier Gefechtsfeldzentrale der US-Army bei den gemeinsamen „Ulchi Freedom Guardian“-Manövern mit Südkorea im August 2016

US-Militärzulieferer angegriffen

Parallel dazu kamen zwei neue und massive Spionagekampagnen mit Trojaner-Schadsoftware gegen das Regime in Pjöngjang ans Tageslicht.

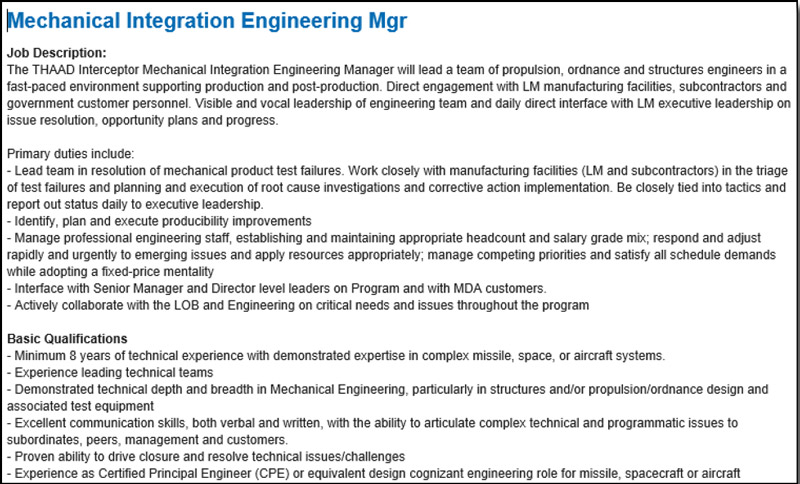

Aktuell wird Personal von Firmen angegriffen, die für den militärischen Komplex der USA tätig sind. Das Personal dieser „Contractors“ verfügt über die nötigen Sicherheitszertifikate zum Zugriff auf Datenbanken mit technischen Dokumenten zu Waffensystemen und ähnlichem, hochgeheimen miltärischen Material. Das Köderdokument, eine Word-Datei mit schädlichen Macros, die eine Kettenreaktion an weiteren Aktionen auslösen, ist sehr professionell gemacht. Es ist durchgehend im Jargon einer echten Stellenausschreibung für eine leitende Funktion in einer Militärzulieferfirma gehalten, dabei geht es um das neue US-Raketenabwehrsystem THAAD.

Dieses „Terminal High Altitude Area Defense System“ ist erst 2013 in Serienproduktion gegangen, momentan wird es in Südkorea stationiert. Bis Jahresende soll THAAD dort einsatzbereit sein, um anfliegende Kurz- und Mittelstreckenraketen aus dem Norden bereits in großer Höhe - über 100 Km - zu zerstören. Diese Abwehrraketen tragen keine Sprengköpfe sondern zerstören durch kinetische Energie, ob und wie effizient sie auch ballistische langstreckenraketen abfangen können, ist derzeit allerdings ungeklärt.

Palo Alto Networks

Das Köderdokument wird ganz konventionell über gefälschte E-Mails verbreitet, es soll von den Installationsvorgängen ablenken, die beim Öffnen in Gang gesetzt werden. Betroffen sind alle Windows-Systeme mit MS-Office-Programmen, die automatisches Ausführen von Macro-Skripts aktiviert haben, was typisch für Firmennetze ist.

Gefährliche Flugverbotszonen

Nordkorea verfügt seit mehr als zehn Jahren über eigene „Cyber-Bataillone“, deren spektakulärste Aktion der Angriff auf den Sony-Konzern 2014 war, als Gigabytes an Daten gestohlen und das Firmennetz verwüstet wurde

Der mögliche Einsatz dieses Systems bei einem erneuten Raketentest der Nordkoreaner wird derzeit in US-Militärkreisen diskutiert. Da weder wirtschaftliche Sanktionen noch Drohungen mit militärischer Gewalt das Regime von Kim Jong Un von Raketentests bisher abgehalten hätten, sollte nun eine Flugverbotszone für Raketen in Ostasien ausgerufen werden. Zusammen mit dem schiffsgestützten Aegis-Abwehrystem sollte THAAD dann jeden Raketentest Nordkoreas mit einem Abschuss zunichte machen, schlagen Hans Binnendijk und Robert Bell im Fachmagazin Defensenews vor.

Bei den Autoren handelt es sich keineswegs um dahergelaufene, neue Scharfmacher aus der Trump-Administration, sondern um gestandene Militärberater, die ihr Handwerk im Kalten Krieg gelernt haben. Binnendijk war unter anderem ein Direktor des „Institute for National Strategic Studies“, Bell US-Militärberater bei der NATO.

US Army

Das THAAD-System geht auf die „Star Wars“-Pläne des damaligen US-Präsidenten Ronald Reagan zurück, die in der Endphase des Kalten Kriegs mit der Sowjetunion ventiliert wurden.

Heimtückisch, weil nicht berechenbar

Im Sommer 2009 hatte eine Armee verseuchter Rechner die Netze Südkoreas mit gestaffelten DDos-Attacken tagelang in die Knie gezwungen

Während solch brandgefährliche Ideen mitten in einer Krise in US-Militärkreisen öffentlich diskutiert werden, ist bereits seit Mai eine Art „Cyber-War“ in Gange. Das Heimtückische daran ist, dass diese Art von Vorkrieg nicht berechnet werden kann. Bei den beiden während der letzten drei Monate durchgeführten Schadsoftwarekampagnen „Konni“ und „DarkHotel“ kommen sogenennate „Remote Access Trojan“-Suites zum Einsatz. Das ist ein fortgeschrittener Trojaner, der befallene Rechner nahe an Echtzeit steuern kann und (fast) beliebige Befehle ausführt.

Seit Mai erhielt die „Konni“-Suite bereits zwei Updates für erweiterte Funktionen, die bis dato „nur“ Spionage betreffen, dasselbe gilt für „DarkHotel“- die ebenfalls Südkorea zugeschrieben wird - wie auch für die neue Kampagne der „Lazarus“-Group, deren Verbindungen zu Nordkorea offensichtlich sind. Was ein solcher Spionagetrojaner anrichten kann, wenn er weitere Malware-Module nachlädt haben die Angriffe auf Sony demonstriert. Deren Firmennetz wurde erst monatelang über eine Trojaner-Suite ausspioniert, bis es weitgehend unter Kontrolle war. Dann startete der eigentliche Angriff.

„Guardians of Peace“ versus Sony

Was solche Spionage-Malware aus dem Militärkomplex anrichten kann, vor allem wenn sie umfunktioniert wird, zeigt der enorme Schaden, den „Petya“ und „WannaCry“ angerichtet haben

Über das Sony-eigene Servernetz für die Playstations wurden - von der Personalverwaltung angefangen über Kundendaten samt Nummern der Kreditkarten, das E-Mail-System bis zu den Zertifikats-Schlüsseln der Firma - massenhaft interne Daten zum Download ins Netz gestellt. Dann lud die Suite noch einen sogenannten „Wiper“ nach, der die Festplatten der infizierten Rechner überschrieb nund die Rechner unbrauchbar machte. Ziel der Attacke war es, größtmöglichen wirtschaftlichen Schaden anzurichten.

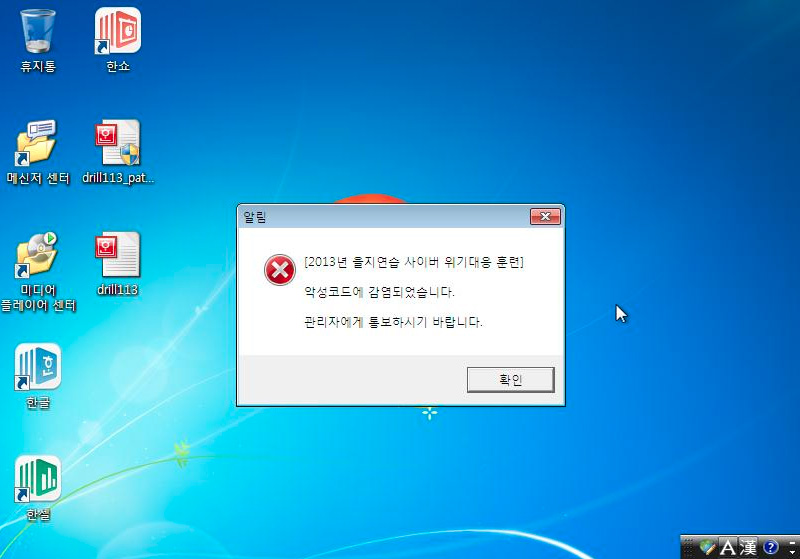

CC0 - Public Domain

Bei einem weiteren Trojaner mit Korea-Bezug namen OnionDog handelt es sich um Übungs-Malware südkoreanischer Provenienz, die aus einem der so getesteten Netzwerke entkommen ist und hunderte unbeteiligte PCs infizierte. “Plan zum Testen des Verhaltens und der Disziplin während der Sommerferien 2015", lautete auch der Titel des Köderdokuments. Um alle Unklarheiten zu beseitigen erschien dann noch ein Pop-Up-Fenster mit dem Hinweis, den Netzwerk-Administrator zu benachrichtigen, dass die betreffende Maschine infiziert sei.

Nicht nur das wurde von den Angreifern erreicht, sondern auch das primäre Ziel der Aktion: Sie sollte den Kinostart einer Sony-Filmkomödie über die Ermordung Kim Jong Uns verhindern und das tat sie auch. Die damaligen Angreifer nannten sich „Guardians of Peace“, die gemeinsamen Manöver Südkoreas mit den USA finden seit 2009 unter dem Titel „Ulchi Freedom Guardian“ statt.

Potenziell letale „Wenn-Dann“-Logik der Militärs

Die eigentlichen Angriffsdateien wurden im Fall Sony erst kurz vor dem Zeitpunkt des Angriffs in der letzten November-Woche kompiliert und dann erst in das Firmennetz enigebracht. Ebensogut können die aktuellen Trojanersuites aus Nord und Süd, die vorerst nur für Spionagezwecke dienen mit ein paar nachgereichten Hilfsdateien aufmunitioniert werden, sobald eines der Zielnetze erfolgreich unterwandert wurde.

Als wäre das angesichts zweier Atommächte, die direkt involviert sind - USA und Nordkorea - und zweier weiterer, nämlich Russland und China, die handfeste strategische Interessen an der koreanischen Halbinsel haben, nicht schon gefährlich genug, so wird nun der „Cyber-War“ auch noch logisch mit Raketensystemen verknüpft. Es braucht nur wenig Fantasie, um zu erkennen, dass hier die Einsatzschwelle für reale Waffensysteme dramatisch gesenkt wird, wenn „Cyber-War“ am Anfang und gezielter Einsatz von Raketen am Ende dieser militärischen „Wenn-Dann“-Logik steht.

Mehr zu diesem Thema

Die Analyse von Palo Alto Networks

Die Pläne für Flugverbotszonen und Raketenabwehr in Defense News

Die Meldung der nordkoreanischen Nachrichtenagentur Yonhap

Geschichte und technische Datzen des THAAD-Systems

Publiziert am 21.08.2017