EU-Kommission fördert Open-Source-Verschlüsselung

Von Erich Möchel

Während im EU-Ministerrat weiterhin über Hintertüren oder Trojaner gegen Verschlüsselung diskutiert wird, sind zwei von der EU-Kommission geförderte Verschlüsselungsprojekte schon weit fortgeschritten. Sie laufen unter dem Forschungsprogramm „Horizon 2020“ und sind auf ganz konkrete Ergebnisse ausgelegt. „Wir werden funktionierenden Code liefern, der in existierende Programme direkt integrierbar ist“, sagte Moritz Bartl vom Projekt „Panoramix“ zu ORF.at.

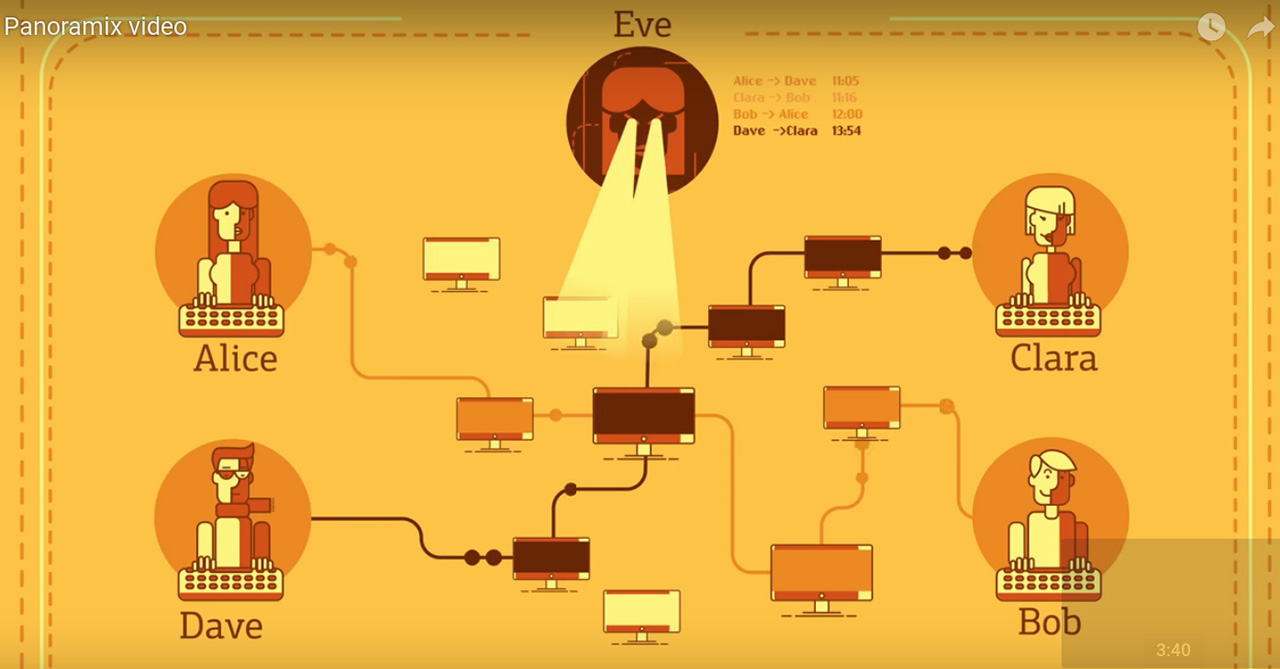

„Panoramix“ ist tatsächlich eine Art Mixer für Verkehrsdaten, etwa auf E-Mail-Servern, und wird Geheimdienste, die an den Backbone-Leitungen en gros Daten zapfen, vor ganz neue Herausforderungen stellen. Das zweite Open-Source-Projekt „NextLeap“ wiederum ist angetreten, nichts weniger als das Grundproblem des Verschlüsselungsprogramms PGP zu beheben, das seit dessen Erstveröffentlichung in den frühen 90er Jahren besteht.

CC By SA 3.0 Panoramix

Auf der Website von Panoramix findet sich auch ein Video, das die Funktionsweise erklärt. CC By SA 3.0

Technik, die verschwinden soll

Auf Initiative der Kommission wird in mehreren EU-Gremien derzeit auch über alternative Ermittlungsmöglichkeiten ohne den viel kritisierten Einsatz von Trojaner-Schadsoftware diskutiert.

Für beide Projekte werden weder neue Programme entwickelt, noch müssen die zukünftigen Nutzer irgendwelche weiteren Anwendungen installieren. „Wir entwickeln zuerst einen Panoramix-Prototyp für das populäre K9-Mailprogramm der Android-Plattform. Der Code wird dann für andere Mailprogramme wie etwa Thunderbird adaptiert“, so beschreibt Bartl den Ansatz von Panoramix. Sobald die Testserien erfolgreich absolviert wurden, wird den Entwicklern der Mailprogramme der jeweils maßgeschneiderte Panoramix-Code zur Verfügung gestellt.

„Wir sind schon mit mehreren maßgeblichen Gruppen von Entwicklern in Kontakt, zum Beispiel mit dem Signal-Entwicklerteam.“. Der Ansatz sowohl von Panoramix wie von NextLeap ist es, die eingesetzte Technik sozusagen vor dem Benutzer verschwinden zu lassen, weil die neuen SicherheitsProzesse ganz einfach automatisch funktionieren. Es werden also bestehende Softwares nur mit zusätzlicher Funktionalität versehen bzw. Abläufe vereinfacht. Die neuen Funktionen werden in die regulären Updates der jeweiligen Programme integriert

CC BY SA 3.0 von Erich Möchel

Moritz Bartl von Panoramix ist wie einige andere Entwickler beider Projekte auch TOR-Entwickler mit jahrelanger Erfahrung in sicherheitstechnischen Projekten.

WhatsApp-Metadaten im Remix

Die Debatte um das Brechen von Verschlüsselung hat sich an den Sozialen Netzwerken entzündet. In erster Linie geht es dabei um https-verschlüsselte Messengerdienste wie WhatsApp

Mixnets wie Panoramix sind nämlich auch für die Verwürfelung der Metadaten von anderen Kommunikationsformen als E-Mail geeignet. Code und Protokoll von Signal sind die technische Basis für die Whatsapp-Verschlüsselung, bei allen diesen Messengerdiensten besteht dasselbe Problem der zuordenbaren Metadaten. Verschlüsselung kann zwar den Inhalt der Kommunikation verbergen, nicht aber, wer mit wem kommuniziert. Die weitaus wichtigste, weil effizienteste, Überwachungsmethode von NSA und Co - wer mit wem wann wo und wie lange kommuniziert - bleibt von der Verschlüsselung des Inhalts also unbeeinträchtigt.

Auch im Briefverkehr, der ja als Blaupause für die Abläufe im Mailverkehr gedient hat, schützt der Umschlag zwar die Kommunikation selbst, Absender und Adressat müssen aber lesbar bleiben, den Zeitpunkt der Kommunikation hält der Stempel fest. Werden die digitalen, auf Sekundenbruchteile genauen Zeitstempel der Mailserver nun durch einen Mix der Verkehrsdaten am Mailserver manipuliert - es kommt dabei zu geringen Verzögerungen - wird Tracking fast unmöglich, denn Zeitstempel sind für alle anderen Geheimdienste, die als „Männer in der Mitte“ in den Leitungen hängen, maßgebliche „Identifier“.

PGP wird einfach bedienbar

Ein ETSI-Standard zum Überspielen von bereits entschlüsselten Chats, Gruppenkommunikation etc. an die Strafverfolger ist schon in Arbeit, wird aber eine komplexe Angelegenheit.

Das NextLeap-Projekt wiederum ist angetreten, um das hauptsächliche Hindernis für eine einfache Nutzung von PGP zu beseitigen. Das Hindernis liegt nicht im Programm selbst, sondern an seiner Peripherie. Es geht um einen standardisierten und einfachen Austausch der jeweiligen Schlüssel und genau das hat in 25 Jahren niemals wirklich automatisch funktioniert. Weil neue PGP-Benutzer in der Regel auch nicht wissen, dass sie ihren „öffentlichen Schlüssel“ stets an neue Kommunikationspartner schicken müssen, damit diese verschlüsselt antworten können, ist es in der Regel ein zäher Einstieg für alle neuen User.

CC BY SA 3.0 Nextleap

CC By SA 3.0 Das (nicht ganz vollständige) NextLeap-Projekt wird von Holger Krekel und George Danezis (beide ganz links im Bild) geleitet. Krekel ist Python-Programmierer und bekannt von einigen Open-Source Projekten rund um Verschlüsselung. Danezis ist Professor für Security and Privacy Engineering am University College London.

Widersinnige Narrative, die Hürden von PGP

Dazu liefert jedes PGP-Manual dasselbe widersinnige Narrativ vom „öffentlichen“ und „privaten“ Schlüsselpaar. Von der Funktionalität her ist der „öffentliche“ Schlüssel, ein offenes Bügelschloss, das nur ein einziger Schlüssel, nämlich der „private“ sperrt. Kopien dieses Bügelschlosses müssen also an alle Kommunikationspartner verteilt werden und umgekehrt. Das eigene Schloss muss also entweder mitgeschickt oder auf einen der PGP-Keyserver geladen werden. Auch der Download von dieser Bügelschloss-Sammlung funktioniert noch immer nicht automatisch, obwohl er das eigentlich längst sollte.

Der Schlüsselaustausch ist allein die Crux dieses Programms, das selbst nach mehr als zwei Jahrzehnten immer noch als hochsicher gilt. Ansonsten ist PGP recht umständlich zu handhaben, weil es für den Einsatz im Kommunikationsalltag viel zu viele Funktionalitäten hat. Von der Sicherheitstechnik ist PGP zwar auf dem neuesten Stand. Das Programm selbst samt Oberfläche aber ist immer noch dieselbe Suite, mit der PGP-Erfinder Phil Zimmermann um das Jahr 2000 im Business Fuß fassen wollte: Fünf verschiedene Sicherheitstufen für Schlüssel, konfigurierbare Regelwerke für Verschlüsselung je nach Partner, statt brauchbaren Fehlermeldungen kommt eine Debugging-Konsole daher. Am unerklärlichsten für neue User ist dabei ausgerechnet das Schlüsselmanagement und ohne das geht nichts.

Autocrypt statt Keyserver

CC BY SA 3.0 von Nextleap

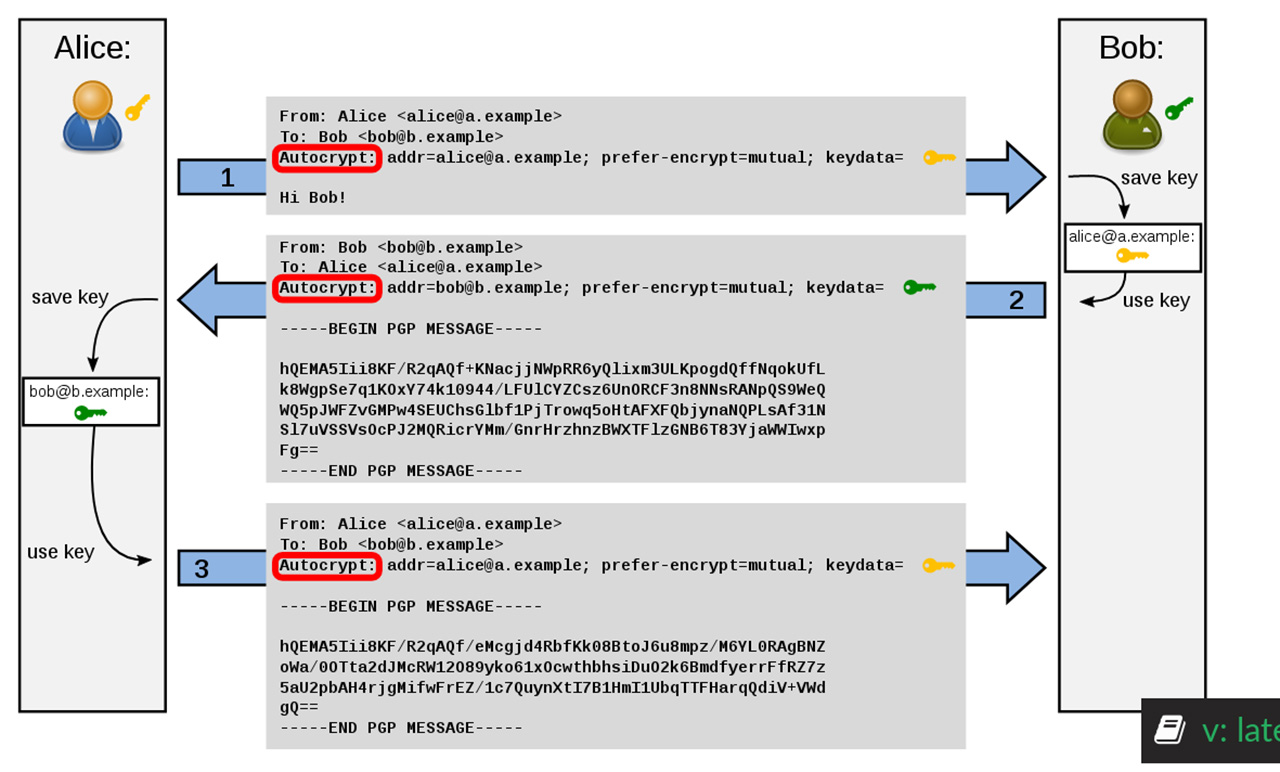

Hier ist der stark vereinfachte Schlüsselaustausch via Autocrypt schematisch dfargestellt. Wie man sieht, wird nur eine zusätzliche Zeile in den Mailheader eingefügt, alles funktioniert für den Benutzer weitgehend unsichtbar, weil automatisiert. CC By SA 3.0

Das wird die „Autocrypt“-Funktion von NextLeap ändern, denn nun wird der direkte Austausch der „Public Keys“, also der Bügelschlösser zwischen zwei Parteien, automatisiert. Autocrypt speichert sie automatisch ab und verküpft sie mit der Mailadresse des Absenders, damit entfällt ein zweistufiger Authentifizierungsprozess und eine fünfstufige Sicherheitsklassifizierung (Trust). Für Firmen mit enstprechenden Sicherheitsebenen und einen Administrator, der alle Clients konfiguriert, macht das natürlich Sinn, ein gewöhnlicher Nutzer hat seine liebe Not damit.

Ersucht wird, sachdienliche Informationen, Metakritiken et al. über dieses Formular sicher verschlüsselt und natürlich anonym beim Autor einzuwerfen. Wer eine direkte Antwort will, sollte jedenfalls irgendeine Kontaktmöglichkeit angeben.

Wie es weitergeht

Laut Blog der NextLeap-Entwickler sollten erste Elemente des neuen Codes noch heuer in den Updates für das Enigmail-Plugin im Thunderbird-Mailprogramm auftauchen. Im Moment experimentiere man bereits mit Community-Providern wie Riseup.net, das erste Roll-Out von Panoramix sei für Frühjar 2018 zu erwarten, sagte Bartl abschließend. Beide Projekte laufen noch bis 2019, vom derzeitigen Stand der abgelieferten Dokumente zu schließen, liegen sie gut im Zeitplan. In Kombination bewirken beide, dass der von Anfang an bestehende strukturelle Schwachpunkt von PGP-Mails - kein Schutz gegen Verkehrsdatenanalyse - nun beseitigt wird. Das wird so manchen großen Diensten bald zu denken geben, denn der Remix und damit die Verschleierung von Verkehrsdaten funktioniert mit allen möglichen anderen Kommunikationsdiensten ebnso, die womöglich nicht einmal verschlüsselt sind.

Publiziert am 13.11.2017