Nordkoreas Cybertruppen auf Raubzug bei globalen Banken

Von Erich Moechel

Auf der politischen Ebene sieht alles nach Entspannung zwischen Nord- und Ѕüdkorea aus. Statt Raketenstarts, Flottenmanövern und Drohungen dominieren nun freundliche Gesten. Zuletzt wurden hunderte Tonnen Pilze und Mandarinen als Gastgeschenke ausgetauscht. Hinter den Kulissen aber plündern Nordkoreas Cybertruppen gerade ein Zahlungssystem nach dem anderen, zig Millionen Dollar sind verschwunden.

Diese Kampagne zur Devisenbeschaffung hatte nach den Wirtschaftssanktionen im September 2017 begonnen, bei den US-Behörden läuft sie seitdem unter dem Codenamen „Fastcash“. Bis dato wurden in zwei Wellen Banken in mindestens 30 Staaten der südlichen Hemisphäre ausgeraubt. Es ist also gut möglich, dass die nächste Angriffswelle Europas Banken betreffen kann.

Lazarus Group, alias „Hidden Cobra“

Bereits Anfang des Jahres war der Trend, dass Spionage mit kriminellen Beutezügen kombiniert wird, nicht mehr zu übersehen. Außer Nordkorea dürften noch andere Diktaturen solche neuen Doppelstrategien fahren.

Die Anklageschrift gegen ein erstes Mitglied dieser Cybertruppe, die in der Sicherheitsbranche als „Lazarus Group“ berüchtigt ist, listet eine wilde Mischung aus kriminellen Delikten und politischen Cyberattacken auf. Der Angeklagte soll unter anderem auch an dem Zerstörungsangriff auf Sony beteiligt gewesen sein. Die Informationen dazu stammen von der NSA, denn die gesamte Anklage basiert auf E-Mails, die rund um die Welt abgefangen wurden.

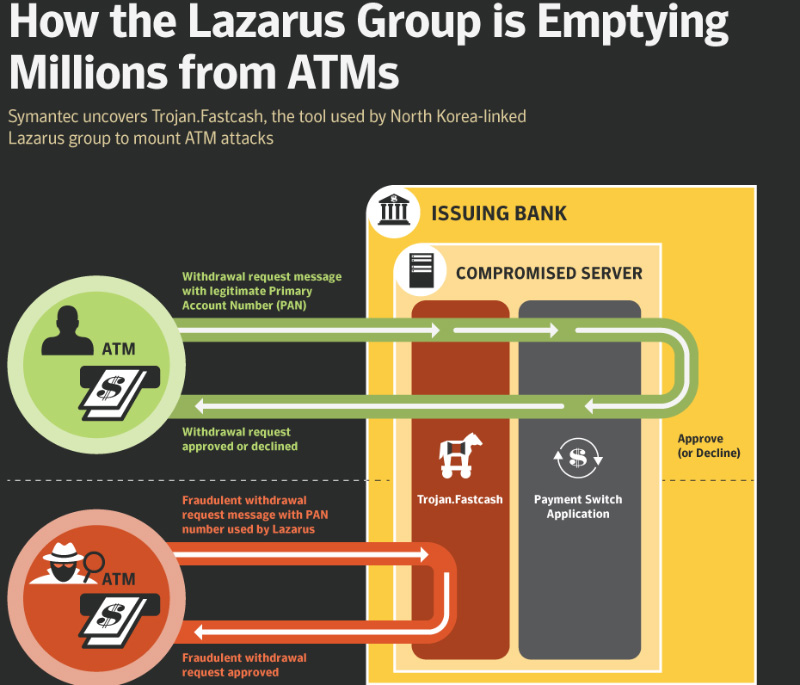

Symantec

So hat der Angriff laut Symantec funktioniert. Mit ATMs sind hier die Server zur Zahlungsabwicklung von Kartenterminals in Supermärkten und nicht Automaten für Bargeldausgabe wie im Bankomat-System gemeint.

Die aktuelle Kampagne der Lazarus Group, die bei den US-Behörden „Hidden Cobra“ heißt, hat bis jetzt ausschließlich auf Banken in Asien und Afrika abgezielt. Angegriffen wird dabei die Infrastruktur der Banken zur Abwicklung von Zahlungen über Terminals im Einzelhandel, es spielt sich also alles im Inneren eines bankeigenen Zahlungssystems ab. Wie es den Angreifern gelang, reihenweise in diese Hochsicherheitsumgebungen der Banken einzudringen, ist nach zwei Dutzend gleichgelagerter Angriffe noch immer nicht bekannt.

Park Jin Hyok wird auch beschuldigt, in den Angriff auf Lockheed Martin im Sommer 2017 involviert gewesen zu sein.Dabei ging es um das Raketenabwehrsystem THAAD.

Alles E-Mail, oder was?

Man weiß nur, dass alle angegriffenen Maschinen eine veraltete Version des ohnehin hochbetagten IBM-Betriebssystems AIX gemeinsam hatten, Hinweise auf eine Schwachstelle dort fand man bis jetzt hingegen nicht. Es ist daher anzunehmen, dass die Cybertruppe mit „Spearphishing“-Angriffen vias E-Mail auf individuelle Techniker arbeitet. In Folge wurde bei diesen Angriffen auf die Applikationsserver zugegriffen, die den Zahlungsverkehr der angeschlossenen Terminals in Supermärkten oder bei Bankomaten steuern.

Sodann klinkten sich die Angreifer in den Zahlungsverkehr ein und leiteten eine Unzahl von Zahlungen auf ein bankinternes Depot, das sie konmtrollierten. An einem einzigen Tag im Frühjahr wurden diese Bankdepots in 23 Staaten geleert und eine hohe Millionensumme abgezogen. Das zeigt den Grad an Organisiertheit dieser Truppe.

Anklageschrift gegen ein Milchgesicht

public domain

Park Jin Hyok auf der Fahndungsseite des FBI

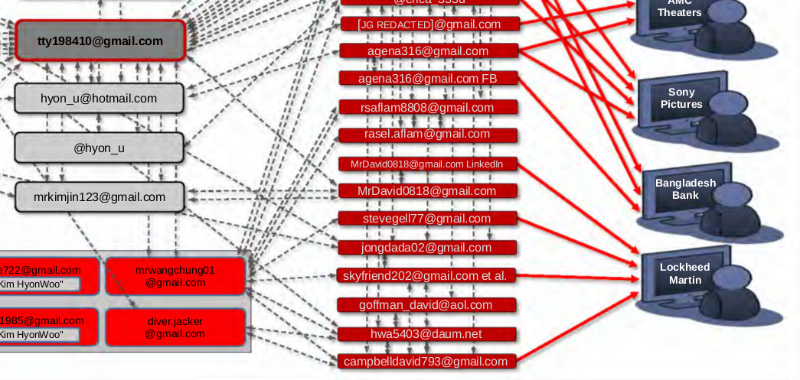

Um personalisierte Mailangriffe dreht sich auch die gesamte Anklageschrift. Die lange Liste an kriminellen Taten, die einem jungen Mann namens Park Jin Hyok vorgeworfen werden, geht bis in das Jahr 2014 zurück, die eingesetzten Methoden dürften immer sehr ähnlich gewesen sein. Die beigefügten Diagramme in der Anklageschrift gegen Park zeigen, dass die NSA seine Spuren über den Mailverkehr gefunden hatte. Die vielen in drei Reihen hintereinander gestaffelten Emailadressen - vor allem GMail aber auch von anderen Anbietern freier Konten - die Park benutzte hatte, verweisen wiederum auf eine ganze Reihe spektakulärer Attacken.

So soll Park bereits am Zerstörungsangriff auf Sony beteiligt gewesen sein. 2014 wurde die gesamte IT gehackt und übernommen, interne Daten en Masse gestohlen und ins Netz gesetzt, im Anschluss wurden ganze Batterien von Festplatten überschrieben. Park wird konkret für den E-Mail-Verkehr verantwortlich gemacht, der in dieser „Strafexpedition“ eine Hauptrolle spielte, denn Sony wurde von der angeblichen Hackergruppe „Guardians of Peace“ öffentlich verhöhnt. Das Regime hatte damit seiner Verstimmung über eine Filmkomödie der Sony Studios ausgedrückt, die daraufhin nicht in die Kinos kam.

Raid auf die Bangladesh Bank 2016

Auch an dem spektakulären Angriff auf den Sony-Konzern 2014 soll PR-Mann Park maßgeblich beteiligt gewesen sein

Park wird nicht nur vorgeworfen, die „Public Relations“ und die gesamte, verdeckte Mailinfrastruktur in diesem speaktulären politischen Fall organisiert zu haben. Dieselbe Rolle wird ihm auch im nicht weniger spektakulären Angriffs auf die Bangladesh Bank 2016 vorgeworfen, auch hier beruft sich die Anklage wieder auf den Mailverkehr und zwar auf die Phishing-Mails. Die waren „Bewerbungsschreiben“ mit angehängten „Lebensläufen“, als .zip-Datei.

Dann arbeitete man sich bis zu den Servern des SWIFT-Zahlungssystens vor und wies die US-Nationalbank an, eine Milliarde Dollar aus dem Depot der Bangladesh Bank zu überweisen. Ein Großteil dieser Gelder konnte zwar abgefangen werden, aber 60 Millionen Dollar, die über Konten auf den Philippinen verschwunden waren, sind seitdem weg.

public domain

So in etwa hatte die Mailstafette ausesehen, die seit 2014 eingesetzt wurde. Ganz links (nicht im Bild) sind noch vier Mailadressen über die alle anderen gesteuert wurden. An sich war die Tarnung also ziemlich professionell, sie flog nur durch ihre lange Verwendungsdauer auf.

Die PR-Abteilung von Lazarus

Mit Park wurde also ein Kommunikator erwischt, seine Rolle war in all diesen Fällen verdeckte Mailinfrastrukturen und die Kommunikation der Angreifer nach außen zu orchestrieren. Dass dieser geheimdienstliche PR-Mann allerdings abwechselnd bei politischen Angriffen wie auch bei Devisenbeschaffung beteiligt war ist bisher einzigartig und weist auf eine Besonderheit in der Cyberstrategie Nordkoreas hin. Aus einem Pool von Fachkräften werden jeweils Angriffsteams zusammengestellt.

Koordinatoren, vor allem aber mehrsprachige Kommunikationsspezialisten dürfte es in diesem Pool nicht viele geben. Park wurde in dieser exponierten Rolle laut Anklageschrift so oft eingesetzt, dass die NSA seine Spur aufnehmen konnte. Ein solcher Ansatz geht natürlich auf Kosten der Tarnung, aber um die schert sich Nordkorea ohnehin kaum. Mit großer Regelmäßigkeit tauchen einmal verwendete Mailadressen, Methoden und auch dieselbe Schadsoftware in ganz unterschiedlichen Angriffen immer wieder auf.

Cyber als Teil der PR-Strategie

Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Aus diesem Grund sind maßgebliche Experten auch der Ansicht, dass die neue Cyberstrategie mit der „Namen and Shame“-Methode gegen Nordkorea nichts nützt, im Gegenteil. Das Regime dort ist nämlich geltungssüchtig wie kaum ein zweites auf der Welt. Cyberattacken sind Teil von Nordkoreas Öffentlichkeitsarbeit und werden für Schwarze PR genützt, um Nachbarstaaten und damit auch der eigenen Bevölkerung die Faust zu zeigen.

Publiziert am 14.11.2018