Neue Trojaner-Erpressungswelle schwappt auf Europa über

Von Erich Moechel

Der Erpressungsangriff auf die US-Stadt Baltimore, deren IT-Systeme seit Anfang Mai lahmgelegt sind, ist nur das jüngste Symptom einer Entwicklung, die seit Herbst in den USA zu beobachten ist. Netze von Stadtverwaltungen, Gesundheitsdienstleistern und Firmen werden mit neuartigen Trojaner-Suites angegriffen, die Datenträger werden verschlüsselt und dann wird Lösegeld verlangt.

Diese Angriffe sind kaum abzuwehren, sobald sie einmal angelaufen sind. Hier haben fortgeschrittene Kriminelle nämlich erfolgreiche Methoden staatlicher Angreifer übernommen und automatisiert. Der dadurch angerichtete Schaden ist jeweils weitaus höher als das verlangte Lösegeld. Wie aktuelle Fälle zeigen, ist diese neue Welle bereits in Europa angekommen und sie eskaliert.

Heise

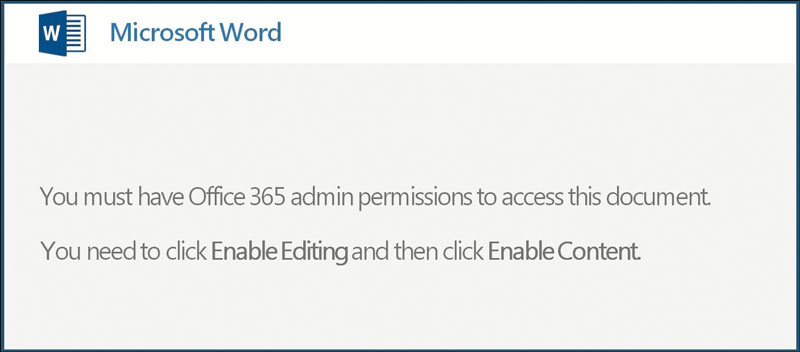

Mit dieser unscheinbaren gefälschten Fehlermeldung beim Öffnen eines Word-Dokuments hatte der Angriff auf den Heise-Verlag begonnen. Heise hat den aktuellen Wissensstand dazu sehr übersichtlich zusammengefasst.

Gestohlene E-Mails als Schlüssel

Die verheerenden WannaCry-Attacke sah zwar wie Ransomware-Erpressung aus, tatsächlich war es ein Zerstörungsangriff Nordkoreas auf westliche Netze

Am Beispiel des bekannten deutschen Technikverlags Heise, der Mitte Mai das jüngste Opfer eines solchen, neuartigen Angriffs wurde, ist diese gefährliche Entwicklung nachgerade paradigmatisch abzulesen. Der IT-Fachverlag wurde von einer neuen Variante der Emotet-Trojanersuite angegriffen, die seit 2014 bekannt ist. Damals war Emotet allerdings noch einer von mehreren Dutzend Banking-Trojanern, mit Password-Diebstahl als Kernfunktion.

Seitdem wurde die Malware weiterentwickelt und mit ziemlich raffinierten neuen Funktionen ausgestattet. Die bei Heise aufgetauchte Version kann zum Beispiel E-Mails einlesen und automatisch kurze Antwortmails erstellen, die ziemlich echt aussehen. Mit einer solchen „Antwortmail“ wurde ein Heise-Mitarbeiter gezielt angeriffen. Die Unbekannten hatten aus irgendeiner Quelle mindestens eine seiner Mails.

Der „eine Klick zuviel“

Die gefälschte Antwortmail bezog sich auf einen echten Geschäftsvorgang und gab eben vor, von einem Geschäftspartner zu sein. Beim Öffnen des angehängten Word-Dokuments erschien eine gefälschte Fehlermeldung, die Anklicken einforderte und das war der berühmte „eine Klick zu viel“. Einmal aktiviert breitet sich der Trojaner rasant im Netzwerk aus, ein paar Antivirus-Alarme waren die Folge und die Adminstratoren machten sich an die Säuberung der infizierten Rechner.

Kryptos

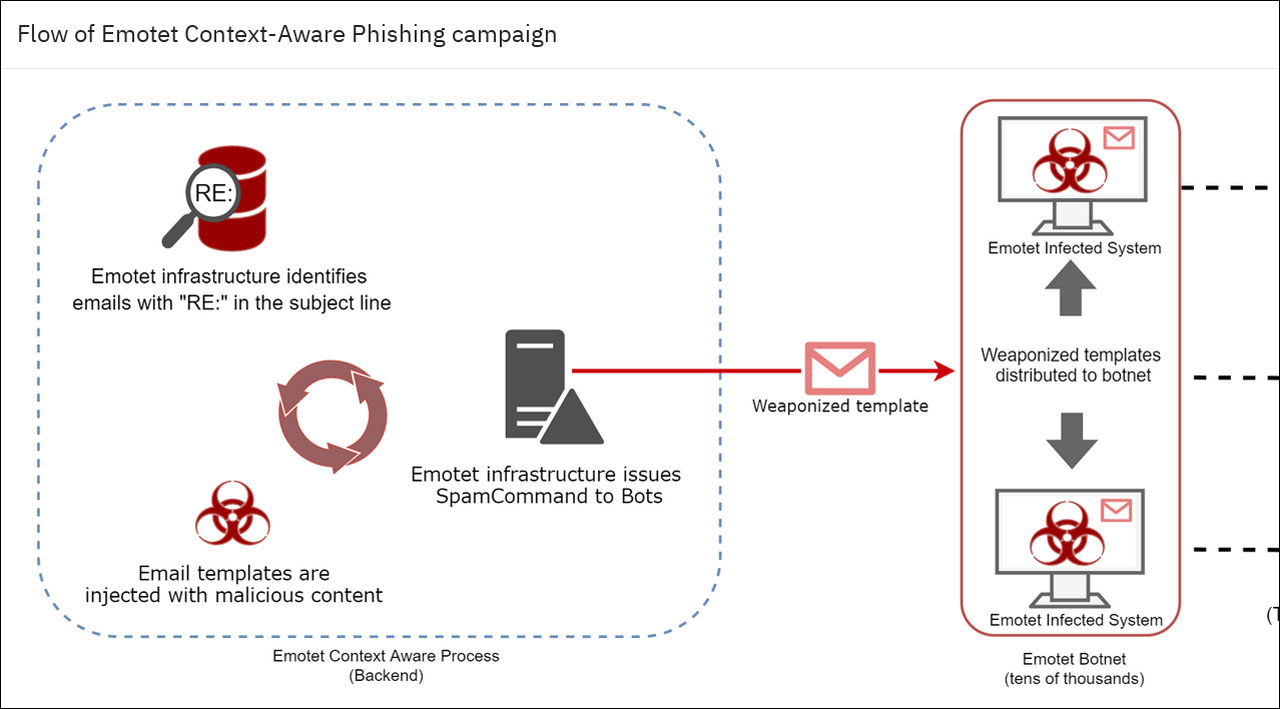

Und so funktioniert der Angriff: Emotet „antwortet“ auf eine E-Mail, wobei grammatikalisch und syntaktisch korrekte Vorlagen für die jeweilige Sprache herangezogen werden. Die bestehen meist nur aus einem Satz, dazu kommen die (gefälschte) Mailadresse und der Name des jeweiligen Geschäftspartners. All das funktioniert automatisch. Die Grafik stammt von der Sicherheitsfirma Kryptos Logic.

Doch dann ging die Infektion erst richtig los. Emotet war wohl während dieser Säuberungsaktion an die Login-Daten eines Domain-Administrators gekommen und lud parallel dazu neue Module nach. Wenig später wurde der Domain Controller von Microsoft Active Directory intern von allen Seiten angegriffen, so dass die Heise-Administratoren die Notbremse ziehen mussten. Alle befallenen Teilnetze wurden komplett vom Internet getrennt.

40 Millionen Euro Schaden

Das von Wikileaks veröffentliche Malware-Arsenal der CIA für operative Zwecke sieht nicht viel anders aus als eine Trojanersuite der kriminellen Oberklasse.

Aller Wahrscheinlichkeit nach hätte Emotet nämlich im nächsten Ѕchritt Module zur Verschlüsselung der Datenträger nachgeladen. Sodann hätte das Heise-Netz über „Remote Desktop“ - ein proprietäres Netzwerkprotokoll von Microsoft - persönlichen Besuch bekommen. Denn das haben all diese gezielten Attacken gemeinsam, sie werden oft manuell nachjustiert, sobald die Sicherheitstechniker auf der andere Seite „Lunte gerochen“ haben.

Der bisher spektakulärste Fall mit dem höchsten Schaden in Europa war der Angriff auf den norwegischen Aluminiumkonzern Norsk Hydro. Mitte März wurden die automatisierten Produktionssysteme an mehreren Standorten des Weltkonzerns völlig lahmgelegt, wochenlang mussten die Herstellungsprozesse wie ehedem manuell gesteuert werden. Wenigstens teilweise manuell gesteuert war auch der Angriff, der das Unternehmen (Umsatz 11 Milliarden Euro) lahmgelegt und dadurch einen Schaden von etwa 40 Millionen Euro verursacht hatte. Auch hier war es eine bekannte Schadsoftware, nämlich LockerGoga, allerdings mit neuen Funktionen, die es überhaupt ermöglichten, in IT-Systeme von großen Konzernen enzudringen, die in der Regel gut gesichert sind.

Forcepoint

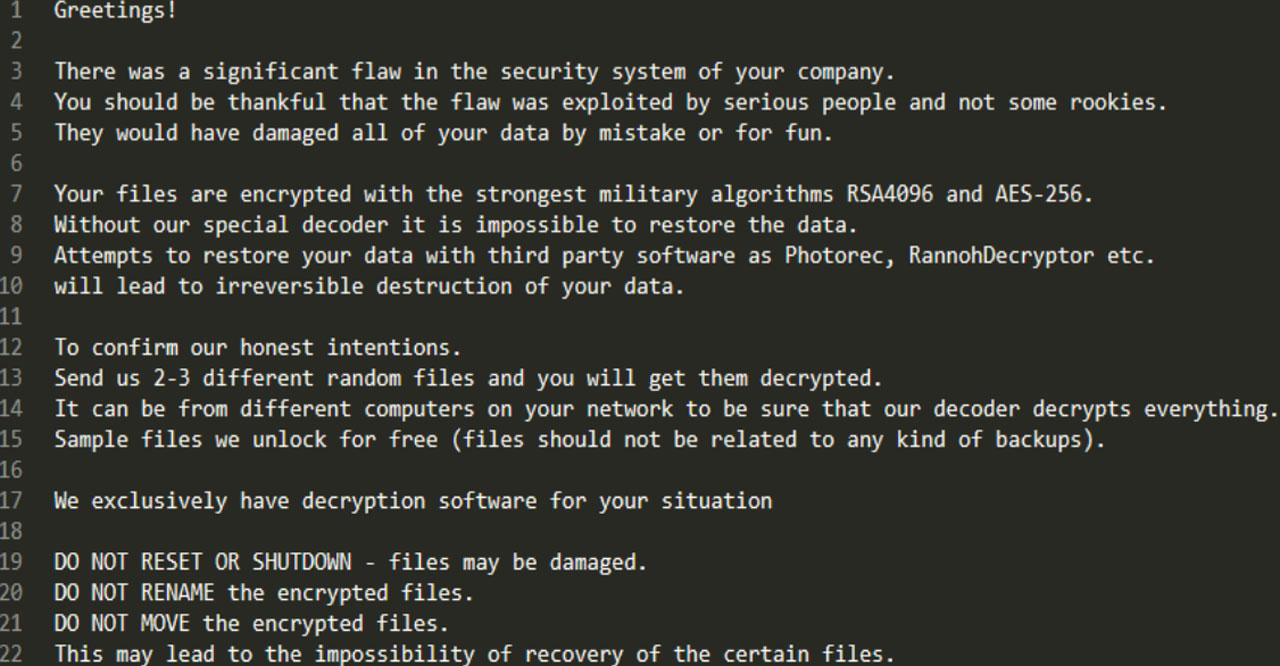

„Sie sollten dankbar sein, dass diese signifikante Sicherheitslücke in ihrem System von ordentlichen Leuten und nicht von Pfuschern ausgenützt wurde. Die hätten ihre Datensätze durch Fehler oder zum Spaß ruiniert.“ So heißt es im Erpresserschreiben von LockerGoga, selbst habe man hingegen „ehrliche Absichten“ und werde als Beweis dafür zwei, drei zufällig ausgewählte Dateien gratis entschlüsseln. Der Screenshot stammt von der Sicherheitsfirma Forcepoint, die LockerGoga analysiert hat.

Die Dynamiken des Schwarzen Markts

Bei den „Sandworm“-Angriffen auf den NATO-Gipfel 2014 wurde hingegen eine Botnet-Suite für Spammer zur Spionagesoftware umgebaut

Davor hatte dieselbe Gruppe bereits das französische Beratungsunternehmen Altrans (weltweiter Umsatz zwei Milliarden) auf ganz ähnliche Weise auseinandergenommen. Drei Wochen dauerte es bei Heise, bis der Normalzustand einigermaßen wiederhergestellt war. Jede einzelne Maschine wurde komplett neu aufgesetzt, auch solche, die nicht befallen waren. Emotet und vergleichbare moderne Trojaner-Suites von Kriminellen durchseuchen die attackierten Netze nämlich vollständig. Wie bei sogenannten APTs staatlicher Akteure bleiben auch nach sorgfältiger Säuberung irgendwo im Netz Teile der Schadsoftware zurück.

Warum einzelne kriminelle Programmierergangs ihre Schadsoftwares so gewaltig aufgerüstet haben, erklärt sich durch die Dynamik dieses schwarzen Markts. Die früher verwendeten Schrotschussmethoden, mit denen schlecht gewartete Rechner von Privatpersonen wie von Firmen ziemlich wahllos angegriffen und verschlüsselt wurden, fuhren ab 2017 offensichtlich immer weniger Profite ein. Deshalb ist das Aufkommen von derlei Ransomware-Anwendungen insgesamt stark gefallen. Technisch weniger versierte Kriminelle wandten sich einfacheren Zielen zu. Gruppen wie die Programmierergang von Emotet gingen den umgekehrten Weg und suchten gut gesicherte Ziele wie die erwähnten Unternehmen aus, die jeweils weitaus höhere Einzelrenditen versprachen.

Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Unbekannte Bilanzen und der Ausblick

Ob und wieviel Lösegeld diese beiden Großfirmen bezahlt haben ist nicht bekannt. Die Stadt Baltimore hat sich jedenfalls geweigert, das vergleichsweise geringe Lösegeld von 90.000 Dollar in Bitcoins zu überweisen. Der angerichtet Schaden wurde vom Bürgermeister auf etwa 18 Millionen Dollar eingeschätzt. Der vergleichsweise kleine Heise-Verlag (etwa 130 Mio Umsatz) wiederum hat die befallenen Netze ebenfalls neu aufgesetzt. Was diesen neuen Malware-Trend betrifft, so lässt sich eines schon mit Sicherheit sagen: Ein Folgeartikel zu diesem Thema ist praktisch garantiert.

Diskutiere mit!

Publiziert am 11.06.2019