Neuer gefährlicher Cyberangriff auf US-Behörden

Von Erich Moechel

Während die US-Sanktionen gegen Russland wegen permanenter Cyberattacken gerade umgesetzt werden, läuft schon der nächste solche Angriff auf die kritische Infrastruktur der USA. Zwei Dutzend Behörden sind von einer bisher unbekannten Sicherheitslücke in VPN-Gateways der Firma PulseSecure betroffen. Über diese Geräte sind Außenstellen und Heimbüros angebunden.

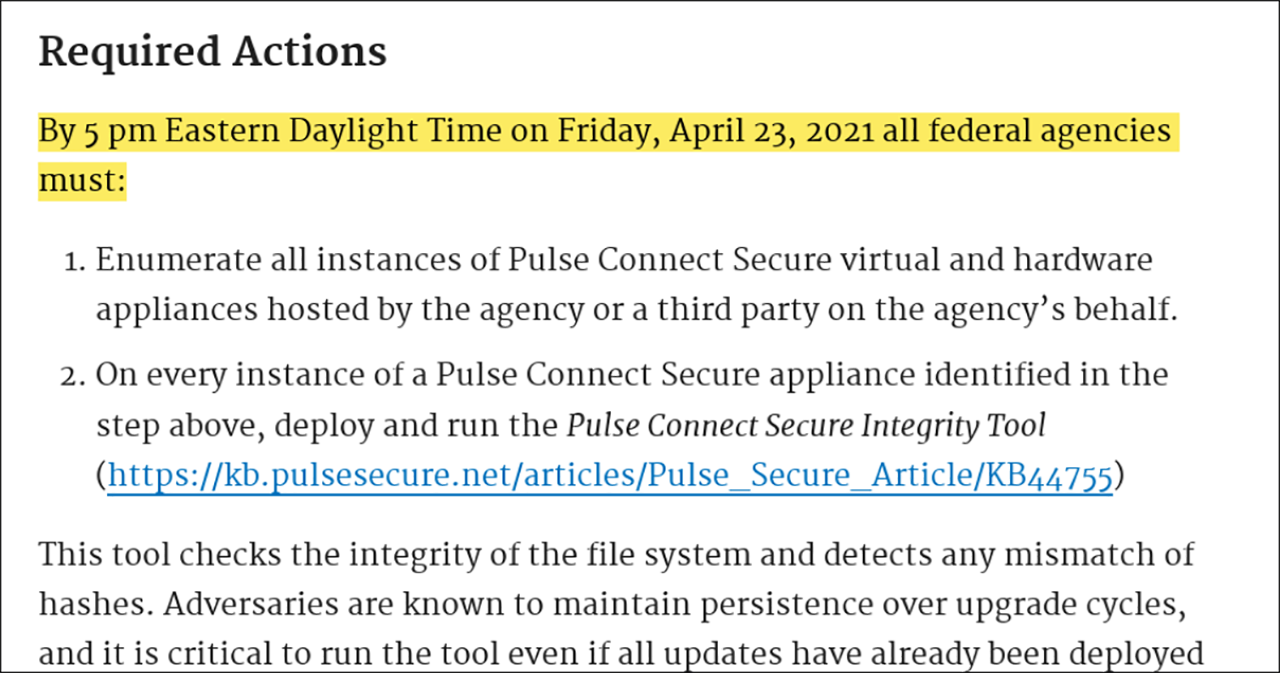

Bis Freitagnachmittag mussten alle betroffenen Behörden diese Gateways in ihren Netzen überprüfen und das seitdem täglich wiederholen. Das schreibt eine Notverordnung der Cybersicherheitsbehörde CISA vor, denn die Lücke wird bereits von staatlichen Akteuren ausgenützt. In Österreich sind aktuell etwa 130 solcher Großgeräte am Netz.

CISA

Was als erstes auffällt, ist der Alarmton, in dem das gesamte Bulletin gehalten ist. Die Anordnung selbst kam direkt vom Ministerium für Heimatschutz, da die Cybersecurity and Infrastructure Security Agency nur empfehlen kann. Solche Notverordnungen der CISA waren bisher eher selten, ab dem spektakulären Angriff auf die Lieferkette von SolarWinds, der kurz vor Weihnachten 2020 aufgeflogen war, begannen sie sich zu häufen.

Das CISA Bulletin gegen den Strich gelesen

Ab Ende 2019 startete eine Serie von Überfällen durch Verschlüsselungserpresser, die über eine vergleichbar schwere Lücke in VPN-Gateways von PulseSecure eingefallen waren

Die neue Sicherheitslücke betrifft die in den USA weitverbreiteten „Pulse Connect Secure“-Gateways und sieht von der Beschreibung her sehr nach der obersten Gefährdungsklasse („severe“) aus. Offenbar kann die Sicherheitslücke von außen über das Internet angegriffen werden, Angreifer können die Authentifizierung umgehen und auf dem jeweiligen Gateway nach Belieben eigenen Code ausführen. Über die Angreifer selbst ist bis jetzt noch nichts bekannt, außer dass es staatliche Akteure sein müssen. Ebenso unklar ist die Breite dieses Angriffs, das Bulletin der CISA lässt jedenfalls eine der bekannten, gefährlichen Cybertruppen (APTs) aus Russland oder auch aus China erwarten.

Die von der CISA für alle Behörden bei der Sicherheitsüberprüfung vorgeschriebene Vorgangsweise legt nämlich gut getarnte Angreifer nahe. Um die aufzuspüren, muss erstens ein XML-Script des Herstellers auf dem VPN-Gateway-Server installiert werden, das die Dateistrukturen sowie die digitalen Signaturen aller dort installierten Software-Pakete überprüft. Da die „Gegner bekannt dafür sind, dass sie Upgrade-Zyklen der Software überstehen muss dieses Script aktiviert werden, auch wenn alle Updates bereits eingespielt sind und die gesamte Anwendung auf dem letzten Stand ist“, heißt es von der CISA.

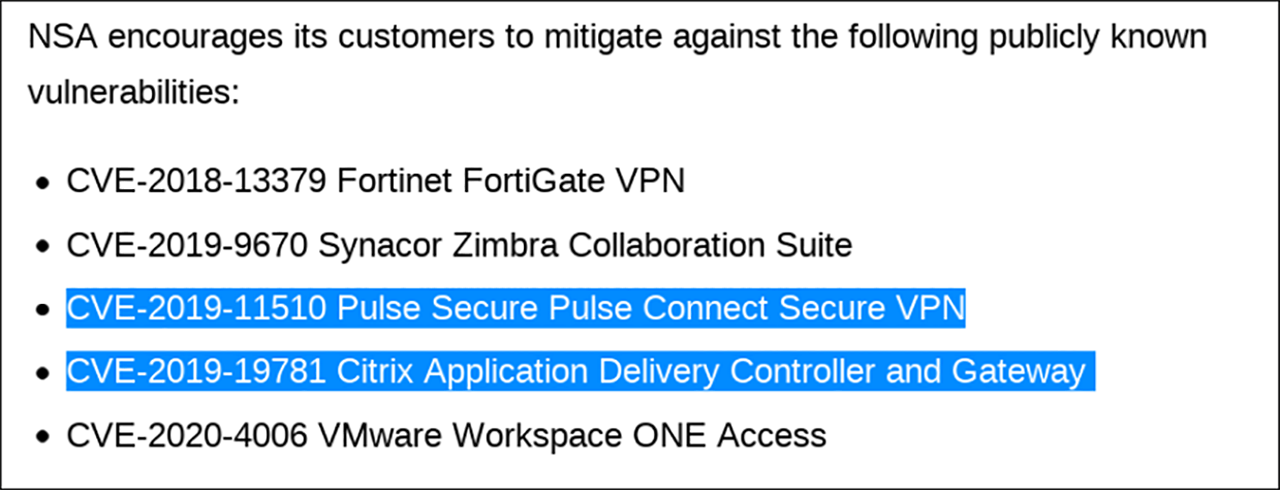

NSA

Diese Warnung der NSA die erst vor 14 Tagen hinausging, betrifft ausschließlich VPN-Gateways. Im Zeitraum, im denen diese Lücken offenstanden, hatten Angreifer gut getarnte Schadsoftware auf den Gateway-Servern deponiert. Die Angriffe starteten dann stark zeitversetzt und zwar nicht über die ursprüngliche Sicherheitslücke, sondern über eine Hintertür, die vor dem Schließen der Lücke eingebaut worden war. Wie man sieht, hat der russische Auslandsgeheimdienst SVR solche Hintertüren auch auf den Europa sehr weit verbreiteten Citrix-Systemen installiert.

PulseSecure im Atomlabor Los Alamos

In Österreich musste im Jänner 2020 die Systeme des Elektronischen Amtsverkehrs ELAK vom Netz genommen werden. Grund: Eine fatale Sicherheitslücke in den VPN-Systemen des Herstellers Citrix.

Die Prozedur ist täglich zu wiederholen und zwar so lange, bis es einen Sicherheitspatch des Hersteller gibt. Den hat der Hersteller PulseSecure für die zweite Maiwoche angekündigt, im Blog des Unternehmens heißt es unter anderem, bis jetzt hätten nur wenige Kunden gemeldet, dass sie über die Sicherheitslücke angegriffen worden seien. Das klingt beruhigend, ist es aber nicht. Angriffe staatlicher Cyberakteure gehen stets mit guter Tarnung einher und sind daher schwer zu entdecken. Zu den Kunden von PulseSecure gehören rund zwei Dutzend Behörden und Ministerien, in denen solche Gateways laufen.

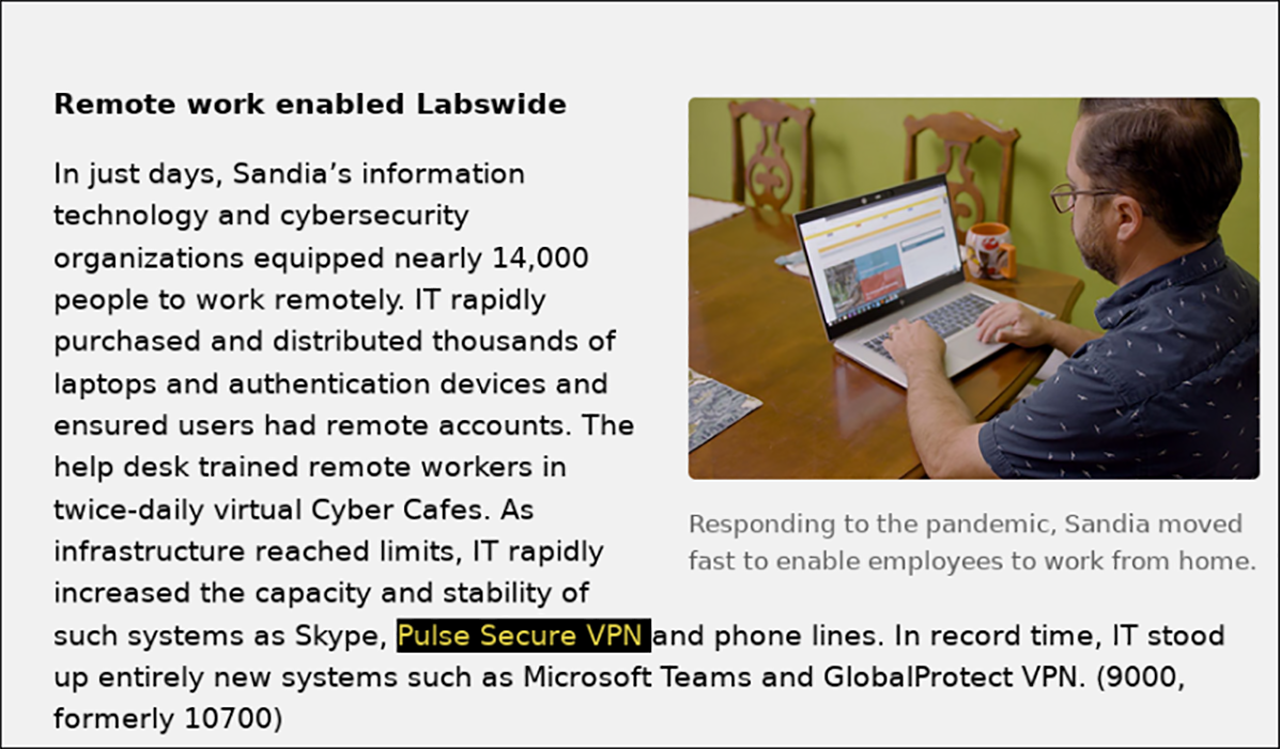

Offenbar sind diese VPN-Gateways im US-Energieministerium verbreitet, denn nach eigenen Angaben haben die Sandia Labs im Zug der Covid-Pandemie die Netzwerke „in Rekordzeit“ mit VPN-Gateways von PulseSecure aufgerüstet (siehe Screenshot), die Heimbüros der Angestellten sind dadurch mit den Labs verbunden. Sandia Labs ist für die IT aller anderen angeschlossenen Labors zuständig, dazu gehört auch das Atomlabor in Los Alamos. Alle zusammen unterstehen der Behörde für Nuklearsicherheit (NNSA), die wiederum ist Teil des Energieministeriums. Der Umstand, dass die meisten dieser Gateways erst im Jahr 2020 installiert wurden, bedeutet, dass hier die neuesten Versionen der Software von PulseSecure laufen. Und genau die sind vom aktuellen Sicherheitsloch betroffen.

Sandia Labs

Offenbar hat Sandia von Lawrence Livermore bis Los Alamos alle Labs der Behörde für nukleare Sicherheit (NNSA) 2020 mit Systemen von PulseSecure ausgestattet. Zwei Labs arbeiten auschließlich für den „National Security“-Komplex.

Was man derzeit (noch nicht) weiß

Erst im Dezember war ein breitflächiger Angriff der russischen Cybertruppe „Cozy Bear“ auf US-Behörden aufgeflogen.

Zusätzlich zur täglichen Überprüfung der PulseSecure Gateways muss eine XML-Konfigurationsdatei eingespielt werden, dann folgt noch eine lange Reihe weiterer Schritte, die unbedingt zu befolgen seien, so die CISA. All das gilt solange, bis PulseSecure einen echten Sicherheitspatch bereitstellen kann, bis dahin wird es freilich Mitte Mai. Sehr viel mehr an harten Informationen ist derzeit nicht zu erfahren. Sicher ist nur, dass unter den etwa zwei Dutzend Behörden und Regierungstellen, die Installationen von PulseSecure-Gateways laufen haben, die sieben Labors der Behörde für nukleare Sichehrheit sind.

Mehrere bekannte Sicherheitsfirmen in den USA sind damit beschäftigt zu rekonstruieren, wie die Angreifer von den Gateways, die mit einer integrierten Firewall gesichert sind, weiter in die Netze der Behörden vordringen konnten. Laut der Beschreibung in Bulletin der CISA ist ein Angriff autonom möglich, das heißt die Angreifer benötigen keinerlei Unterstützung aus dem betroffenen Netz - etwa durch seperat eingeschmuggelte Schadsoftware - um die letzte Barriere nach innen zu überwinden.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 25.04.2021