Neuer ETSI-Standard zur Meldung von Sicherheitslücken

Von Erich Moechel

Die Entdeckung immer neuer, kritischer Sicherheitslücken in IT-Equipment der Industrie hat spät aber doch auch das europäische Normeninstitut für Telekoms (ETSI) aufgeweckt. Noch bis 15. September läuft die öffentliche Begutachtungsfrist für eine ETSI-Spezifikation, die den Meldevorgang von Sicherheitslücken durch Dritte vereinheitlichen soll.

Seit der Einführung von LTE (4G) gelten in den ehedem proprietären Netzen der Telekoms zunehmend die Standards der IT-Welt. Dem trägt diese Spezifikation Rechnung, indem wichtige Abläufe in der IT-Sicherheit nun auch für die Welt der Telekoms normiert werden. Die Spezifikation zeigt aber auch, dass man hier noch ziemlich am Anfang steht.

ETSI

Dieser Guide des Technischen Komitees TC Cyber ist noch im Anfangsstadium und trägt deshalb das Kürzel „TR“ für „Technical Report“. Direkt darunter findet sich ein rot markiertes Caveat, dass dieser Report ein bloßes Interimspapier ist, das informellen Zwecken dient und weiterhin bearbeitet wird. Auch die Nummerierung „ETSI TR 103 XXX V 0.0.5, 2021-08“ verweist auf den Entwurfscharakter des Dokuments.

Sicherheitslücken, Strafen, Datenschutz

Das Caveat geht auf ein chronisches Problem zurück, das auch andere Standardisierungsinstitute kennen. Von Firmen und Behörden werden technische Änderungsanträge eingereicht, die Interimsdokumente statt stabile Versionen referenzieren.

Der aktuelle Cyberangriff auf T-Mobile USA, bei dem mehr als 50 Millionen Kundendaten gestohlen wurden, demonstriert die Notwendigkeit, einen solchen Standard auch in der Telekombranche zu etablieren. Es ist bereits der sechste große Sicherheitsgroßvorfall innerhalb von vier Jahren bei der US-Tochterfirma der Deutschen Telekom. Anders als in Europa, wo seit der Einführung der Datenschutzgrundverordnung (DSGVO) 2016 immer häufiger Strafen verhängt werden, die auch Großkonzerne nicht mehr aus der Portokasse bezahlen können, gibt es in den USA kein auch nur annähernd vergleichbares Regime.

In Europa drohen bei grober oder wiederholter Fahrlässigkeit im Umgang mit Kundendaten Strafen, die bis zu vier Prozent des Konzernumsatzes betragen können. Dieser Umstand hatte offenbar dazu beigetragen, dass IT-Sicherheitslücken von der Industrie nun langsam ernst genommen werden. Auf die DSGVO folgten nämlich 2018 die Standards ISO/IEC 29147 und ISO/IEC 30111, in denen sowohl der Einmeldungsprozess wie auch der weitere Umgang mit neu entdeckten Schwachstellen in von außen - also aus dem Internet - sichtbaren IT-Systemen bis zu einem gewissen Grad normiert wurden.

ETSI

Für die Entdecker von Sicherheitslücken, die das betreffende Unternehmen im Zweifelsfall Millionenbeträge kosten können, ist als „Belohnung“ grundsätzlich nur Applaus vorgesehen. Ob die Aufnahme in eine „Hall of Fame“ etwa von T-Mobile USA oder ein Kaffeehäferl mit dem Logo des Unternehmens als sogenanntes „Incentive“ für IT-Security-Spezialisten und professionelle „Whitehat“-Hacker reicht, dass sie Sicherheitslücken dokumentieren und ein „Proof of Concept“ für einen diesbezüglichen Angriff vorlegen, ist einigermaßen fraglich.

Die Standards und die Praxis

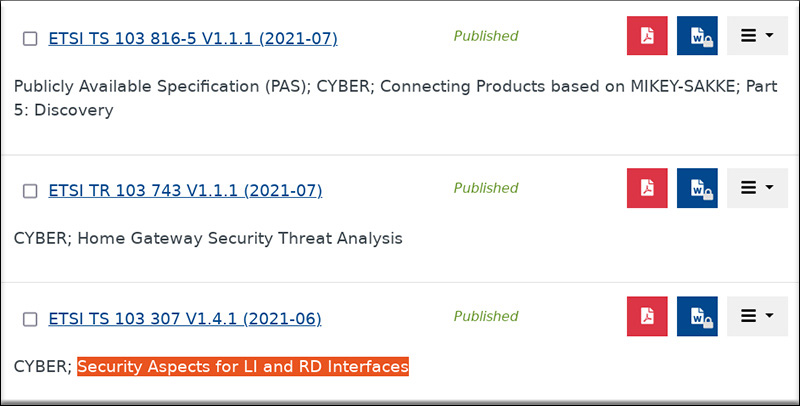

Der sichere IETF-Standard für Transportverschlüsselung TLS 1.3 wurde im ETSI aufgebohrt und mit einer Überwachungsschnittstelle auf Ebene der Firewalls ausgestattet.

Auf diese beiden ISO-Standards beruft sich die ETSI-Spezifikation ebenso wie auf eine Handvoll von Publikationen der „Internet Engineering Taskforce“ (IETF), der Sicherheitsorganisation FIRST, des US-Forschungsinstituts MITRE und des „National Institute of Standards and Technology“ (NIST) der USA. Vorausgesetzt wird in diesem Guide des Technischen Komitees TC Cyber im ETSI nur sehr wenig. Einleitend werden sogar einfachste Begriffe wie „Exploit“ oder „Payload“ erklärt und in dieser Tonart geht es auch weiter. Dieser ETSI-Entwurf formalisiert eine Konvention zur Einmeldung von Sicherheitslücken, die von den Großkonzernen längst praktiziert werden und die ist in etwa wie folgt:

Sicherheitsforscher, die in einer vom Internet aus sichtbaren Anwendung „Bugs“ entdecken - also Programmierfehler, falsche Umsetzung eines technischen Sicherheitsstandards usw. - melden diese an das betreffende Unternehmen bzw. an den Hersteller eines Geräts, wenn der Bug direkt im Betriebssystem etwa eines Webservers oder Routers sitzt. Sodann versucht das Unternehmen in einem „Triage“ genannten Prozess, den Fehler in einer Testumgebung zu reproduzieren und seinen Gefährdungsgrad zu bewerten. Je nach Schwere erfolgt dann entweder ein „Hotfix“, also ein Provisorium zur Absicherung, auf das in meist beträchtlichem Zeitabstand die tasächliche Fehlerbehebung in den betreffenden Systemen folgt.

ETSI

Das sind die aktuellen Tasks von ETSI TC Cyber. Das Gros betrifft sichere Schlüsselaustauschverfahren (MIKEY-SAKKE) zwischen verschiedenen Applikationen. Die orange markierte Passage aber ist das Gegenteil davon. Hier geht es um die Sicherheitsaspekte der standardmäßig in Telekom-Equipment verbauten Hintertüren, also Interfaces oder auf deutsch eben „Schnittstellen“. „RD“ bezeichnet „Research and Development“, gemeint ist damit ein Wartungszugang für Techniker des Herstellers. „LI“ denotiert „Lawful Interception“ und meint die Überwachungsschnittstelle, über die Metadaten und Inhalte von Kommunikationen an die Behörden überspielt werden.

Kaffeehäferl und Dankesbriefe, bezahlt wird nicht

Ein weiteres technisches Komitee im ETSI, nämlich TC LI erlässt die Vorgaben zur Überwachung von Telekomnetzen, die in der zur ITU gehörgen Arbeitsgruppe 3GPP SA3LI derzeit für 5G-Netze technisch umgesetzt werden.

Der Guide hat wenig direkt mit Technik zu tun, vielmehr sollen Methoden, Vorgangsweisen und vor allem die Kommunikationsprozesse der Site-Betreiber mit dem Entdecker des Bugs vereinheitlicht werden. Und da geht man im ETSI davon aus, dass Sicherheitsforscher in erster Linie bekannt und öffentlich gewürdigt werden wollen. Von einer „Bug Bounty“ - einer Art „Kopfgeld“ auf die gefährlicheren Schwachstellen - wie sie Google, Apple und eine ganze Reihe weiterer, großer Unternehmen ausgeschrieben haben, ist nämlich nirgendwo im Guide die Rede.

Die Crux an einem solchen allgemeinen Sicherheitsstandard ist nämlich, dass er nicht an eine bestimmte Zielgruppe adressiert ist. Was für ein kleines oder mittelständisches Unternehmen (KMU) an Maßnahmen zur Auffindung von Sicherheitslücken gut genug ist, kann für einen Großkonzern wie die Deutsche Telekom AG viel zu wenig sein. Mit einem KMU verbinden Sicherheitsforscher nun einmal andere Erwartungen als mit einem milliardenschweren Weltkonzern. Letztere sind nämlich die „Stakeholder“ im European Telecom Standards Institute, das nichts anderes ist als ein Verein bei Nizza, der von den großen Telekoms und ihren Zulieferern wie Ericsson, Nokia oder Huawei vollständig dominiert wird.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 31.08.2021