Neues Leak ist der bisher schwerste Schlag gegen die NSA

von Erich Möchel

Das in der Öffentlichkeit wenig beachtete neueste Leak der ominösen „Shadow Brokers“ aus dem US-Geheimdienstkomplex vom Freitag hat selbst hartgesottene Sicherheitsexperten verblüfft. Das Konvolut aus Software und Anleitungen enthält nicht nur Angriffsprogramme auf das internationale SWIFT-Zahlungssystem samt der Dokumentation eines solchen Einbruchs. Den weitaus größten Schaden für die NSA stellen Listen mit tausenden Dateinamen von Schadprogrammen dar.

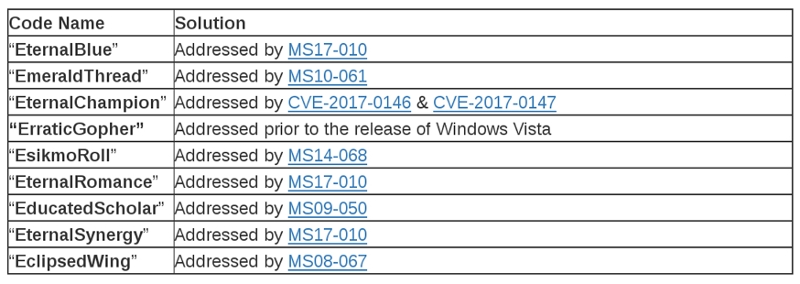

Die ebenfalls im Leak enthaltenen, kapitalen „Zero-Day-Exploits“ (0days), die bisher unbekannte Windows-Sicherheitslücken ausnützen, sind hingegen bereits entschärft. Microsoft war offensichtlich vorab informiert und hatte sein planmäßiges Sicherheitsupdate im März um eine Woche verschoben. Dann waren genau jene Löcher im Betriebssystem gestopft, für die jetzt Angriffsprogramme vorliegen. Damit wurde das unmittelbare Echo des Leaks in den Breitenmedien zwar begrenzt, der mittelfristige Schaden für den US-Geheimdienstkomplex aber ist kaum abzuschätzen.

Erich Moechel

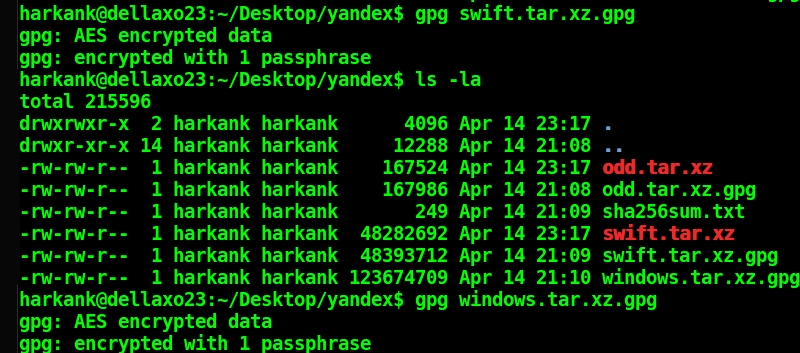

Das jüngste Leak enthält zwei verschlüsselte und komprimierte Ordner namens „Windows“ und „Swift“.

Fehlende Credits als Indiz

Das zweite Leak der „Shadow Brokers“ vor einer Woche enthält Unmengen an Angriffstools gegen Linux- Unixrechner

Die Stellungnahme von Microsoft kam noch am Freitag, wenige Stunden nach der Veröffentlichung von tausenden Dateien hatte man bereits die entsprechenden acht Exploit-Schadprogramme identifiziert, drei weitere Exploits hatten sich im Test als nicht mehr lauffähig auf neueren Systemen erwiesen. Bei Microsoft hält man sich zwar naturgemäß bedeckt, das Gros der Sicherheitsexperten aber geht davon aus, dass es Vorab-Informationen an Microsoft aus dem US-Geheimdienstkomplex gegeben haben muss. Ein weiteres Indiz dafür ist, dass in diesem Microsoft-Update vom März die an sich obligaten Credits für die Entdecker der jeweiligen Sicherheitslücke fehlen.

Erich Möchel

Die zweite Möglichkeit, dass Microsoft die für das Update nötigen Informationen von den „Shadow Brokers“ selbst erhalten hat, wird generell als wenig wahrscheinlich angesehen, auszuschließen ist es jedoch nicht. Davor hatte die geheimnisvolle Gruppe ihre zweite Tranche von Dateien vergeblich zur Auktion gestellt, wenngleich zu bezweifeln ist, ob diese Versteigerung überhaupt ernst gemeint war. Am vergangenen Wochenende wurde dieses Paket überraschend freigegeben.

Marktwert der 0day-Exploits

Allein die nun veröffentlichten acht 0day-Exploits, die alle Versionen von Windows 7 samt allen Server-Betriebssystemen abwärts betrafen, hätten auf dem grauen Markt für Schadsoftware an die zwei Millionen Dollar eingebracht, wie Experten schätzen. Ein solcher Verkauf hätte allerdings unter Ausschluss der Öffentlichkeit stattfinden müssen, den Akteuren hinter den „Shadow Brokers“ geht es aber gerade um die Wirkung in der Öffentlichkeit. Dahinter steht wohl ein gut dotierter Geheimdienst, der eine sogenannte „PsyOp“ gegen USA und ihre Verbündeten fährt (siehe weiter unten), das ist inzwischen allgemeiner Konsens der Experten.

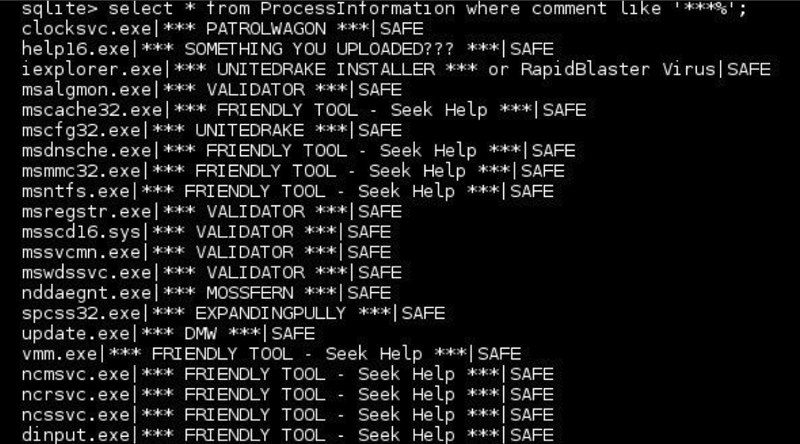

Auch wenn sich das gesamte Konvolut noch längst nicht überblicken lässt, so enthält es etwa eine ganze Reihe von Datenbankdateien. Allein in einer davon sind über 7.500 Windows-Prozessnamen gelistet, in einer weiteren Spalte sind jedem dieser Systemprozesse offenbar passende Angriffstools zugeordnet. Fundstücke dieser Art, deren Tragweite noch nicht wirklich schätzbar ist, sind jedenfalls weitaus bedeutender als die mitgelieferten 0days. Diese Exploits werden zwar teuer gehandelt, sind aber extrem kurzlebig und sobald sie bekannt werden, werden sie wirkungslos.

Erich Möchel

Links sind die Systemprozesses gelistet, rechts daneben in Blockbuchstaben stehen die entsprechenden Einbruchswerkzeuge der NSA.

„Implants“ als wichtigstes Asset der NSA

Im Sommer hatte diese bis dahin unbekannte Gruppe mit einem großen Archiv von Angriffssoftware für fast alle Cisco-Firewalls der letzten 15 Jahre aufhorchen lassen.

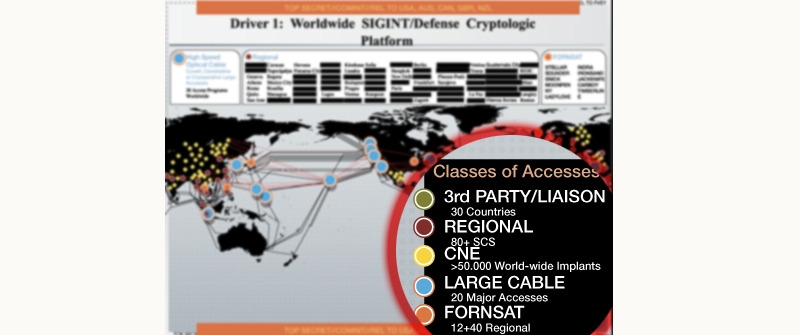

Die Implants, unauffällige kleine Skripts, sind hingegen auf Langlebigkeit optimiert, da ѕie rund um den Globus in strategisch wichtigen Netzwerken verdeckt deponiert wurden, damit diese Netze für die NSA jederzeit knackbar sind. Eine der von Edward Snowden veröffentlichten Folien verweist auf aktive „Implants“ oder „Beacons“ der NSA in 50.000 großen Netzwerken weltweit. Diese Scripts sind mit sogenannten „Schläfern“ im operativen Agentenbereich zu vergleichen. Sie treten möglichst wenig in Erscheinung, nur dann und wann „telefonieren sie nach Hause“ wie es im Hackerjargon heißt. Das „Implant“ schickt eine Gutmeldung an den Command-Control-Server, dass es weiterhin aktiv ist. Daher stammt auch die interne NSA-Bezeichnung „Beacon“ (Leuchtturm).

Über diese „Schläfer“ wird dann in den betreffenden Rechner oder Router eingebrochen, wie NSA-Operative dabei die Firewalls austricksen, war bereits dem ersten Leak der „Shadow Brokers“ vom Sommer 2016 zu entnehmen. Bekannte Sicherheitsexperten wie etwa Bruce Schneier gehen davon aus, dass ein russischer Geheimdienst hinter dieser ominösen Gruppe steht. Die „Schattenhändler“ tun das ihrige, um diesen Eindruck zu verstärken. Auch zu diesem neuen Konvolut wurde ein Begleitschreiben veröffentlicht, das im selben, drolligen Englisch gehalten ist wie die vorherigen.

CC-BY-SA - NSA

Laut dieser 2013 veröffentlichten Präsentation verfügt die NSA über 50.000 solcher „Implants“ weltweit zur "Computer Network Exploitation (CNE). Mit „Netzen“ sind hier nur große Netzwerke internationaler Telekoms und Carrier, oder solche von Regierungen und Militärs gemeint

Gelegte Spuren nach Russland

Im Februar wurde ein des Datendiebstahls von insgesamt 50 Terabyte geheimer Dokumente beschuldigter NSA-Consultant angeklagt, Daten im Umfang mehrerer Terabyte veruntreut zu haben

Diesmal wurden die gewohnten Grammatikfehler von den „Shadow Brokers“ jedoch auf die Spitze getrieben: Die englische Dauerform („Continuous Form“) wurde nun in praktisch jedem Satz falsch verwendet, das ist ein Fehler, der vor allem für russische (aber auch deutsche) Muttersprachler typisch ist. Dazu kommen immer dieselben Fehler etwa mit Mehrzahlwörtern wie „people“, hingegen finden sich auch in den längeren Texten so gut wie keine Rechtschreibfehler, was überhaupt nicht zu den vielen Syntaxfehlern passt.

Erich Möchel

Obendrein wurden noch weitere Spuren in Richtung Russland gelegt, indem das Softwarekonvolut diesmal nicht in den USA, sondern auf einem Server des russischen Cloud-Providers Yandex deponiert wurde. Im Bekennerschreiben zum Leak der Vorwoche, das direkt nach dem Luftschlag der USA gegen einen Militärflughafen in Syrien erschienen war, hatten sich „Shadow Brokers“ erst bitter über das Bombardement der USA beklagt. Dann gaben sie sich als Wähler und Unterstützer des Trump-Lagers aus und forderten unter anderem die Wiedereinsetzung von Steve Bannon in den Nationalen Sicherheitsrat der USA.

Das aktuelle Leak der „Shadow Brokers“, samt einem diesmal ungewöhnlich kurzen Begleitschreiben

PsyOps zur Schadensmaximierung

Bei der Lektüre dieser Texte wird man das Gefühl nicht los, dass diese gesamte Inszenierung als schwarze Geheimdienstkomödie nur dazu dient, den greifbaren materiellen Schaden für die NSA noch zu maximieren, indem die Mitarbeiter der Agency nachhaltig demoralisiert werden. Die müssen nämlich zusehen, wie ein Depot ihres Arsenals an „Cyberwaffen“ nach dem anderen durch seine Veröffentlichung in die Luft gejagt wird. Die militärische Kategorie dafür heißt „PsyOps“, es ist die Fortsetzung von Propaganda in Form von „psychologischen Operationen“.

Wenn es tatsächlich gelingt, die verdeckten Implants der NSA zu enttarnen, dann werden Administratoren großer Netze rund um die Welt wissen, nach welchen Dateien und Prozessen sie auf Servern und PCs suchen müssen, um einen Einbruch zu verhindern. Damit käme dem US-Geheimdienstkomplex eines seiner wichtigsten strategischen Instrumente abhanden, auf dem ein Gutteil seiner globalen Dominanz beruht.

Publiziert am 17.04.2017