CIA-Leak zeigt schwere interne Sicherheitsmängel auf

Von Erich Moechel

Seit Anfang März vergeht kein Wochenende mehr ohne aktuelle Nachrichten direkt aus dem US-Geheimdienstkomplex. Die jüngste Veröffentlichung von Wikileaks am Freitag war zwar nur ein unscheinbares Programm der CIA namens „Scribbles“. Ironischerweise dient dieses nun samt Quellcode öffentliche Programm der Überwachung des internen CIA-Dokumentenverkehrs inklusive der Rückverfolgung geleakter Dokumente zur internen Quelle im Apparat.

Aus Funktionen, Entwicklungsstand sowie den Metadaten dieses kleinen Software-Tools zur (fast) unsichtbaren Markierung von Dokumenten geht hervor, dass die CIA ihre geheimen Dokumente bіs März 2016 überhaupt nicht durch Wasserzeichen gegen „Maulwürfe“ oder Whistleblower abgesichert hatte. Der Wiener Sicherheitsexperte Michael Kafka beschreibt „Scribbles“ als „ziemlich krude und erst am Anfang seiner Entwicklung“.

CC | MiKa deepsec.net

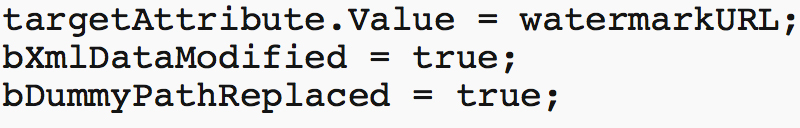

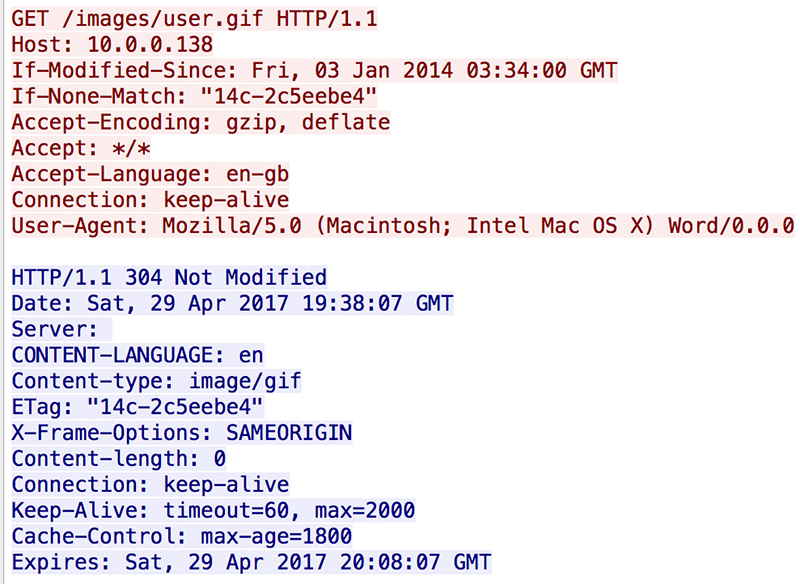

In etwa so funktioniert das Zusammenspiel zwischen dem Tracking-Server der CIA und der Scribbles Watermark. Der zusätzlich gesetzte HTML-ETag wird benützt um Kopien des Dokuments zuordnen zu können. Mehr dazu weiter unten im Text. Anleitungen und Quellcode von Scribbles 1.0 im letzten „Vault 7“ Release von Wikileaks

Nicht ernstgenommene Insider

Das Tool ist nämlich ganz neu, das zeigen auch die Metadaten zum Programm. Es handelt sich um eine Vorab-Version („Pre-Release“) für „Scribbles 1.0“, datiert ist es mit März 2016. Das sogenannte „Roll-Out“ des Tools - die Verteilung an alle CIA Abteilungen fand also erst knappe drei Jahre nach dem Start der Enthüllungen von Edward Snowden im Juni 2013 statt. Für den Netzwerksicherheitsexperten Kafka ist das ein klares Zeichen, dass man eine mögliche Bedrohung durch einen Insider in der CIA sogar post Snowden nicht wirklich ernst genommen hat.

Am auffälligsten an der zweiten Tranche von Wikileaks ist die Selbstverständlichkeit, die CIA-Instruktoren im Umgang mit Software von Kriminellen an den Tag legen.

Das kleine Progrämmchen versieht Dokumente auf den Servern im CIA-Netzwerk mit (fast) unsichtbaren „Wasserzeichen“. In jedes Dokument werde erst ein winziges Bild in der Größe von einem Pixel eingebettet, samt einem zufällig generierten Link zu einem Webserver der CIA. Sobald die betreffende Word-, Excel- oder Powerpoint-Datei erstmalig geöffnet werde, „telefoniert Scribbles dann nach Hause, wie man sagt“, so Kafka weiter. Will heißen: Beim Öffnen des Dokuments versucht das Microsoft-Programm, das eingebettete Ein-Pixel-Bild zu laden und landet dabei auf dem Webserver der CIA.

Das Wasserzeichen ist ein Link

Der zufällig generierte Link dorthin aber ist die „Watermark“, in den Logs des Tracking-Servers der CIA im WWW wird die IP-Adresse der jeweiligen PCs registriert, auf der das gezinkte Dokument erstmalig geöffnet wurde. Dazu werde vom Server der CIA zusätzlich ein ganz normaler ETag in HTML gesetzt, sagte Kafka, denn damit ließen sich alle weiteren Kopien desselben Dokuments auf dieses eine zurückführen. Über das Wasserzeichen aber ist ist es mit einem bestimmten Download durch eine zugriffsberechtigte Person im internen Netz der CIA verknüpft.

CC | MiKa deepsec.net

Ausriss aus dem Quelltext von Scribbles

Der CIA-Webserver zählt in Folge mit, in welchen fremden Netzen welche markierten CIA-Dokumente auf einem PC auftauchen, die internen Server der CIA wiederum wissen, welcher Mitarbeiter dieses Dokument ursprünglich heruntergeladen hat. Das ist die Grundfunktion dieses Programms, denn sehr viel mehr Features bietet die vorliegende Version 1.0 noch nicht.

Standalone und rudimentär

Die erste Tranche der Wikileaks-Veröffentlichungen im März zeigte erstmals auf, dass auch die CIA über eine mittlerweile Tausende Mitarbeiter umfassende Abteilung für Schadsoftware verfügt.

Außer IP-Adressen und Zeitstempeln liefere die vorliegende Version Scribbles 1.0 sonst kaum Daten über den Rechner, auf dem es letztlich gelandet ist, so Kafka weiter. Zudem fänden sich auch überhaupt keine Verweise auf andere Hilfsprogramme, derzeit sei Scribbles ein reines Standalone-Werkzeug, das sei schon unüblich in dieser Serie von CIA-Leaks.

Bis jetzt gab es sowohl in der CIA-Kompilation von Wikileaks, wie auch im geleakten Dateikonvolut der NSA nur Software-Suites, deren einzelne Module miteinander kombiniert werden müssen, um etwa in ein fremdes Netz erfolgreich einzubrechen. Dass Scribbles, Version 1.0 nur eine Basisversion und längst nicht fertig ausprogrammiert ist, zeigt sich sowohl in der Anleitung wie auch in den Beschränkungen des Tools.

CC | MiKa deepsec.net

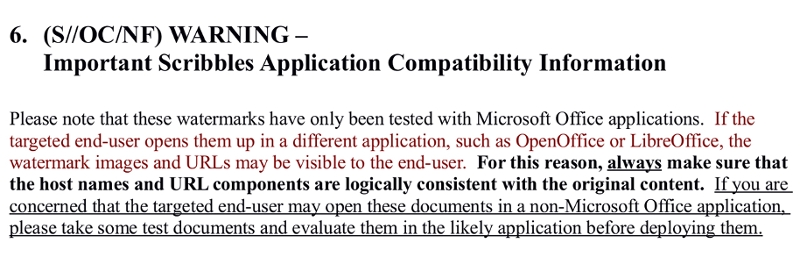

Warnung vor Libre Office

Public Domain

Gleichzeitig fliegt in großen Netzenwerken rund um den Globus immer mehr „implantierte“ NSA-Schadsoftware auf. Diese „Implants“ sind eines der wichtigsten strategischen Assets der NSA.

So funktioniert Scribbles 1.0 nur mit den Dateiformaten .docx, .pptx oder .xlsx und nur mit der originalen Office-Suite von Microsoft. Die Bedienungsanleitung warnt ausdrücklich davor, dass die Wasserzeichen in Libre Office und anderen freien Programmpaketen sichtbar sein könnten, tatsächlich durchgetestet hatte man dies vor dem Roll-Out jedenfalls nicht. Wird ein solches gezinktes Dokument auf einem Rechner ohne Internetanbindung geöffnet, funktioniert Scribbles nicht, auch eine simple Konvertierung in ein PDF sollte das Wasserzeichen - obendrein ist es stets auf Seite eins - sichtbar machen bzw. den Mechanismus neutralisieren.

Dass ein vom Ansatz her erst einmal rein defensives, rudimentäres Tool so einsam und verlassen so vielen ausprogrammierten Angriffssuites mit Unmengen an Einbruchs-, Tarn- und Spionagemodulen gegenübersteht, ist keineswegs ein Zufall. Vor allem aus dem Geheimdienstapparat selbst wird immer öfter ein höher Stellenwert für die Verteidigung des „Cyber-Raums“ gefordert. Zuletzt hatte sogar der ehemalige Vizedirektor der NSA Richard Ledgett öffentlich eingestanden, dass die derzeitige Aufteilung der Ressourcen auf „Cyber“-Angriff und -Verteidigung im Geheimdienstkomplex angesichts der aktuellen Herausforderungen wohl nicht die ideale Mischung sei.

Überraschung von der NSA

Seit dem neuesten Leak der „Shadow Brokers“ ist klar, das es sich um eine „psychologische Operation“ (PsyOp) eines den USA nicht eben freundlich gesinnten Geheimdiensts handelt.

Selbst in die Medien brachte sich - ebenfalls am Freitag - die NSA mit der überraschenden Ankündigung, ihr in den USA höchst umstrittenes „About“-Programm einzustellen. Unter diesem Programm werden nämlich sämtliche E-Mails von US-Staatsbürgern gespeichert, die einmal eine E-Mail mit irgendeinem Bezug zu einer Zielperson der US-Geheimdienste gesendet hatten. Technische Voraussetzung dafür ist natürlich die Filterung des gesamten E-Mailverkehrs in den USA.

CC | Michael Kafka

Michael Kafka ist Mitveranstalter der DeepSec, der von der Wiener Hacker-Community getragenen jährlichen Sicherheitskonferenz.

An der verändert sich strukturell zwar nichts, nur der Umfang der in dieser „Upstream-Sammlung“ der NSA abgegriffenen und gespeicherten E-Mails - und wohl auch anderer Formen der Kommunikation - wird drastisch sinken und damit sinken auch die Kosten. Man werde sich in Zukunft auf die Speicherung der Kommunikatіon tatsächlicher Ziele beschränken, so die Erklärung auf der NSA-Website. Warum der Agency so plötzlich aufgefallen ist, dass man mit dieser seit 15 Jahren betriebenen Form der Nachrichtenaufklärung „unabsichtlich gegen Compliance-Regeln verstoßen habe“, wird nicht erklärt.

Wie es weitergeht

Der ankündigte Stopp des „About“-Programms könnte also bereits eine beginnende Strategieumstellung widerspiegeln oder auch eine Maßnahme sein, um die Erneuerung der heuer auslaufenden Sektion 702 des „Foreign Intelligence Surveillance Acts“ durch den Kongress nicht zu gefährden. Auf dieser gesetzlichen Verordnung basieren die mithin umstrittensten Überwachungsprogramme im Geheimdienstkomplex.

Was die CIA angeht, so kann deren Entwicklungsabteilung in Sachen Watermarking wieder von vorn beginnen, denn dieser Ansatz ist, weil öffentlich, bereits wieder verbrannt. Das ist der eigentliche materielle Schaden dieser Veröffentlichungen, denn mittlerweile wurden dadurch bereits enorme Mengen an Einbruchs-, Spionage- und Tarnsoftware des US-Geheimdienstkomplexes unbrauchbar gemacht.

Publiziert am 02.05.2017