Wettrüsten mit Schadsoftware tritt in eine gefährliche Phase

Von Erich Moechel

Der jüngste Ausbruch von Schadsoftware in der vergangenen Woche zeigt die Gefährlichkeit der neue Phase, in die das „Cyber“-Wettrüsten seit Anfang 2017 getreten ist. Die Kernfunktionen von „NotPetya“ - wie von „WannaCry“ davor - stammen aus einem großen Arsenal hochwertiger Schadsoftware, die für die NSA entwickelt worden war, aber im Lauf des Jahres 2016 in die Hände eines gegnerischen Geheimdienstes fiel.

Mittlerweile gibt es kaum noch Zweifel, dass hinter beiden Kampagnen eben keine Kriminellen, sondern staatliche Akteure stehen. Die Anti-Virus-Branche geht wiederum davon aus, dass diese Ausbrüche nur ein Anfang waren und dass noch ein weiteres solches Arsenal im Netz auftauchen könnte. Dieses Arsenal der CIA ist bereits bei Wikileaks, wo seit März im Wochentakt neue Spionageprogramme präsentiert werden.

CC0 - Public Domain

Das halb geleakte Arsenal der CIA

Die Programme selbst hält das Team um Julian Assange zwar unter Verschluss, neben Wikileaks und der CIA selbst aber gibt es noch unbekannte Dritte, die über dieses Konvolut von etwa tausend Spionageprogrammen und digitalen Einbruchswerkzeuge verfügen. Wer immer dieses enorme Datenset aus dem strikt vom Internet getrennten Intranet der CIA exfiltriert und weitergegeben hat, besitzt denselben Datensatz, der auch sämtliche von Wikileaks nicht publizierte Schadprogramme enthält.

Der EternalBlue-Exploit fand sich im jüngsten Leak von NSA-Programmen der „Shadow Brokers“ Anfang April

Dabei handelt es sich um ein umfangreiches Wiki für die „Cyber“-Krieger der CIA samt Handbüchern, Tutorials sowie den zugehörigen Programmen, die sich von jenen der NSA deutlich unterscheiden. Sämtliche CIA-Programme sind einfach einzusetzen und zu bedienen, weil sie nicht für den Gebrauch durch Programmierer, sondern für angelernte „Cyber-Quereinsteiger“ geschrieben worden sind. Dieses gesamte Set von Schadsoftware wurde auch nicht für den systematischen Komplettabgriff von Datenströmen à la NSA, sondern für gezielte Ad-Hoc-Spionage geschrieben. Für jede Eventualität sind dabei einfache, aber passende Hilfswerkzeuge vorgesehen.

„OutlawCountry“

Während die NSA nichtssagende, weil zufallsgenerierte Codes für ihre Programme bevorzugt, so ist die Nomenklatur der CIA durchwegs plakativ. Die jüngste Veröffentlichung von Wikileaks vom Freitag nennt sich „OutlawCountry“ („Land der Gesetzlosen“) und zielt auf Linuxserver und Gateways ab. „OutlawCountry“ veranlasst befallene Rechner, den Verkehr aus einem Firmen- oder Behördennetz ins Internet über verdeckte Server der CIA zu routen. Da an solchen Internet-Gateways und Firewalls großer Netze routinemäßig die SSL/TLS-Verschlüsselung aufgebrochen wird, um Anti-Virus-Scans eingehender, verschlüsselter Datenströme zu ermöglichen, lassen sich darüber auch die Login-Daten und Passwörter der Benutzer für beliebige Websites abgreifen.

Eine Woche nach dem Leak wurden erste versteckte „Implantate“ der NSA in großen Netzen rund um die Welt entdeckt und unschädlich gemacht

Was passieren kann, wenn solche Schadprogramme in die Hände von Dritten fallen, die anderes als nur spionieren wollen, zeigt der Fall „Petya“ exemplarisch. Mit der seit 2015 bekannten, gleichnamigen Erpressersoftware hat „Petya“ in erster Linie nur den Namen, aber sonst sehr wenig gemein. Hier wurde ein nach Aussagen aller Malware-Analysten erstklassiger „Exploit“ namens EternalBlue, über den die NSA jahrelang eine kapitale Windows-Sicherheitslücke ausgenützt hatte, mit neuen Funktionen kombiniert.

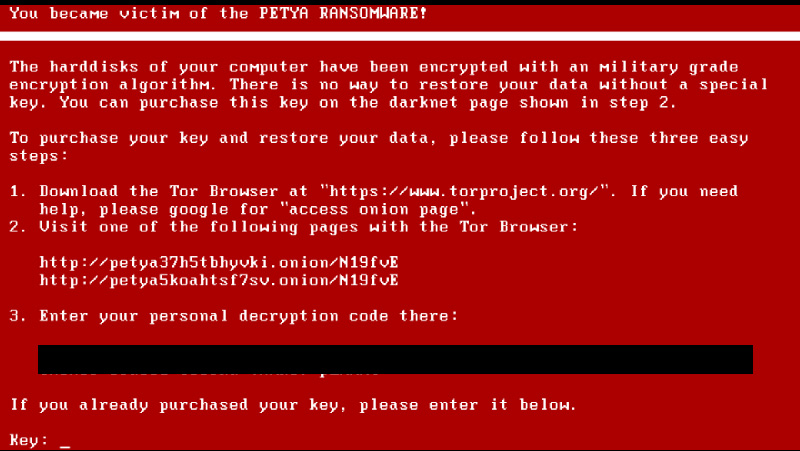

CC0 - Public Domain

Auf dem Splash Screen des originalen „Petya“ ist von „Verschlüsselung mit militärischem Sicherheitsgrad“ die Rede. Das klingt zwar imposant, ist es aber nicht, weil es „military grade encryption“ nur im Marketing-Rotwelsch gibt.

Wenn das Inkasso nicht funktioniert

Während EternalBlue für gezielte, „manuelle“ Spionageeinsätze gegen bestimmte Netze geschrieben wurde, sorgte Pseudo-„Petya“ mit einem sogenannte „Wurm“ dafür, dass sich „EternalBlue“ selbstständig verbreiten konnte. In welchem internen Netz auch immer Maschinen identifiziert wurden, deren Windowssysteme nicht auf dem neuesten Stand der Sicherheit waren, wurden diese über den NSA-Exploit gekapert. Die Tarnung als Erpressersoftware hielt jedoch nicht lang, nachdem Anti-Virus-Experten herausgefunden hatten, dass die Festplatten nicht verschlüsselt sondern formatiert, also überschrieben wurden.

Die mögliche Quelle aller dieser Leaks: Im Februar wurde ein des Diebstahls von 50 Terabyte geheimer Dokumente von NSA und CIA beschuldigter NSA-Consultant angeklagt, diese Daten veruntreut zu haben

Das einzige Software-Modul, das bei diesem ansonsten sehr effizienten Angriff zudem überhaupt nicht funktionierte, war der Mechanismus zum Eintreiben von Lösegeldern. Davor hatte sich schon „WannaCry“ genau im selben Punkt als wenig effizient erwiesen, auch hier war die Inkassofunktion höchst mangelhaft. Wie aus den Blockchain-Daten hervorgeht, wurden bei diesen beiden spektakulären Malware-Feuerwerken rund um die Welt jeweils höchstens 100.000 Dollar in Bitcoins lukriert. Da sämtliche Transaktionen mit diesen Bitcoins verfolgbar sind, wird deren Umwandlung in reales Geld noch dazu schwierig und vor allem von hohen Verlusten begleitet sein.

Steuerrechner als eigentliches Ziel

Gezielt wurde mit dem EternalBlue-Exploit der NSA nur auf Rechner mit kritischen Steuerungs- und Schaltfunktionen, die in der Regel mit einem internen Netz, selbst aber nicht mit dem Internet verbunden sind. Diese vermeintlich hohe Sicherheit durch Abtrennung vom Internet hat dazu führt, dass die Sicherheit solcher Steuerungs-PCs bis jetzt generell vernachlässigt wird. Was herauskommt, wenn dann noch bei den Serviceverträgen gespart wird, indem die Wartungszyklen einfach verlängert werden, zeigte sich am britischen Gesundheitssystem, wo Steuerungsrechner für medizinische Geräte von „WannaCry“ schwer getroffen wurden.

Anfang März begann WikiLeaks mit der Veröffentlichung des CIA-Konvoluts, das an die tausend Angriffstools und Hilfsprogramme enthält

Wie die „Post Mortem“-Analysen zeigen, war das Epizentrum von Pseudo-„Petya“ wiederum in der Ukraine, die erste Serie von Infektionen betraf dort vor allem Rechner und Schaltanlagen von Stromversorgern und Telekoms in der Ukraine. Durch seine nichtkontrollierbare Wurmfunktion gelangte „Petya“ danach zwar rasch in andere Netze weltweit, die dadurch ausgelösten Kollateralschäden nahmen die Initiatoren ebenso in Kauf, wie auch die „Shadow Brokers“ wenig Skrupel hatten, hochwertige digitale Einbruchstools einfach ins Netz zu stellen.

CC0 - Public Domain

Ausblick: trüb

Im Sommer 2016 hatten ndie „Shadfow Brokers“ mit einem ersten, großen Archiv von NSA-Angriffssoftware für fast alle Cisco-Firewalls der letzten 15 Jahre Furore gemacht

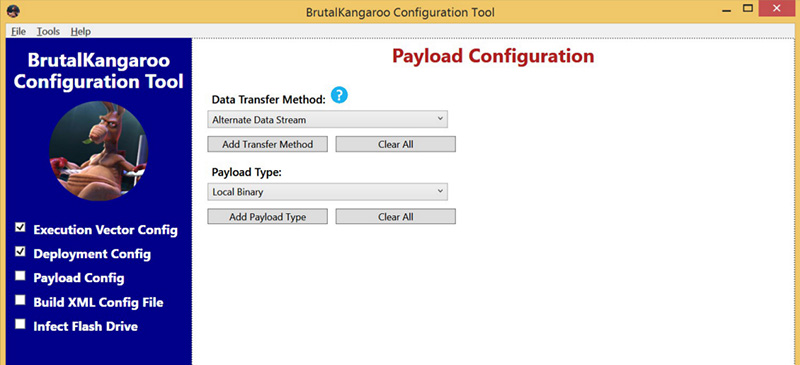

Ziemlich genauso - aber wohl noch einfacher - ließen sich viele einzelne Module aus der digitalen CIA-Einbruchswerkzeugkiste für andere Zwecke umfrisieren. Was die „Sicherheit“ durch Abtrennung der Steuerrechner betrifft, enthält das CIA-Arsenal auch ein Modul namens „BrutalKangaroo“. Seine Kernfunktion ist es, über die sogenannte „Air Gap“ in ein phsyikalisch abgetrenntes „Inselnetz“ zu hüpfen, wie sie etwa für Anklagen zur Kraftwerkssteuerung typisch sind.

Mehr zu diesem Thema

Die zuletzt veröffentlichten CIA-Tools OutlawCountry und BrutalKangaroo sowie die gesamte Liste aller bisherigen CIA-Veröffentlichungen von Wikileaks

Publiziert am 04.07.2017