Neues „Trojaner“-Gesetz ohne technische Expertise

Von Erich Moechel

Im „Sicherheitspaket“ der Bundesregierung, das seit Montag in Begutachtung ist, nimmt der Einsatz von Polizeitrojanern eine zentrale Stellung ein. Zehn von insgesamt 16 Seiten der Erläuterungen zur neuen Strafprozessordnung betreffen den Einsatz von Schadsoftware durch die Polizei. Um diese neue, technisch komplexe Maßnahme korrekt umzusetzen, wurde eine hochrangige Expertenrunde einberufen, die ausschließlich aus Juristen bestand.

Gegenstand der Diskussion waren de facto nur die Rechtsgrundlagen, in erster Linie ging es dabei um die juristische Abgrenzung der Überwachung verschlüsselter Kommunikation von einer „Online-Durchsuchung“. Die juristischen Hürden für die Durchsuchung eines Rechners sind deutlich höher als beim Überwachen von Kommunikation. Dass für beide Überwachungsformen ein- und dieselbe Trojaner-Schadsoftware eingesetzt wird, wird im Text nicht einmal erwähnt.

„Eine Art Nachrichtenüberwachung“

In EU-Gremien wird hingegen über alternative Ermittlungsmöglichkeiten ohne Einsatz von Trojaner-Schadsoftware diskutiert.

Von einer fehlenden Technikfolgenabschätzung einmal abgesehen, zeigen die Erläuterungen zum Entwurf, dass offenbar überhaupt keine Techniker an dieser Gesetzeswerdung beteiligt waren. In Summe enthält der Entwurf nur eine einzige technisch exakt formulierte Passage - die einen völlig bedeutungslosen und deshalb irreführenden Sachverhalt betrifft - ansonsten ist es ein abstrakter Anforderungskatalog von Juristen. Der fußt obendrein noch auf Grundannahmen, die technisch einfach nicht haltbar sind. Ein Beispiel dafür ist die jurіstische Abgrenzung einer „Online-Durchsuchung“ von einer "Kommunikationsüberwachung, die das gesamte Trojanerkapitel dominiert.

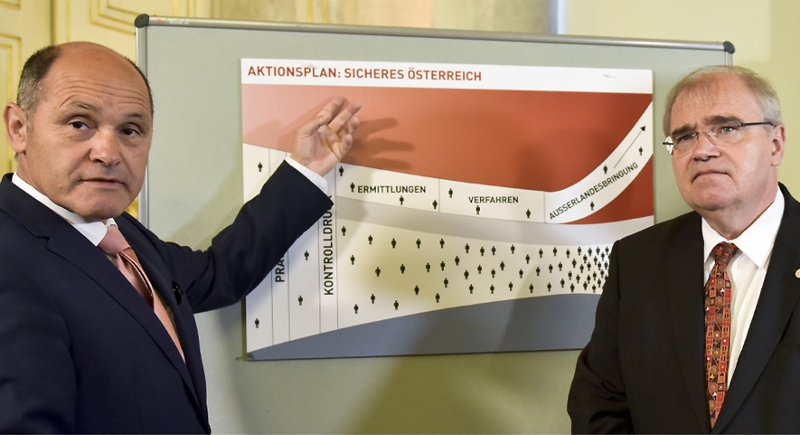

APA/HERBERT NEUBAUER

Die Änderungen in der Strafprozessordnung wurden unter der Federführung von Justizminister Wolfgang Brandstetter erstellt. Die Umsetzung und Beschaffung der Schadsoftware steht unter der Ägide von Innenminister Wolfgang Sobotka.

Welcher Aspekt diskutiert wurde

Nach einer längeren juristischen Abhandlung, ob sich der „technische Vorgang einer derartigen Verschlüsselung als Teil der Übertragung betrachten lasse“, gelangt man zum Schluss, dass dies durchaus gegeben sei. Der Einsatz einer solchen „Software“ sei daher „durchaus als eine Art Nachrichtenüberwachung zu werten“, und ließe sich daher „von Online-Überwachung abgrenzen“. Damit müssten „nur die Vorgaben des Fernmeldegeheimnisses, nicht aber die (qualifizierteren) Vorgaben des ‚IT-Grundrechts‘ erfüllt werden“, heißt es von der Expertenrunde.

Die enorme Ausweitung des Einsatzes von polizeilicher Schadsoftware in Deutschland zeigt ihre Folgewirkung im „Sicherheitspaket“ in Österreich.

Dieses „IT-Grundrecht“ ist direkt aus Artikel 8 der Europäischen Menschenrechtskonvention abgeleitet und sieht eine entsprechend höhere Zugriffsschwelle für Strafverfolger vor. Über die Grundrechte aller österreichischen Staatsbürger wurde also nur unter dem Aspekt diskutiert, dass staatliche Zugriffe möglichst erleichtert werden sollen. Verkehrsüberwachungen und Abhören von Gesprächen werden nämlich schon bei geringeren Delikten und einfacher genehmigt. Die Conclusio der Experten zu diesem Punkt: Wichtig sei daher, „dass eine Software eingesetzt werde, die ausschließlich Transportverschlüsselungen [erkenne und] decodiere“.

Gemeinfrei

Die Europäische Konvention der Menschenrechte ordnet Artikel 8 noch vor der Ausübung der Religionsfreiheit ein.

Was ein Trojaner macht

Genau das macht aber ein Trojaner nicht, egal ob man ihn „Kommunikationsüberwachung“ oder „Online-Durchsuchung“ nennt. Um überhaupt zu funktionieren, muss die Schadsoftware erst einmal das Betriebssystem des Endgeräts übernehmen, weil ein Trojaner über Administratorenrechte verfügen muss. Die braucht es schon einmal, um diverse Hilfsprogramme von einem verdeckten Server der Polizeibehörden auf dem überwachten PC oder Smartphone zusätzlich zu installieren.

Damit gehen massive Eingriffe in das Betriebssystem und die Speichermedien des Geräts einher, die ebenfalls durchsucht werden müssen, um Anti-Virus-Programme zu identifizieren. Neben der Suche nach „digitalen Fingerabdrücken“ bereits bekannter Schadsoftware („Virensignaturen“) analysieren Anti-Virus-Softwares nämlich auch mit heuristischen Methoden die Verhaltensweisen installierter Software.

Trojanerzwillinge

Deswegen lädt jede professionell gemachte Schadsoftware ein sogenanntes „Rootkit“ nach, das tief ins Betriebssystem des Smartphones oder PCs eingreift, um Anti-Virus-Apps zu täuschen und die technischen Vorgänge auf dem Gerät vor dem Benutzer zu verschleiern. Was der Trojaner dann tatsächlich abgreift, hängt alleine von den Features in ein- und derselben Software ab. Unter einer ganzen Reihe völlig identischer Funktionen gibt es nur eine einzige, obendrein technisch triviale, die den „Durchsuchungstrojaner“ vom „Kommunikationstrojaner“ unterscheidet: Letzterer darf auf vom Benutzer selbst gespeicherte Dateien nicht zugreifen.

Die im „Sicherheitspaket“ geplante neue Vorratsdatenspeicherung spießt sich daran, dass die Mobilfunker die geforderten IP-Adressen derzeit gar nicht haben.

Wie private Dateien dann aber als solche identifiziert werden könnten, ohne das Speichermedium zu durchsuchen, darüber schweigen die Experten. Seitens des Justizministeriums wird betont, dass dies „technisch möglich“ sei, seitens der Experten hieß es dazu, die Maßnahme müsse auch „praktikabel“ sein und „zielgenau“ sowie „Vorsorge gegen Streuschäden/Kollateralschäden treffen und eine wirksame Missbrauchskontrolle bieten“.

„Technisch möglich, praktikabel, zielgenau“

Technisch ist es natürlich möglich eine solche Malware-Suite zu programmieren, und wie die laufenden Trojanerangriffe mit Erpressersoftware Krimineller zeigen, ist es auch „praktikabel“, ein Gerät über das Internet mit einem Trojaner zu verseuchen. Wie „zielgenau“ es aber ist, über ein Mobilfunknetz, in dem die IP-Adressen Zigtausender aktiver Endgeräte ständig wechseln, auf ein bestimmtes Endgerät aufzubringen, ist höchst zweifelhaft. Bei der einzigen, technisch einigermaßen aussagekräftigen Passage in den gesamten Erläuterungen ist es nicht ganz klar, ob es sich um blankes Unwissen oder absichtliche Täuschung handelt.

Hardware-Keylogger verboten, in Software erlaubt

Wörtlich heißt es da: Zulässig sei „lediglich die Installation eines Programms in dem Computersystem“. „Andere technische Möglichkeiten wie z. B. das Auffangen elektromagnetischer Strahlungen“ ist dezidiert verboten.

Gemeinfrei

Diese Methode aus den 90er Jahren ist seit dem Verschwinden der Röhrenbildschirme obsolet. Außerdem sei „der Einbau von Hardware-Komponenten in das Computersystem (z. B. eines ‚Keyloggers‘)“ nicht zulässig, dabei gibt es Hardware-Keylogger allenfalls noch in technischen Museen. Über die Legalität von Software-Keyloggern aber schweigen die Erläuterungen, ohne eine solche Funktion könnte ein Trojaner nämlich keine Mitschnitte von WhatsApp-Chats anfertigen, um sie dann auf einen Command-Control-Server der Behörden zu übermitteln.

Mehr zu den geplanten Sicherheits- und Kontrollmaßnahmen für den Trojanereinsatz, die allesamt auf der behördlich-juristischen, nicht aber der technischen Ebene angesiedelt sind, im zweiten Teil.

Publiziert am 11.07.2017