Anti-Virus-Spezialisten werden von US-Justiz kriminalisiert

Von Erich Möchel

Die Verhaftung des britischen Sicherheitsexperten Marcus Hutchins vor einer Woche samt der Anklage auf Herstellung und Vertrieb von Trojaner-Schadsoftware in den USA hat eine regelrechte Schockwelle in der Branche ausgelöst. Die in der Klagsschrift aufgelisteten „Delikte“ seien nämlich so formuliert, dass künftig alle „Sicherheitsforscher von Anti-Virus-Firmen mit einem Fuß in einem US-Gefängnis stehen“, sagte der Wiener Sicherheitstechniker Michael Kafka zu ORF.at.

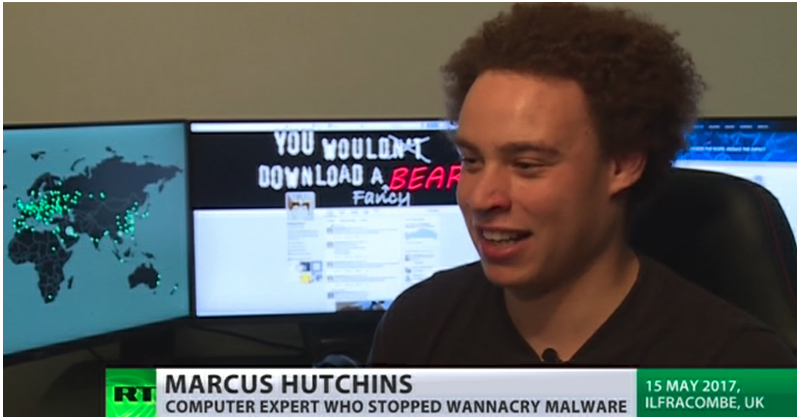

Seitdem legen „gute“ Hacker („Whitehats“) - vornehmlich aus Großbritannien - nacheinander ihre Zusammenarbeit mit staatlichen Stellen öffentlich auf Eis. Der Fall Hutchins zeigt nämlich exemplarisch, wie ein „Whitehat“ zwischen die Fronten gerät, wenn staatliche Akteure und Malware-Kriminelle („Blackhats“) immer weniger zu unterscheiden sind. Hutchins (23) hatte Ende 2016 Weltruhm erlangt, als er den verheerenden Ausbruch der „WannaCry“-Schadsoftware mit einer riskanten Aktion im Alleingang stoppte.

RT

Nach der „WannaCry“-Aktion war Hutchins rund um die Welt zu sehen, wie hier im russischen Staats-TV. Im Netz ist Hutchins bekannt als „MalwareTech“.

Kriminelle, Cops, Agenten, Sicherheitsforscher

„WannaCry“ wie „Petya“ kamen als Erpressersoftware getarnt daher, bis sich herausstellte, dass keine Kriminellen, sondern staatliche Akteure dahintersteckten.

Die Festnahme von Hutchins bei seinem Rückflug von der Sicherheitskonferenz DefCon in Las Vegas vor einer Woche ist offenbar auf die Razzia bei der berüchtigten illegalen Website AlphaBay zurückzuführen, die vor wenigen Wochen aus dem TOR-Netz verschwand. Frequentiert wurde die Site vor allem von Kriminellen aller Art, das übrige Publikum bestand aus verdeckten Ermittlern, Agenten diverser Geheimdienste - und eben Sicherheitsforschern.

„Dass sich Whitehats über solche Websites Muster von Schadsoftware besorgen, um sie dann in Laborumgebungen auf ihre Funktionalität zu testen, ist einfach Teil ihrer Arbeit. Ebenso gehört es dazu, die Erkenntnisse daraus mit anderen Sicherheitsforschern zu teilen und zu diskutieren, um Gegenmaßnahmen zu entwickeln. Gerade Marcus war dafür bekannt, seine Ergebnisse sehr freizügig zu teilen, daraus wurde offenbar diese Anklage konstruiert“, sagt Michael Kafka dazu.

Ein Trojanervideo

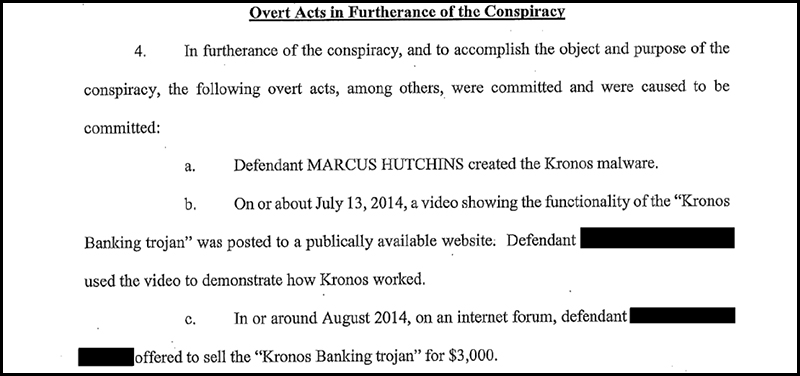

Kafka hat Hutchins Arbeit seit 2013 verfolgt und ihn am Rande der Sicherheitskonferenz 44con im Herbst 2016 auch zu einem längeren Gedankenaustausch in London getroffen. Hutchins wird in der Anklage unter anderem vorgeworfen, 2014 den Trojaner „Kronos“ geschrieben und ein Instruktionsvideo dazu verfasst zu haben. Beides ist deswegen besonders lächerlich, weil Instruktionsvideos für Schadsoftware praktisch nie von Kriminellen, sondern immer von deren Antagonisten stammen.

Michael Kafka

Michael Kafka gehört zu den Mitbegründern des Wiener Metalab und ist Mitveranstalter der Sicherheitskonferenz DeepSec.

Im Zeitraum von Mitte 2014 bis Sommer 2015, auf den sich die Anklage wegen mehrerer ähnlicher „Delikte“ bezieht, war der damals 20-jährige Hutchins bereits neuer Shooting-Star in der weltweiten Sicherheitsszene. Hutchins’ Arbeit hatte 2013 maßgeblich dazu beigetragen, das berüchtigte, russischen Kriminellen zugeschriebene Botnet „Caberp“ unschädlich zu machen und eingehend zu analysieren.

Kopfschütteln des Experten

Im dritten Leak der „Shadow Brokers“ Anfang April hinter denen ein den USA unfreundlich gesinnter Geheimdienst steht war der kapitale NSA-Exploit „EternalBlue“ enthalten

„Analysergebnisse zu Schadsoftware öffentlich zur Diskussion zu stellen, das macht kein Krimineller“ so Kafka kopfschüttelnd, „Kriminelle tun das Gegenteil, denn Öffentlichkeit ist ruinös für ihr Geschäft, das auf unentdeckten Sicherheitslücken beruht. Bei Marcus gab es deswegen auch nie den leisesten Verdacht darauf, dass er für die andere Seite arbeiten könnte.“ Wohl aber könnte Hutchins seine Offenheit zum Verhängnis geworden sein, denn einer der Anklagepunkte betrifft offensichtlich seine Arbeit zu sogenannten „Rootkits“, das ist Schadsoftware zur Tarnung etwa eines Spionage-Trojaners.

Unbekannte hatten offenbar ein paar Routinen seiner Schadsoftware-Demonstration für ihre Zwecke benutzt, Hutchins selbst hatte das 2015 in einem wütenden Tweet öffentlich gemacht. Solche Malware-Demos der Sicherheitsforscher sind jeweils nur isolierte Module einer Schadsoftware-Suite, deren Code zu Demonstrationszwecken modifiziert wird, um seine Funktionsweise zu erläutern. Technisch gesehen modifiziert man damit Schadsoftware, mit der allein nichts Böses angerichtet werden kann.

Gemeinfrei

„MalwarTech“ heißt auch der Blog, den Hutchins zum Thema unterhält. Diese Tiefenanalyse des Caberp-Botnets hatte ihn 2013 bekannt gemacht.

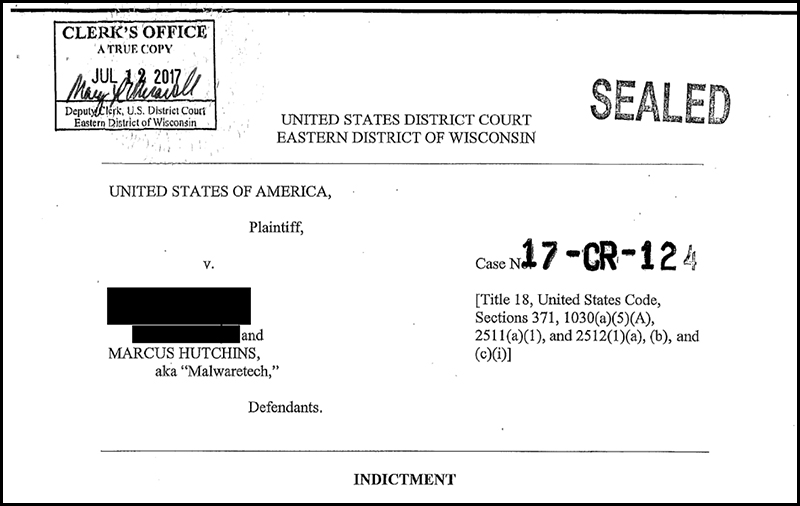

Die Anklage in Wisconsin

Im zweiten Leak der „Shadow Brokers“, ebenfalls im März, waren Unmengen an NSA-Angriffstools gegen Linux- und Unixrechner enthalten. Es ist nur eine Frage der Zeit, bis diese Module in einer Schadsoftware von Kriminellen auftauchen.

Nun wurde ein Anklagepunkt im US Bundesstaat Wisconsin daraus, wo ein weiterer Angeklagter wohnhaft ist, mit dem Hutchins damals via AlphaBay kommuniziert hatte. Der soll eine Version des weniger bekannten Trojaners „Kronos“, die modifizierte Code-Elemente von Hutchins enthielt, zum Verkauf angeboten haben. Hutchins wird deshalb nun absurderweise die Autorenschaft an der „Kronos“-Malware vorgeworfen - die aus dem Dunstkreis russischer Krimineller stammt - und daran, am Verkauf beteiligt gewesen zu sein. Zu dieser Zeit war Hutchins am Takedown eines weiteren großen Botnets beteiligt.

Mit einiger Wahrscheinlichkeit galt diesem unbekannten Kommunikationpartner auf AlphaBay der oben zitierte wuterbrannte Tweet, als Hutchins sah, dass seine modifizierte „Hooking Engine“ von Kriminellen in Malware eingebaut worden war. Eine „Hooking Engine“ ist ein Code für einen Einsprungspunkt in einem Betriebssystem, um auf diesem Befehle auszuführen. Die Einsatzmöglichkeiten für eine solche Hilfssoftware sind vielfältig.

Wie „WannaCry“ gestoppt wurde

Dass Hutchins generell recht unbekümmert und hands on mit Schadsoftware umging, zeigte sich im Fall „WannaCry“. Hutchins hatte am Tag des Ausbruchs des „WannaCry“-Wurms, der in britischen Spitälern vor allem Steuerrechner für medizinische Geräte serienweise lahmlegte und Logistikzentren wie Produktionsanlagen zum Stillstand brachte, recht schnell ein Exemplar erhalten. Beim ersten Überfliegen des Codes fand er eine Internet-Domain offen im Code, die nicht vergeben war und die er kurzerhand auf seinen Namen registrierte.

„Das war schon eine durchaus riskante Aktion, denn mitten in einer solchen Malware-Explosion als Eigentümer eines zentralen Elements dieses Angriffs dazustehen, ist nicht jedermanns Sache“, sagt Kafka.

„Die Installation der Schadsoftware in einem isolierten Netz wäre der sichere Weg gewesen, um die Funktion dieser Domain herauszukriegen. Das aber hätte stundenlang gedauert.“ Durch dieselbe Aktion in the wild hatte Hutchins jedoch - zu seiner eigenen Verblüffung - den „Notausschalter“ erwischt, den die „WannaCry“-Schadsoftware eingebaut hatte. Die Command-Control-Server, die den Ausbruch dirigierten, fragten diese Domain regelmäßig ab. Als sie plötzlich nicht mehr frei war, stellte „WannaCry“ seine Verbreitung eіn.

Im Sommer 2016 hatten die „Shadow Brokers“ mit einem ersten, großen Archiv von NSA-Angriffssoftware für fast alle Cisco-Firewalls der letzten 15 Jahre Furore gemacht.

„WannaCry“ & „Petya“, Courtesy NSA

„Ein solcher ‚Killswitch‘ ist ein klarer Hinweis auf staatliche Schadsoftware, die zudem in der Regel De-Installationsroutinen mitbringt. Denn Spuren zu verwischen, hat bei staatlichen Akteuren abolute Priorität. Kriminellen ist das hingegen eher nebensächlich“, so Kafka weiter. Was der „WannaCry“-Wurm (Schadsoftware mit eingebautem Selbstverbreitungsmechanismus nennt sich „Wurm“) verschlüsselt mit sich brachte, war ein Exploit für ein kapitales Windows-Sicherheitsloch, der Rechner im befallenen Netz blitzartig kaperte.

Dieser Exploit namens „EternalBlue“, der bei den Ausbrüchen von „WannaCry“ und dem Nachfolger „Petya“ für die eigentlichen Verheerungen sorgte, aber stammt aus dem Arsenal der NSA. „EternalBlue“ war Teil eines enormen Pakets mit voll funktionsfähiger NSA-Angriffssoftware, die von einer unbekannten Gruppe namens „Shadow Brokers“ im April ins Netz gestellt worden war. Akteure eines Geheimdiensts aus einem Drittstaat, der den USA nicht eben freundlich gesinnt ist, waren an die NSA-Schadsoftware gekommen und hatten diese veröffentlicht.

Gemeinfrei

NSA-Malware trifft die NATO-Partner

Dieselbe oder eine andere militärische „Cyber“-Truppe hatte die NSA-Schadsoftware benutzt, um erst das britische Gesundheitswesen, Pharma-Fabriken und Logistikfirmen aus Skandinavien („WannaCry“) und dann die Energieversorgung der Ukraine („Petya“) ins Wanken zu bringen. Hutchins war also direkt in ein „Cyber“-Scharmützel zwischen Ost und West geraten. Für seine Verhaftung vor einer Woche in Las Vegas könnte es daher noch andere Gründe geben, als bloße Inkompetenz der US-Strafverfolger, die nicht einmal schwarz und weiß unterscheiden können.

Hutchins kam am Dienstag zwar aus seiner Zelle in Las Vegas frei, muss sich nun aber einem Gericht in Wisconsin stellen, wo der unbekannte Mitangeklagte sitzt, der im angeblich so undurchdringlichen „Darknet“ windige Deals mit Kleinkriminellen machte.

Mehr zu diesem Thema

- Einer der ersten Sicherheitsforscher, die ihre Zusammenarbeit mit staatlichen Organen eingefroren haben, war der bekannte britische Whitehat Kevin Beaumont

post/scrypt: Natürlich wird dieser Artikel entlang der Nachrichten dazu fortgesetzt. Zweckdienliche Hinweise, Bug Reports oder Fragen sind tunlichst hier einzuwerfen. Wer eine Antwort will, sollte eine Kontaktmöglichkeit hinterlassen.

Publiziert am 08.08.2017