Iran verfügt über Angriffssoftware der „Stuxnet“-Klasse

Von Erich Moechel

Am Mittwoch hat das EU-Parlament beschlossen, die Exportkontrollen für bestimmte „Dual Use“-Güter, die zivil wie auch militärisch genutzt werden können, auszuweiten. Dabei geht es um Überwachungstechnologien und Schadsoftware aus dem EU-Raum für diktatorische Regime. Erst im Herbst hatte die EU-Kommission Cybersicherheit eilig zur obersten Priorität erklärt. Warum, das zeigen die Ereignisse rund um diesen Parlamentsbeschluss.

Update 2020 02 02, 21:00

Der Artikel wurde mit Erläuterungen um die Urheberschaft des Angriffs und Präzisierungen sowie mit Links ergänzt. Für die Hinweise gehen Credits an Sven Herpig.

Zeitgleich wurde das neue elektronische Gesundheitssystem Lettlands durch eine DDos-Attacke vom Netz geholt und ein Einbruch in dessen norwegisches Pendant wurde öffentlich. Zudem flogen ein kapitaler Geheimdiensttrojaner und hochgefährliche Angriffssoftware auf, die - wie „Stuxnet“ 2010 - auf industrielle Steuerungssysteme (SCADA) zielt. Damals wurden iranische Uranzentrifugen angriffen, die nun entdeckte Malware aber stammt mit hoher Wahrscheinlichkeit aus Russland. Angegriffen wurde allerdings Saudiarabien, der Erzfeind des Iran.

FireEye

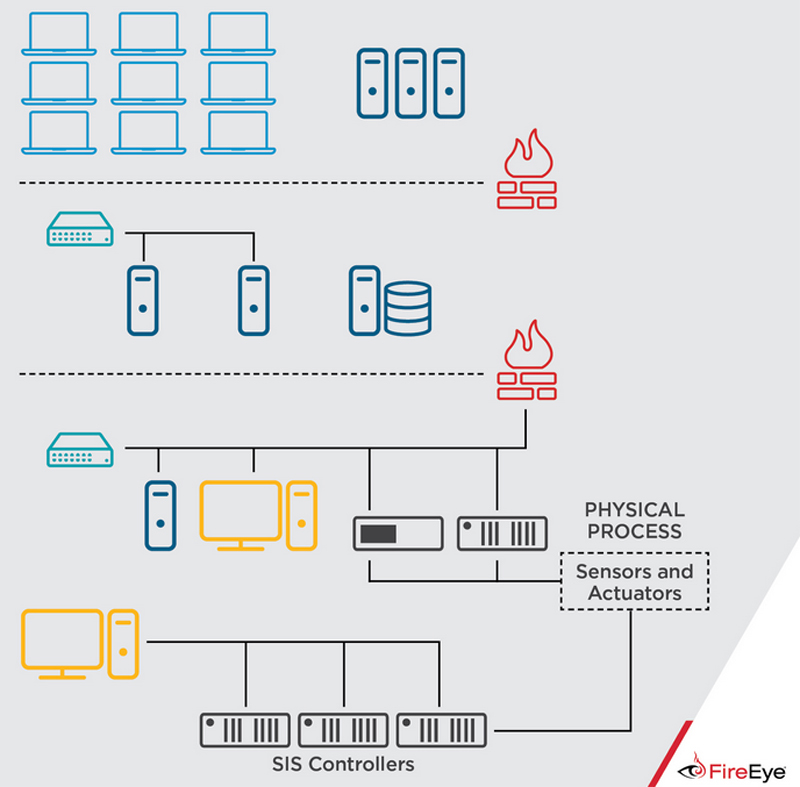

Schema einer Industrieschaltanlage. Ganz oben ist das Back-Office mit Internetzugang, darunter der Bereich „Storage“, also interne Server und Speichermedien, beide Netzwerksegmente sind durch Firewalls geschützt. Darunter ist das SIS-Schaltsystem, nämlich Sensoren und Switches, ganz unten ist die Anlage zur Überwachung und Steuerung der Prozesse. Bis dorthin drangen die Angreifer vor und hatten dabei mindestens zwei Firewalls ausgetrickst. Die Analyse der Firma FireEye weist die Software dahinter zwar russischen Akteuren zu, allerdings steht dazu in Widerspruch, dass damit Ziele in Saudiarabien angegriffen wurden (siehe weiter unten).

Malware frei zum Download

In der IT-Sicherheitsbranche wird der Iran neben Nordkorea und Vietnam bereits als eine der drei neuen Cybermittelmächte eingestuft.

Am Mittwoch gab der führende US-Anbieter von Industrieschaltanlagen Schneider Electric Details zum Angriff auf die Systeme einer nicht genannten Kundenfirma aus dem Energiesektor bekannt. Entdeckt wurde der Angriff zwar schon im Sommer, nähere Informationen über Art und Funktion der Malware gab es nicht. Das änderte sich im Dezember, als ein voll funktionsfähiger Teil der Software plötzlich zum Download stand.

Ein Sicherheitstechniker der Firma Schneider hatte die Gefährlichkeit dieser Software offenbar völlig unterschätzt und auf die Sicherheitsforschungsplattform „Virustotal“ hochgeladen, wo sie bis Anfang Jänner zur Verfügung stand. In Folge kamen erste Details durch Sicherheitsfirmen an die Öffentlichkeit. Schneider sah sich damit zu einer weiteren Stellungnahme gezwungen und bald war klar, dass mit dieser Software eine Ölförderanlage in Saudi-Arabien angegriffen worden war.

„Zero Day“ in der Ölpipeline

Bemerkt wurde die „Trisis“ (oder auch „Triton“) genannte Schadsoftware im August, als die Steuerung Teile der Anlage selbsttätig abschaltete. Das wurde durch die „Trisis“-Malware ausgelöst, die zwar schon das Kommando übernommen hatte, durch die ungewollte Abschaltung allerdings nicht mehr dazukam, die eigentliche Schadfunktion von irgendwo nachzuladen. Die Analysten gehen deshalb davon aus, dass sich die gesamte zugehörige Malware-Suite noch in einem - wenngleich fortgeschrittenen - Entwicklungsstadium befindet.

Fireeye

Mehrere Sicherheitsfirmen haben bereits „Threatmaps“ im Netz. Nach völlig unterschiedlichen Kriterien werden da jeweils ausgewählte Angriffsaktionen bzw. Angriffstypen mehr oder weniger nahe an Echtzeit dargestellt. Dieser Graph zeigt auch einen gefährlichen APT

.

Die eigenen Netze hat das iranische Regime mittlerweile fest im Griff. Sämtlicher In- und Auslandsverkehr geht über das Telekom-Ministerium im Teheran.

Trisis setzt auf eine bis dahin nicht bekannte Sicherheitslücke („Zero-Day“) im Betriebssystem der Triconex-Schaltanlagen von Schneider auf, die auch in Europa ziemlich verbreitet sind. Das hatte nach der Bekanntgabe am Mittwoch beträchtliche Aufregung ausgelöst, zumal mit Trisis erst die zweite solche Malware nachgewiesen ist, die das Betriebssystem einer großen, industriellen Steuerungsanlage angreift. Der erste, bekannte Fall dieser Art liegt bereits acht Jahre zurück, als Steuerungsanlagen von Siemens im Iran angegriffen wurden, um die Zentrifugen zur Urananreicherung zu sabotieren.

Zur Frage der Urheberschaft

Mit Stuxnet wurde erstmals klar, wie gefährlich solche Angriffe auf SCADA-Steuerungssysteme sein können. 2012 wurden 10.000 ungesicherte SCADA-Systeme entdeckt, die zum Teil offen über das Internet zugänglich waren.

Im Fall von Trisis kommt als Angreifer eigentlich nur der Iran in Frage, der in Syrien wie im Jemen in Stellvertreterkriege gegen Saudi-Arabien um die Vorherrschaft im Nahen Osten verwickelt ist. Bereits 2012 war der Iran für einen verheerenden Angriff mit Wiper-Schadsoftware auf die Netze der Ölfirma Saudi Aramco verantwortlich gemacht worden. In Büros, Datenspeichern und Produktionsanlagen wurden reihenweise Festplatten zerstört, sodass die Ölförderung zeitweise gestoppt werden musste. Außer in der Ukraine ist Russland bisher noch nirgends mit solch brutalen Angriffen aufgefallen. Und: In der Ukraine haben die Angriffe auf die Stromnetze beängstigend gut funktioniert. Der Angriff in Saudi-Arabien war ein Fehlschlag.

Allein im Jänner hat das US-Forschungsinstitut MITRE neun neue "Advanced Persistent Threat-Gruppen (APTs) identifiziert und zur Liste der bereits bekannten staatlichen Akteure hinzugefügt, die mittlerweile an die 200 derzeit aktive Gruppen umfasst. Drei wenn nicht vier der neun sind allein dem Iran zuzuordnen, sehr wahrscheinlich sind auch die Trisis-Angreifer mit dabei.

EU-Trojaner gegen türkische Dissidenten

Dazu kommen zwei neue miteinander verbandelte Gruppen, genannt „Promethium“ und „Neodymium“, die deshalb staatlichen türkischen Stellen zugeordnet werden können, weil mit dieser Malware türkische und kurdische Dissidenten in Großbritannien, Frankreich und Deutschland mit hochwertigen Zero-Day-Exploits ausspioniert wurden. Es liegt also sehr nahe, dass hier der türkische Auslandsgeheimdienst MIT am Werke ist.

Kaspersky | Skygofree

Das ist eine gefälschte „Landing Page“ einer europäischen Spionagesuite, mutmaßlich aus italienischer Produktion, zum Angriff auf inländische Ziele. Die Zielpersonen werden dabei aufgefordert, eine „Konfigurations-App“ für den jeweiligen Provider auf ihren Android-Smartphones zu installieren.]

Während 2012 reihenweise Sicherheitslücken in SCADA-Systemen öffentlich wurden, kamen schon die ersten Smartphone-Apps für Steuerungslagen auf den Markt.

Laut MITRE und auch Microsoft handelt es sich bei dieser Schadsoftware um nichts anderes als eine neue Version der berüchtigten Schadsoftware Finfisher. Die wird von der deutsch-britischen Firma Gramma Group produziert, die eine GmbH in München und zwei Firmen in England unterhält. Dissidenten aus der Türkei wurden also in EU-Staaten angegriffen und das mit einer „Eigenentwicklung“ aus dem EU-Raum. Genau das wäre ein typischer Anwendungsfall für die neue EU-Exportregelung, die mit überwältigender Mehrheit beschlossen wurde. Dass Abgeordnete fast aller Fraktionen dahinterstehen, unterstreicht die Besorgnis in EU-Europa, die seit den WannaCry-Attacken unübersehbar ist.

Und noch ein Multifunktionstrojaner

„Die Verfolgung politischer Gegner im Iran und die brutale Niederschlagung des arabischen Frühlings in Ägypten und Bahrain mit Hilfe europäischer Überwachungstechnologie werfen einen dunklen Schatten auf die Exportpolitik der Europäischen Union“, heißt es in der Aussendung des Berichterstatters Klaus Buchner (Grüne Fraktion). Buchner bezieht sich dabei explizit auf den Einsatz der oben erwähnten „Finfisher“-Suite in mehreren Nahoststaaten während der Proteste des „Arabischen Frühlings“.

Ein dieser Suite vergleichbarer Multifunktionstrojaner wurde ebenfalls am Tag dieses Beschlusses entdeckt. Laut der AntiViren-Firma Kaspersky ist diese Trojanersuite namens Skygofree mit großem Funktionsumfang für Android-Smartphones ein italienisches Produkt, wie schon die Suite des führenden italienischen Herstellers „Hacking Team“ davor.

Maßnahmen gegen den Malware-Overkill

Die EU-Agentur ENISA wird deshalb gerade zur zentralen Anlaufstelle für europäische Cybersicherheit ausgebaut. Am 9. Mai tritt die Richtlinie zur Netzwerk- und Informationssicherheit (NIS) in Kraft, das heißt, auch in Österreich muss deren Umsetzung schon demnächst erfolgen. Bis dato ist dafür hierzulande noch kein Entwurf aufgetaucht, der dürfte jedoch kurz bevorstehen, da die Zeit zur Umsetzung Anfang Mai ausläuft.

Mehr zu diesem Thema:

Hier sind ein paar repräsentative Analysen, tatsächlich haben sich noch weitere Sicherheitsunternehmen mit diesen Vorfällen befasst. Die Ergebnisse sind weitgehend deckungsgleich.

- Die Sicherheitsfirma Fireeye und was mit Triton/Trisis angerichtet werden kann

- Die Analyse von Trisis im Fachmagazin Dark Reading

- Skygofree: Following in the footsteps of HackingTeam - die Analyse von Kaspersky

Publiziert am 21.01.2018