Überwachung der 5G-Mobilfunknetze bringt neues Sicherheitsdilemma

Von Erich Moechel

Wie alle Vorgängernetze unterliegt auch der kommende Mobilfunkstandard 5G überall auf der Welt den staatlichen Vorgaben zur Überwachbarkeit aller Kommunikationen. Dazu müssen diese Netze, wie berichtet, an mehreren Punkten „aufgebohrt“ und Zusatzfunktionen integriert werden. Dabei zeichnet sich schon ein erstes Dilemma ab und wie so oft besteht es auch hier zwischen den Polen „Sicherheit“ und „Geschwindigkeit.“

Je nach Umsetzung entsteht dabei die Gefahr, dass die Listen sämtlicher überwachter Nummern eines 5G-Betreibers in falsche Hände geraten könnten. Um die behördlichen Auflagen zu erfüllen, müssen die kompletten Überwachungslisten eigentlich an vielen Punkten im Netz deponiert werden. Die Alternative wäre, ausgerechnet bei einem Netz, dessen oberster „Selling Point“ extrem niedrige Latenzen unter einer Millisekunde sind, solche Zeitverzögerungen zu Überwachungszwecken einzubauen.

ETSI

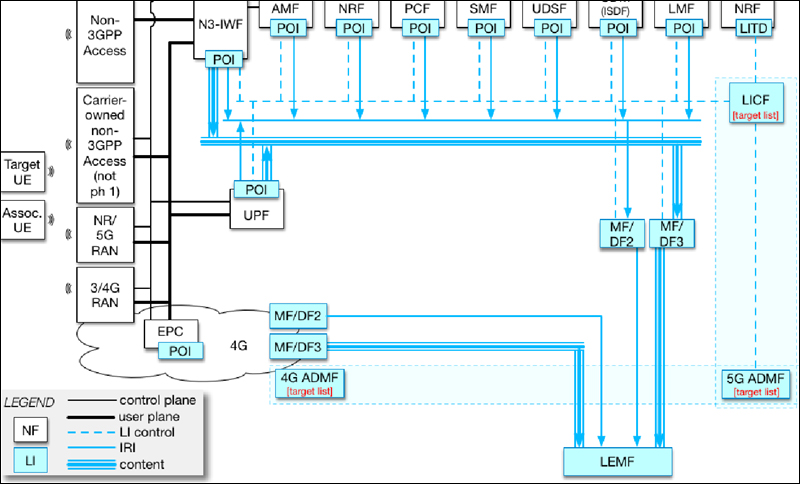

Blau bezeichnet in der Technischen Spezifikation TS 33.127 die Domäne der Strafverfolger im 5G-Netz, das hier großteils ausgeblendet ist. Man sieht, wieviele Abzapfpunkte (POI „Point of Intercept“) notwendig sind, um die Datenvorgaben der Strafverfolger zu erfüllen. Rot eingezeichnet sind jene Funktionen im Netz, an denen die Liste aller überwachten Anschlüsse auf jeden Fall vorliegen muss. Welche Konsequenzen das hat, liest man weiter unten.

Kaum Latenzen, viele Abzapfpunkte

Aufgrund der Komplexheit der 5G-Netze musste die seit 2001 gebräuchliche Überwachungsschnittstelle ETSI ES 201 671 durch eine völlige neue ersetzt werden. Das 5G-Netz selbst muss dafür an vielen Stellen aufgebohrt werden.

Das Problem stammt daher, dass die 5G-Netze von Grund auf für die Virtualisierung von Netzwerkfunktionen ausgelegt sind. Viele der Funktionen, die bis jetzt zentral abgewickelt werden, wurden an die Peripherie verlagert, da jede „Rundreise“ der Daten vom Endgerät bis in die Zentrale und zurück Zeitverzögerungen für die Benutzer bringt. Erst durch die Virtualisierung vieler Netzwerkfunktionen und ihre Verlagerung näher an den Benutzer sind so niedrige Latenzen von weniger als einer Millisekunde überhaupt erzielbar.

Ein Nebeneffekt davon ist jedoch, dass die Überwachung nicht mehr von einem zentralen Punkt aus möglich ist, sondern an die Peripherie des Netzes rücken muss. Wie dem Diagramm zu entnehmen ist, muss damit eine ganze Latte von Netzwerkfunktionen - ganz oben schwarz eingezeichnet - überwacht werden. Ob es das „Zugangsmanagement“ (AMF) ist, also ein virtualisierter RADIUS-Server, oder Kontroll- und Datenmanagementfunktionen, alle sind sogenannte „Points of Intercept“ (POI). Wenn ein Smartphone beim Zugangsmanagement anfragt, muss erst bei der „Überwachungskontrollfunktion“ (LICF, in der Graphik rechts in der Mitte) nachgefragt werden, ob dieser Anschluss auf der Liste der überwachten Nummern steht.

ETSI/3GPP

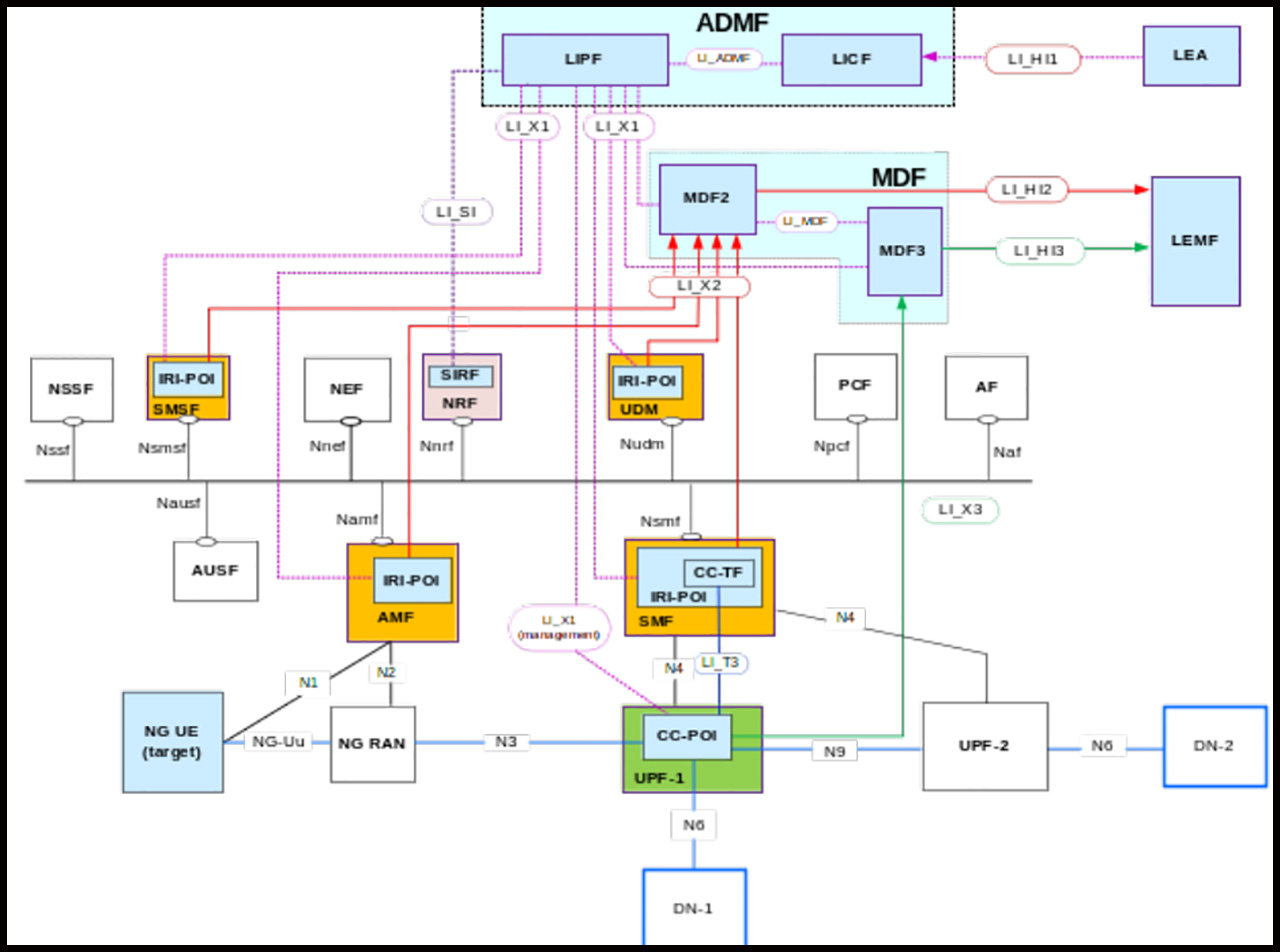

Diese Graphik aus der technischen Spezifikation TS 33.127 zeigt den gesamten Überwachungsvorgang in einem 5G-Netz. Blau ist die Domäne der Strafverfolger (LEA), lila eingezeichnet ist der Freischaltungsvorgang für die Überwachung, über die roten Verbindungen werden die Metadaten übermittelt. Grün sind schließlich die Inhalte eingezeichnet - von Telefonie bis Videostreams - die vom überwachten Individuum übermittelt werden. Die vier orangen Felder sind die „Points of Intercept“ also die notwendigen Abzapfstellen, nur um die Metadaten aus dem jeweiligen Netz abzuziehen.

Die Wege zur Überwachungskontrollfunktion

Der jüngste, einschlägige ETSI-Standard sollte noch heuer publiziert werden. Er betrifft die grenzüberschreitende Überwachung von Mobilfunknetzen.

Die gesamte Liste wird von der Administrationsfunktion (ADMF rechts unten) stets aktualisiert und an die LICF weitergereicht, eingegeben wurden diese Nummern von Polizeibeamten, die Anordnung selbst kommt von einem Richter. Die ganze Liste enthält nicht nur alle Anschlüsse, die in diesem Netz gerade überwacht werden, sondern auch Nummern, bei denen die Überwachung bereits beendet oder ausgesetzt ist. Das dürften so viele sein, dass es den Standardisierern erwähnenswert erschien. Diese Liste, das „sensitivste Element des Überwachungsvorgangs“ ist eigentlich nur für Maschinenkommunikation innerhalb des 5G-Netzes und keineswegs zur Lektüre durch Menschen gedacht.

ETSI

An wenigstens drei Punkten im Netz muss die Liste jedenfalls ständig vorliegen, denn jeder Registrationsvorgang eines Smartphones im Netz muss am LICF überprüft werden. Das heißt, die Anfragen an diese „Überwachungskontrollfunktion“ prasseln nur so herein und fast alle werden negativ beantwortet, weil eben nur ein Bruchteil der Benutzer unter Überwachung steht. Wenn die LICF jedoch bei einer gesuchten Nummer anschlägt, muss bei der Topologiefunktion nachgefragt werden, welche „Points of Intercept“ dafür nötig sind, um sie zu überwachen.

Das Überwachungsdatenverkehrsaufkommen

Der kommende ETSI-Standard zur „gesetzesmäßigen Überwachung in der Cloud“, also zur Übertragung von Facebook-Daten an die Strafverfolger beruft sich noch auf das alte Interface.

Einerseits fallen dadurch enorm viele Abfragen an, von denen etwa 99,99 Prozent negativ beantwortet werden, doch weitaus schwerer wiegt, dass während jeder dieser Anfragen keine weiteren Smartphones im Netz angemeldet werden können. Darunter könnte nämlich ein weiteres zu überwachendes Smartphone sein, das sich andernfalls unüberprüft anmelden könnte. Die Anforderungen der Strafverfolger schreiben aber dezidiert die lückenlose Aufzeichnung aller Aktivitäten vor. Die Alternative sei ein Zwischenspeicher, in dem diese Registrationsanfragen gepuffert werden. Welche dieser beiden Optionen vom 5G-Betreiber auch gewählt werde, eine gewisse Zeitverzögerung entstehe in jedem Fall.

Die Umsetzung samt den Sicherheitsmaßnahmen der 5G-Provider fallen nämlich nіcht unter diesen ETSI-Standard, sondern sind Angelegenheit des jeweiligen Netzbetreibers. Die sitzen ebenfalls in der 3GPP-Arbeitgruppe SA3LI, in der die Mobilfunküberwachung standardisiert wird und haben dort ein Mitspracherecht. Das könnten die Mobilfunker nutzen, um eine weit einfachere Lösung durchzusetzen, nämlich die gesamte Liste gleich an jedem möglichen Abzapfpunkt (POI) zu deponieren. Damit entfielen alle hier geschilderten Probleme - entstehen würde jedoch ein neues großes Problem und zwar für die Strafverfolger.

ETSI

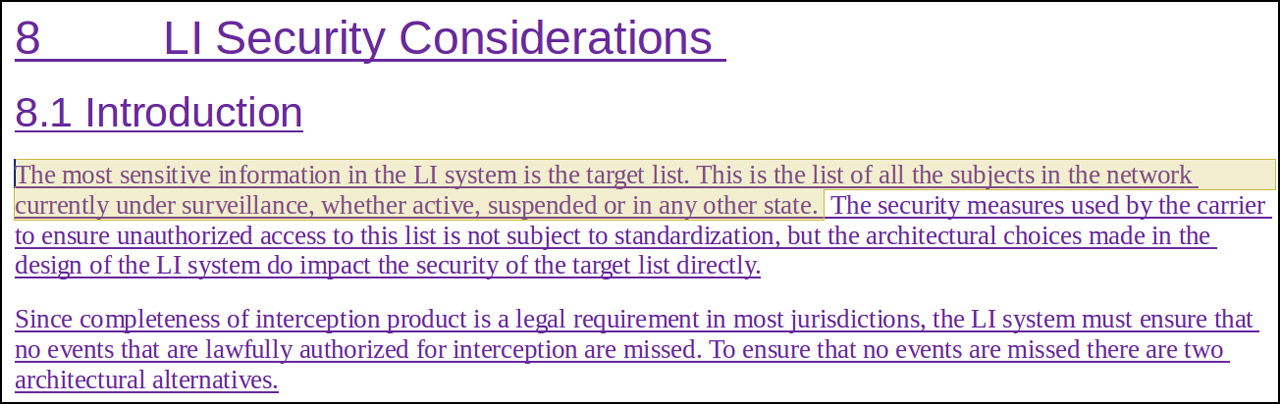

Autor: Deutscher Bundesverfassungsschutz

„Die gesamte Liste an jeden dieser Knoten verteilen ist zwar die einfachste, aber auch die riskanteste Lösung“ wird in den Erläuterungen zu TS 33.127 gewarnt. Werde nämlich nur einziger dieser Knoten kompromittiert, werde die gesamte Liste aller überwachten Nummern auf einen Schlag geleakt. Der unbekannte Editor dieses Entwurfs von TS 33.127 plädiert ganz offen für die technisch aufwändige Version mit enorm viel Datenverkehr weil diese Lösung weitaus sicherer wäre, als die Verteilung der Überwachungsliste quer über das 5G-Netz. Der oder die Autoren blicken also klar aus der Perspektive der Strafverfolger auf diese Spezifikation.

Sachdienliche Informationen, Metakritiken, Dokumente et al. können hier verschlüsselt eingeworfen werden. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Die neueste, noch ungesichtete Version von TS 33.127, die gerade erst erschienen ist, hat einen interessanten Vermerk zum Autor in den Metadaten: BfV. Das Deutsche Bundesamt ist in der Mobilfunk-Überwachungstruppe 3GPP SA3LI seit mehr als zehn Jahren offiziell präsent. Davor agierte man verschämt unter dem Titel „Bundeswirtschaftsministerium“.

Publiziert am 25.11.2018