2,2 Milliarden Passwörter geleakt

Das Datenleck wurde zuerst aufgrund eines einzelnen Dokuments namens „Collection #1“ bekannt. Sicherheits-Dienstleister gingen zuerst davon aus, dass es sich um eine Milliarde Datensätze handeln würde. Später tauchten aber auch noch weitere Dokumente mit den Namen Collection #1 bis #5 auf.

Unter den 2,2 Milliarden veröffentlichten Kombinationen aus Usernamen und Passwörtern befinden sich auch auch Politikerinnen und Politiker, z.B. wieder einmal Abgeordnete des deutschen Bundestags. Laut einer ersten Einschätzung des deutschem Bundesamts für Sicherheit in der Informationstechnik (BSI) stammen die Daten aus früheren Einbrüchen und Datendiebstählen. Es gebe keine Indizien dafür, so das BSI, dass es sich um Daten aus aktuellen Vorfällen handeln würde.

Trotzdem ist der Paste von großer Bedeutung. Denn Userinnen und User verwenden häufig - entgegen aller Warnungen - dasselbe Passwort für unterschiedliche Websites und Anwendungen.

Ob man selbst vom aktuellen oder auch anderen Pastes betroffen ist, kann man auf der Website HaveIBeenPwned.com überprüfen. “Pwned” ist ein Slangwort, das sich vom englischen owned ableitet. “Have i been pwned” heißt also ungefähr „wurde ich eingenommen“.

Wenn eine E-Mail-Adresse, die man auf der Website eingibt, durch einem Datenleak oder Paste verbreitet wurde, dann warnt die Website und listet die betroffenen Nutzerkonten auf.

Woher Pastes kommen

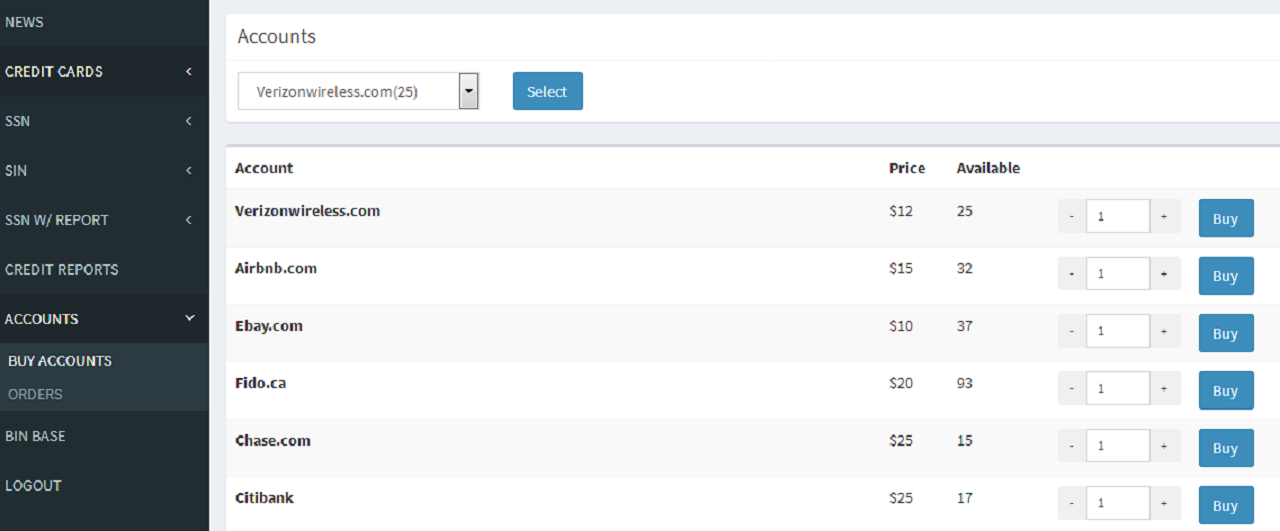

Die Inhalte von Pastes stammen häufig aus Angriffen, die von professionellen Datendieben aus finanziellem Interesse durchgeführt werden. Um an wertvolle Inhalte - besonders beliebt sind etwa auch Kreditkartendaten - zu gelangen, verwenden die Angreifer spezialisierte Software zum Knacken vom Passwörtern, Bots für die Kompromittierung von Servern und alle möglichen Spielarten von Social Engineering.

Christoph Weiss

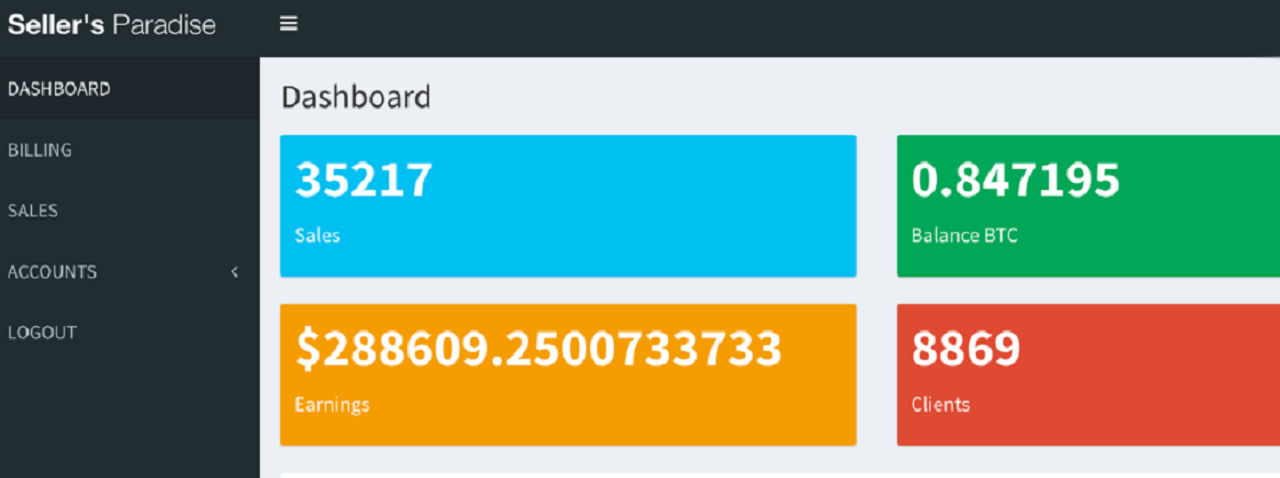

Die gesammelten Daten werden auf Websites wie “Seller’s Paradise” oder “Carder’s Paradise” verkauft. Dies läuft oft vollautomatisiert ab, die Bezahlung kann häufig mittels Kryptowährung erfolgen, aber auch mittels herkömmlicher Zahlungsdienstleister wie Yandex oder Western Union.

Manchmal muss ein potenzieller Käufer vor dem ersten Geschäft mit dem Datendieb chatten oder via E-Mail kommunizieren bzw. verhandeln. Einige Plattformen für gestohlene Daten ähneln mit Bewertungssystemen und Kommentaren traditionellen Handelsplattformen wie eBay.

Christoph Weiss

Warum so viele Passwörter unsicher sind

Noch in den 1980er Jahren ließen viele Computerprogramme nur Passwörter mit höchstens acht Buchstaben zu. Die meisten Userinnen und User verwendeten daher einfache Wörter. Ein Angreifer musste also nur mittels einer eigens dafür geschriebenen Software alle Einträge eines Wörterbuchs durchprobieren. Geleakte Passwörter zeigten damals schon, welche Wörter besonders beliebt waren. Im Deutschen befanden sich stets „hallo“, „ficken“ und „passwort“ unter den Top 10, im Englischen „love“, „sex“ und „password“.

Der Sicherheitsexperte und White-Hat-Hacker Kyle Rankin weist in seinen Vorträgen stets darauf hin, dass Systemadministratoren damals begannen, anhand der durch Leaks bekannt gewordenen Sicherheitsprobleme neue Praktiken einzufordern - nach den primitiven Wörtern mit acht Buchstaben wurde zunächst die Verwendung von Klein- und Großbuchstaben verlangt. Die Folge: Fast alle User verwendeten bloß einen Großbuchstaben am Anfang eines – wieder einfach zu erratenden – Wortes - also “Hallo” statt “hallo”. Angreifer berücksichtigten auch das in ihrer automatisierten Suche mittels Wörterbuch.

Als nächste Änderung in der Security vieler Firmen wurde der Zwang zu Ziffern im Passwort eingeführt. “Die meisten User fügten diese zwei Ziffern ans Ende ihres Wortes. Die Angreifer sagten, okay, dann füge ich eben zwei Ziffern ans Ende der Wörter meines Wörterbuchs.”

Pixabay / CC0

Dann forderten die Sicherheitsabteilungen der Firmen, dass auch Symbole Teil jedes Passworts sein müssen. In der Folge fügten die meisten User ein Rufzeichen ans Ende ihres Wortes. Jetzt waren die meisten Passwörter also einfache Wörter mit einem Großbuchstaben am Anfang, einer Zahl am Ende und einem Rufzeichen dazu.

Nächste Praxis, die eingeführt wurde: Alle User müssen in regelmäßigen Abständen - etwa alle 60 Tage - ihr Passwort ändern. Die Folge dieser nicht empfehlenswerten Maßnahme ist jedoch, dass Userinnen und User noch einfachere, leichter zu merkende Passwörter, wählen und diese bei jeder geforderten Änderung mit einer neuen Ziffer - meistens in numerischer Reihenfolge - ergänzen. Ein erfolgreicher Angreifer, sagt Kyle Rankin, könne also auch auf zukünftige Passwörter schließen.

Das beste Passwort, empfahlen Systemadministratoren dann, sei eines, an das man sich selbst nicht erinnern kann. Also solle man komplexe, zufällig erstelle Passwörter verwenden, verwaltet von einer Passwort-Manager-Software. Das Problem dabei: “Jetzt muss man sich ein Passwort für den Passwort-Manager merken, und im Idealfall auch eines für die Verschlüsselung der Festplatte.”

Sichere Passwörter

Das wirklich beste Passwort ist eines das in mathematischer Hinsicht hochkomplex ist, ein Menschen sich aber gerade noch ins Gedächtnis einprägen kann. Eine Lösung ist die Aneinanderreihung von mehreren zufällig ausgewählten Wörtern, die man visualisieren kann - also der berühmte “correct horse battery staple”.

Wichtig ist, dass die gewählten Wörter zufällig sind und keinen Sinn ergeben. Denn in der Verschlüsselung geht es immer um möglichst hohe Entropie. Information mit niedriger Entropie kann von automatisierter Software leicht geknackt werden.

Publiziert am 30.01.2019