US-Cyberschlag gegen den Iran geht zeitversetzt nach hinten los

Von Erich Moechel

Der Cyberschlag der USA gegen Kommunikations- und Kontrollsysteme des iranischen Militärs Ende Juni war - militärisch gesehen - nahezu bedeutungslos. Angegriffen wurde ein offenbar ablösereifes Kommunikationssystem, denn Anfang Juli präsentierte der Kommandeur der Revolutionsgarden im iranischen Staats-TV ein neues, selbst entwickeltes Command-Control-System namens „Sepehr 110“, das bereits ausgeliefert wird.

Am Mittwoch schlug das US-Cyberkommando dann via Twitter breit Alarm, eine als CVE-2017-11774 bekannte Sicherheitslücke in Outlook werde gerade systematisch attackiert. Diese Angriffsweise gilt seit 2017 als typisches Erkennungsmerkmal der Cybertruppen APT 33 bzw. 34 aus dem Iran. Am Freitag verkündeten die IT-Minister des Iran und Chinas ein Abkommen zur gemeinsamen Abwehr von Cyberangriffen. Der Cyberschlag der USA scheint also zeitversetzt nach hinten loszugehen.

APA/AFP/ATTA KENARE

Offiziell vorgestellt wurde das neue iranische Gefechtsfeldkommunikationssystem von Hossein Salami, dem Oberkommandeur der Revolutionsgarden.

US Cybercom befürchtet Gegenschlag

Im Februar wurde die neue US-Cyberstrategie durch den neuen NSA-Direktor Paul Nakasone erstmals öffentlich erläutert.

Warum US Cybercom neben allen Angehörigen der Streitkräfte und Firmen öffentlich über Twitter gewarnt hatte, ist schnell erklärt. Die vor allem gegen die USA und die NATO-Allianz ausgerichtete Gruppe APT 33 hatte sich bisher im Westen auf reine Spionagetätigkeit ausgerichtet. Bei einem Angriff auf die genannte Sicherheitslücke in Microsoft-Outlook bleibt es nämlich nicht. Sobald ein Account kompromittiert ist, wird der dazu benützt, um im befallenen Netz weitere Konten zu kompromittieren und den iranischen Akteuren dort dauerhafte Präsenz zu sichern. Das war bis jetzt eines der Markenzeichen der beiden iranischen APTs.

Die gegen Saudirabien aktive Gruppe APT 34 benutzt zwar weitgehend die gleichen Schadsoftwares, allerdings mit einem großen Unterschied. Die saudiarabischen Netze werden von APT 34 seit Jahren nicht nur mit Spionagetrojanern sondern auch sogenannten „Wipers“ infiltriert, die Speichermedien löschen und zu materiellen Schäden bei Ölförderanlagen und weiteren Infrastruktureinrichtungeführen können. Nach ihrem „Cyberschlag“ befürchten die US-Militärs nun offensichtlich eine Antwort in derselben Tonart, und dass so ein Gegenschlag zivile Netze treffen wird.

Twitter Screenshot

„Abnützung und Abschreckung“

Im Herbst 2018 hatte US Cybercom erstmals gegnerische Schadsoftware öffentlich gemacht. Zum Auftakt wurde so ein gefährliches Rootkit der berüchtigten russischen Cybertruppe „Fancy Bear“ (APT 28) neutralisiert.

Das übergeordnete Ziel der Aktion, den Iran von weiteren Spionageangriffen abzuschrecken („Deter“), wurde mit dieser Antwort auf den Abschuss einer US-Drohne nahe des iranischen Hoheitsgebiets also nicht annähernd erreicht. Auch die Behauptungen aus dem Pentagon, dass die Luftabwehr des Iran durch diesen Angriff entscheidend geschwächt wurde („Degrade“) waren offenbar in erster Linie für die US-Öffentlichkeit gedacht.

Seitens der USA gibt es zwar keine näheren Angaben über die Art und Weise des Cyberangriffs. Aus der Reaktion des Iran lassen sich - entsprechend zeitversetzt - doch einige Hinweise entnehmen. Bei der Präsentation von „Sepehr 110“ betonte der Kommandant der iranischen Revolutionsgarden, dass dieses neue taktische Kommunikationssystem für die Bodentruppen sicher gegen Cyberangriffe sei, nämlich gegen „Eindringen, Jamming und Elektromagnetische Impulse“.

Kommunikation unter dem Rauschpegel

Mit Triton/Trisis verfügt der Iran bereits über Angriffssoftware der „Stuxnet“-Klasse, die für mehrere Angriffsserien auf saudiarabische Ölfördersystem benützt wurde.

Über entsprechende Komponenten des Systems seien auch Luftstreitkräfte und Marine angebunden, heißt es in den Berichten iranischer Medien. Betont wird dabei allerdings immer die Sicherheit der terrestrischen Streitkräfte, die durch die Arbeit junger IT-Ingenieure des iranischen Staatsfernsehens IRIB nun gegeben sei. Hochautomatisierte Multifrequenz-Kommunikationssysteme wie „Sepehr 110“ sind zwar Standard in den Armeen der NATO-Staaten, Russlands oder Chinas. Allerdings nur dort, denn die Entwicklung der dafür nötigen „Spread Spectrum“-Technologien war bisher nur in der Domäne der Großmächte zu finden.

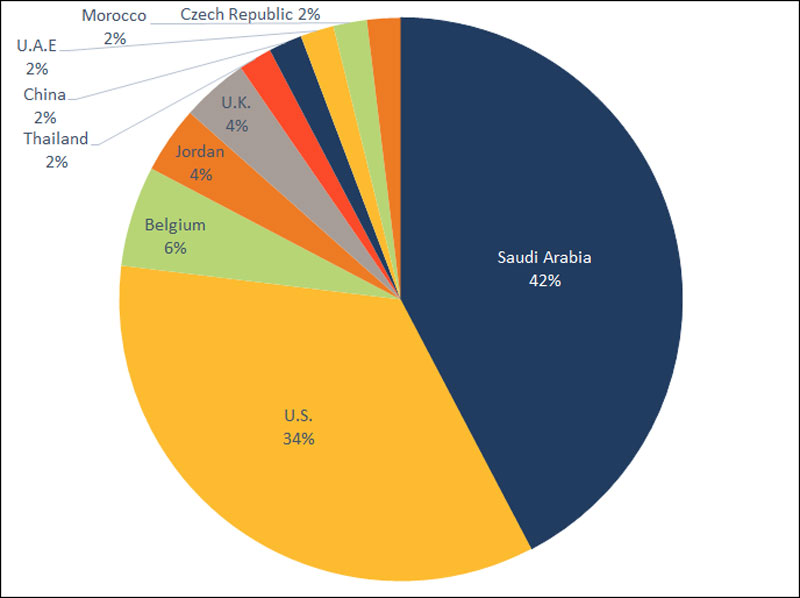

Symantec

Für die IT-Sicherheitsfirma Symantec sind APT 33 und 34 zwei Abteilungen ein- und derselben Cybertruppe „Elfin“, deren Hauptgegner die USA und Saudiarabien sind.

„Spread Spectrum“-Kommunikation verwendet gleichzeitig mehrere, teils weit auseinanderliegende und ständig wechselnde Frequenzen und bleibt dabei auf jeder unter dem Rauschpegel. Dadurch ist schon einmal kaum zu entdecken, dass überhaupt kommuniziert wird, wenn dem Gegner nämlich die Abfolge der Kanalwechsel nicht bekannt ist. Logischerweise kann ein solches System auch nicht durch Funk-Jamming gestört werden, wenn gehärtete elektronische Komponenten dabei verbaut werden und die Systeme gut geschirmt sind.

„Spectrum Warfare“ als Novität

Das alles war offenbar bei den Bodentruppen des Iran bisher nicht gegeben und dort müssen die USA auch angegriffen haben, irgendwo an den Schnittstellen zur Steuerung der Luftabwehr, die ja auch durch Bodenpersonal erfolgt. Dass man in Folge das gesamte Netz der iranischen Flugabwehr bis zur Steuerungsebene in Teheran penetriert habe, wie ungenannte US-Offizielle gegenüber Medien behauptet hatten, ist wenig glaubhaft. Einen solchen, nachgerade strategischen Vorteil für eine bloße Machtdemonstration zu verbraten, macht militärisch keinen Sinn.

Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Verbindungen via TOR-Netz willkommen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Die US-Streitkräfte hatten bei dieser Aktion nämlich andere Ziele, als offiziell ventiliert wurde. Mit diesem offiziell ersten „präventiven“ Cyberschlag sollte erstens die neue, offensivere Cyberstrategie demonstriert und als neues militärisches Instrument etabliert werden. Zweitens wurde dabei eine neue hybride Methode getestet, die seit Monaten als „Spectrum Warfare“ durch die militärischen Fachmagazine geistert. Mehr über diese Kombination aus Cyberattacken und elektronischer Kriegsführung kommt im zweiten Teil.

Publiziert am 11.07.2019