Hochkonjunktur in der IT-Erpresserbranche

Von Erich Moechel

Das Feuerwerk an Schadsoftware rund um die Jahreswende war nur ein Auftakt für die Turbulenzen, die 2020 zu erwarten sind. Die Erpresserbranche hat 2019 nämlich eine neue Masche entdeckt, um ihre Opfer zur Zahlung von Lösegeld für die verschlüsselten Daten zu bringen. Und diese Masche dürfte bei mittleren Firmen und Behörden so gut funktionieren, dass immer mehr kriminelle Gruppen von Bankbetrug auf Erpressung umsatteln.

Die Universität Maastricht kommt nach zwei Wochen Absenz für ein Lösegeld von Hundertausenden Euros gerade erst wieder ans Netz. Von der weltgrößten Geldwechselfirma Travelex werden aktuell bereits sechs Millionen Dollar für die Freigabe ihrer Daten verlangt. Der Grund für das rasante Wachstum der Erpresserbranche ist im Management der IT-Abteilungen zu finden, weil sogar bekannte, schwere Sicherheitslücken viel zu spät geschlossen werden.

Angegriffen werden in allen Fällen sogenannte VPN-Gateways, also im Netz sichtbare Portale, über die sich Mitarbeiter sicher in Firmennetze einloggen können. Auch Filialen sind mit der Zentrale über VPNs vernetzt. Diese Gateways finden sich genauso bei Behörden, Stadtverwaltungen, Universitäten oder Energieversorgern.

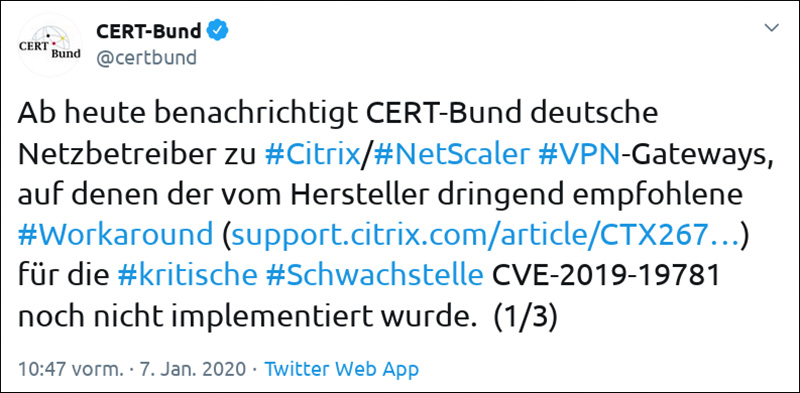

CERT

Das deutsche Cert hatte am Dienstag 4.100 verwundbare solche Systeme entdeckt. Wieviele es nach am Freitag waren, ist unten im Artikel nachzulesen.

Das Loch im Gateway

Bereits im Juni 2019 war die erste Welle der Erpressung großer Firmen mit Verschlüsselung von den USA nach Europa übergeschwappt

In Deutschland kontaktiert das Computer Emergency Response Team CERT des Bundes gerade tausende Firmen, Institutionen und Behörden, deren Netze durch eine kapitale Sicherheitslücke sperrangelweit offen stehen. Grund für das Ausrücken der deutschen „Anti-Virus-Feuerwehr“ ist ein als gravierend eingestuftes Loch in Gateway-Ѕystemen des Herstellers Citrix. Die Schwachstelle ist seit Mitte Dezember bekannt, nachdem der Hersteller einen provisorischen „Workaround“ zum Flicken der Systeme veröffentlicht hatte. Wirklich geschlossen wurde die Lücke auch dadurch nicht.

Eine Nachschau des Sicherheitsforschers Craig Young vor wenigen Tagen ergab ein alarmierendes Bild. Drei Wochen nach Bekanntwerden der Lücke waren von etwa 60.000 großen Netzen weltweit, bei denen eines der beiden betroffenen Produkte von Citrix im Einsatz ist, erst ein Drittel abgesichert. Darunter waren allein 400 große Regierungs- und Verwaltungsnetze. Es ist „schwer zu glauben, dass noch niemand diese Lücken ausnützt“, so das Fazit von Craig Young.

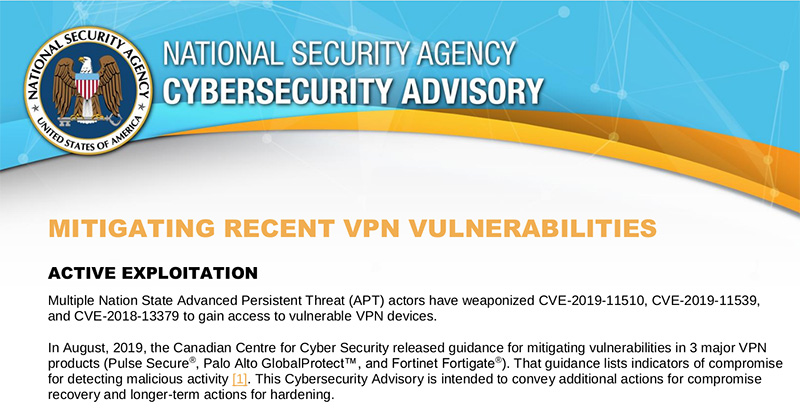

NSA

Anfang Oktober 2019 schaltete sich angesichts der massenhaften Verschlüsselungen ganzer Unternehmens-ITs sogar die NSA mit einer dringenden Warnung ein

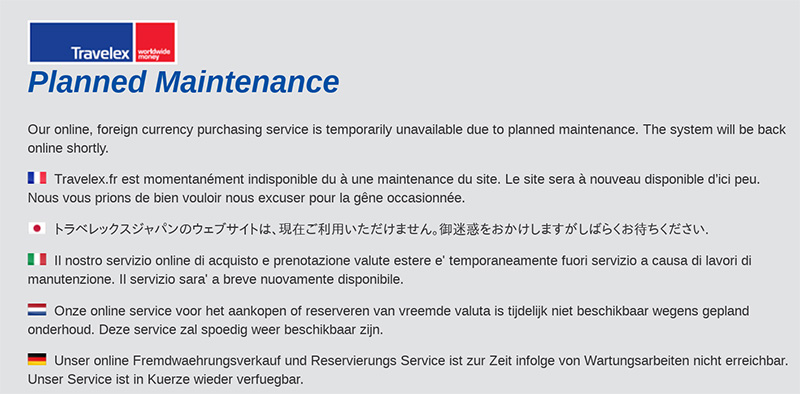

Der Fall Travelex - die neue Masche

Der Fall des internationalen Finanzdienstleisters Travelex geht es ebenfalls technisch um jenen Punkt im Fіrmennetz, über den die 1.500 Filialen mit der Zentrale in London vernetzt sind. Auch hier kamen die Angreifer über einen ungesicherten VPN-Gateway in das System hinein. In diesem Fall war es eine gravierende Sicherheitslücke des Gateway-Anbieters Pulse Secure. Travelex (5.000 Angestellte) wurde durch die Verschlüsselung seiner Daten auf dem völlig falschen Fuß erwischt und war sieben Tage lang nicht erreichbar. Die Firmenwebsite hatte derweil nur falsche Auskünfte parat.

Die Angreifer verlangten erst drei, nach einer Woche sechs Millionen Dollar und drohten schließlich, die gestohlenen Daten bei Nichtzahlung zu veröffentlichen. Um den Druck auf Travelex noch zu erhöhen, gingen die Erpresser dann sogar auf Anfragen von Medien ein. Genau das ist die die neue Masche, und die scheint gut zu funktionieren. Dabei hätten die Ereignisse rund um die bereits im April 2019 entdeckte und bald mit einem Patch versehene Lücke (CVE-2019-11510) in den VPN-Gateways dreier Hersteller spätestens im August alle betreffenden IT-Abteilungen alarmieren müssen.

Travelex

Eine volle Woche lang hatte Travelex auf seiner Website behauptet, dass es es sich um routinemäßige Wartungarbeiten handle.

Alle Warnungen in den Wind geschlagen

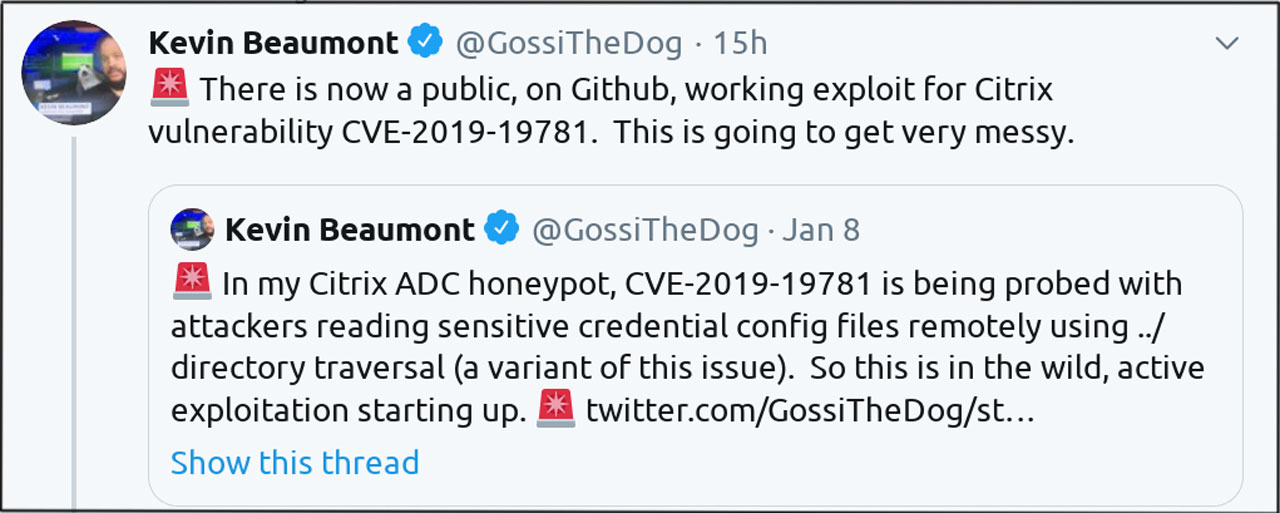

Der britische Sicherheitsforscher Kevin Beaumont hatte im August den ersten Exploit für Pulse Secure im Netz entdeckt, danach schlugen alle US-Sicherheitsorganisationen bis hinauf zur NSA separat Alarm. Durch diese Lücke im Gateway kam man ohne Benutzernamen oder Passwort in jedes solchermaßen „abgesicherte Netz“ hinein. Sogar die Account-Passwörter anderer legitimer Benutzer standen den Angreifern offen. Beaumont hatte insgesamt sieben offenstehende VPN-Server des Herstellers Pulse Secure entdeckt und Travelex gewarnt. Die Geräte wurden nicht gepatcht und standen weiterhin offen.

Bis eine Gruppe Krimineller, die sich Sodinokibi nennt, am letzten Tag des Jahres 2019 Schadsoftware in einen Gateway der Firma Travelex warf. Stunden später war das Unternehmen samt allen Filialen vom Netz. Die besonders schlechte Nachricht dabei ist, dass sich anscheinend bereits andere kriminelle Gruppen sozusagen als „Virtual Blackmailers“ in das Sodinokibi-Netz eingemietet haben. Das ist für den Betreiber einer solchen kriminellen Plattform deshalb interessant, weil für die Erpressung so vieler lohnender Ziele nur ein bestimmtes Zeitfenster offensteht.

Arbeitsteilung in der Erpresserbranche

Die Arbeitsteilungt hatte bereits 2005 begonnen, als erstmals Botnets an andere Kriminelle weitervermietet wurden

Das durch die jahrelange Plünderung von Bankkonten in großem Stil bekanntgewordene Syndikat Emotet hat seinen gleichnamigen Banktrojaner völlig umgebaut. Aus dem Trojaner wurde ein sogenannter Dropper, das ist jener Mechanismus, der die eigentliche Schadsoftware verdeckt auf einem fremden Server platziert. Seit 2019 sind das mehrere bekannte Erpressersoftwares, die von verschiedenen Gruppen eingesetzt werden. Verbreitet werden die Schadsoftwares in Massen über dasselbe Botnet, das vor fünf Jahren Banktrojaner distribuierte.

Schon damals hatten die Emotet-Betreiber - ganz wie ein großes Softwarehaus - Nutzungslizenzen an andere Kriminelle ausgegeben. Im aktuellen Fall hat die kriminelle Arbeitsteilung dazu geführt, dass Emotet in der Liga der Erpressersoftwares in puncto Verbreitung führt. Ende Oktober hatte Emotet das Kammergericht Berlin kalt erwischt. Seitdem sind rund 500 Richter, Staatsanwälte und anderes Justizpersonal ohne Netz. Das gesamte Computernetz war in einem derart altersdesolaten Zustand, dass nun ein neues Netzwerk aufgesetzt wird.

@GossiTheDog

#Shitrix

Während des Verfassens diese Artikels sind für eine der beiden Schwachstellen in Citrix nacheinander drei Exploits erschienen, die diese Lücke ausnützen, auf Twitter tauchte der Hashtag #Shitrix auf. Die Nacht auf Sonntag sah einen sprunghaften Anstieg von Massenscans, um Geräte des Herstellers Citrix im Netz zu identifizieren. Direkte Angriffe auf die Netze dahinter gibt es offenbar noch nicht, denn die Exploits betreffen vorerst „nur“ den Citrix-Gateway, also den Eintrittspunkt im Internet.

Kevin Beaumont rechnet damit, dass es noch ein paar Wochen dauern wird, bis „waffentaugliche“ Exploits auftauchen. Auch da werden noch immer genügend ungeschützte Gateways im Netz sichtbar sein. Das deutsche CERT hatte Anfang der Woche 4.100 solche Geräte allein in Deutschland identifiziert. Am Freitag waren es immer noch 3.500. Bei dieser Quote ist unschwer abzusehen, dass in Deutschland noch immer hunderte Systeme auf dem Präsentierteller stehen werden, wenn der erste, wirklich gefährliche Exploit bereits in freier Wildbahn ist.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 12.01.2020