Anklage heizt schwelenden „Cyberwar“ USA-China wieder an

Von Erich Moechel

Mit der US-Anklage gegen vier Angehörige der chinesischen Volksarmee (PLA) wegen des Großeinbruchs bei der größten US-Bonitätsfirma Equifax vom Montag ist es nun amtlich. Seit Sommer 2017 sind die Bonitätsdaten von knapp 150 Millionen US-Staatsbürgern in der Hand chinesischer Akteure. Darunter sind entsprechend viele Datensätze über das private Finanzgebaren von US-Geheimnisträgern und Militärs.

Während dieser Schaden nicht zu beziffern ist, so wurde Equifax wegen grober Fahrlässigkeit vom Regulator FTC zur Zahlung von 700 Millionen Dollar verknackt. Die Aktie brauchte zwei Jahre, um sich vom Absturz zu erholen. All das passierte, weil eine IT-Sicherheitslücke Monate nach ihrem Bekanntwerden nicht geschlossen worden war. Die Hintergründe dieser Anklage, die einen Gegenschlag aus China zur Folge haben wird.

FBI

Das FBI fahndet nun - hier die chinessiche Version - nach diesen vier Soldaten der 54ten Forschungsabteilung der chinesischen Volksbefreiungsarmee.

Die Manöver der „54ten Forschungsabteilung“

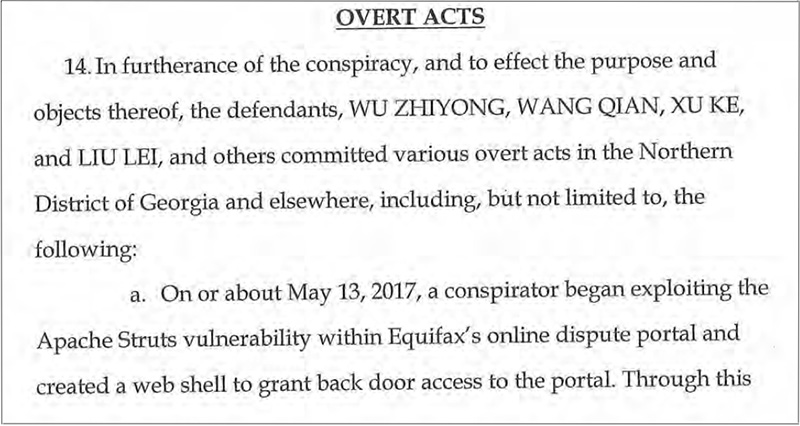

Die Klageschrift beschreibt ziemlich genau, wie diese Cybertruppe vorgegangen ist. Am 13. Mai 2017, also zwei Monate, nachdem bereits ein „Patch“ für ein höchst gefährliches Loch im in der Software des Applikationsservers (Apache Struts) zur Verfügung stand, marschierte laut Anklage die „54te Forschungsabteilung der chinesischen Volksbefreiungsarmee“ durch diese Lücke auf dem Apache App-Server ein. Wu Zhiyung, der Hauptbeschuldigte, sowie die anderen kamen über das Webportal für Beschwerden zu Bonitätseinstufungen bei Equifax in deren Netz, dann benutzte man das bordeigene Kommandozeilenprogramm, also eine Shell. Die Sicherheitslücke ermöglichte es nämlich Angreifern, beliebige Befehle auf dem Server auszuführen.

Damit drangen sie vom von den Servern offenbar mühelos in die Datenbanken dahinter ins Innere des Equifax-Netzes vor. In Folgen war die 54te Forschungsabteilung zwei Monate lang damit beschäftigt, die Datenbank mit strukturierten Suchbefehlen auszuplündern, allerdings sehr vorsichtig. Einen Gutteil dieser Zeit waren die vier Angeklagten nämlich mit Tarnmaßnahmen beschäftigt, um bei ihrer Tätigkeit nicht aufzufallen. Erst wurde eine Datenbank mit internen Passwörtern gehackt, damit war man unter legitimen Identitäten im Netz von Equifax unterwegs.

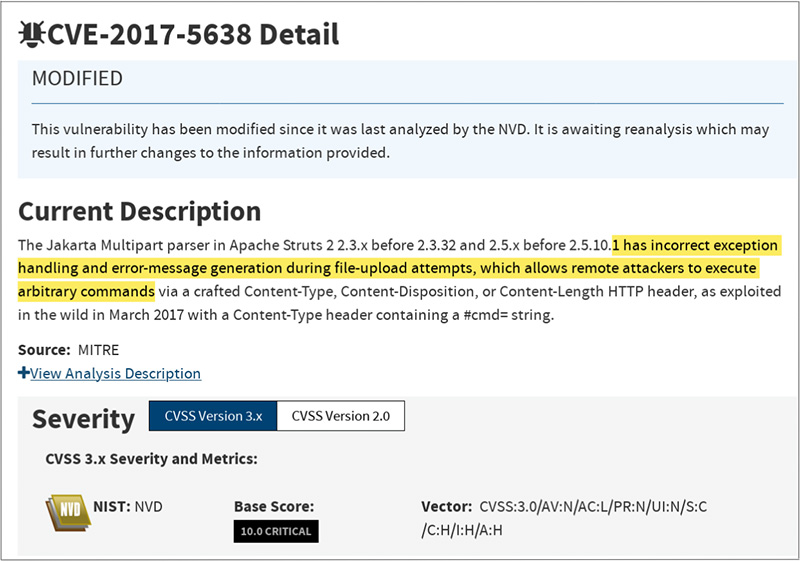

Nist

Die kapitale Sicherheitslücke, über die das Netz von Equifax geknackt wurde in der Beschreibung des National Institute of Standards and Technology (NIST)

Der große Datenabzug bei Equifax

Im September 2015 waren die Spannungen zwischen den USA und China wegen einer Reihe solcher Serienhacks auf einem Höhepunkt

Die Logfiles wurden jeden Tag gelöscht, die abgezogenen, großen Datenmengen wurden in handliche Textdateien abgepackt und mit HTML garniert. Damit konnten sie die Firewalls der größten Bonitätsauskunftsfirma der USA als harmlose HTTP-Requests hinaus ins Internet passieren. Dort gingen die Daten über ein Netzwerk von „ungefähr 34 Servern“ - wie die Anklageschrift in komischer Fast-Präzision bemerkt - und landeten letztendlich auf zwei IP-Adressen in der Volksrepublik China.

Ein den USA nicht eben freundlich gesinnter Militärgeheimdienst verfügt damit über etwa 150 Millionen Datensätze von Staatsbürgern der USA und rund 15 Millionen Briten. Von Namen und Adressen über die Sozialversicherungsnummer bis zu Besitz- und Finanzverhältnissen ist darin so ziemlich alles enthalten, was eine Forschungsabteilung der chinesischen Volksarmee so an Basisdaten brauchen kann. Neben dieser gewaltigen Menge Bonitätsdaten verfügen chinesische Akteure allerdings noch über weitere ebenso massive wie sensible Datensätze.

Der Präzedenzfall 2015

In einem Aufwaschen wurden 2015 neben Krankenversicherungen und öffentlichem Dienst auch noch die drei größten Sexkontaktbörsen ebenfalls von chinesischen Akteuren gehackt

Im Frühjahr 2015 war ein massiver Einbruch in die Datenbanken des Personalbüros für die Angestellten des öffentlichen Dienstes (OPM) der USA aufgeflogen. 21,5 Mio Personendaten wurden dabei als als kompromittiert gemeldet. Neben aktiven Angestellten des öffentlichen Diensts waren auch Pensionisten, Anwärter oder Mitarbeiter von Vertragsfirmen betroffen und deren Lebensgeschichten in den behördlichen Sicherheits-Checks abgebildet sind. Außer den Personalakten waren das auch die Datenbanken mit Beschwerden und Disziplinaruntersuchungen, Reisen oder Gesundheitsszustand samt individuellen Krankengeschichten.

Zur Ergänzung dieser Datensätze wurden gleichzeitig alle Ableger der Versicherungsallianz „Blue Cross Blue Shield“ für die Angestellten des öffentlichen Dienstes gehackt. Im August 2015 war es dann amtlich: 100 Millionen Krankenakte weg. All diese Angriffe wurden damals seitens der USA ziemlich schnell chinesischen Akteuren zugeschrieben und das mit gutem Grund. China hatte auf die Anklageerhebung gegen fünf Offiziere der "Einheit 61398, der chinesischen Volksbefreiungsarmee im Jahr 2014 mit Sanktionen gegen US-Firmen und offenen Drohungen mit Gegenschlägen reagiert.

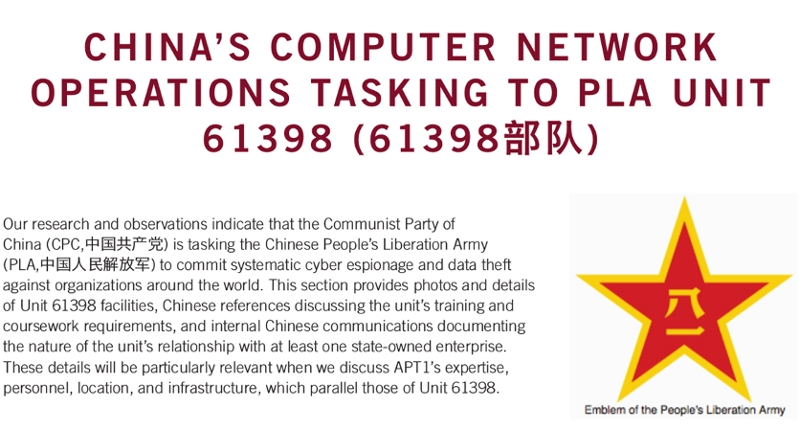

Mandiant

Kopfzeile eines verblüffend offenen Reports von Mandiant über die Aktivitäten der chinesischen „Cyber“-Einheit 61398, der zur Erhebung der Anklage im Jahr 2014 entscheidend beigetragen hatte.

Was jetzt unweigerlich passiert

Die Reaktion auf die erste US-Anklageerhebung gegen Mitglieder der Einheit 61398 der PLA im Jahr 2014 waren erst Wirtschaftssanktionen gegen IT-Firmen aus den USA. Der eigentliche Cybervergeltungsschlag erfolgte erst im Jahr danach.

Mit einer Reaktion aus China ist also fix zu rechnen. In Beijing sieht man die Anklage als Angriff auf die chinesischen Militärgeheimdienstapparat und wird - wie schon davor - nach militärischer Logik antworten. Die Megahacks chinesischer Akteure im Jahr 2015 hatten die Lage derart eskalieren lassen, dass sich damals sogar die Chefetage offiziell damit befasste. Diese Angriffe waren das wichtigste Thema beim Staatsbesuch des chinesischen Staatspräsidenten Xi Ping Ende September 2015 in Washington. Dort hatten Xi Ping und der damalige US-Präsident Barack Obama eine Art Cyberwaffenstillstand beschlossen. Der Öffentlichkeit wurde das als „gemeinsame Maßnahmen gegen Cyberdiebstahl“ verschämt verklausuliert serviert.

Der hatte, wie diese Anklagerhebung zeigt, nicht einmal zwei Jahre lang gehalten, denn im Mai 2017 sammelte die 54te Forschungsabteilung der PLA bereits die Daten im Netz von Equifax. Zeitlich fällt das ziemlich genau mit dem Start des Trump’schen Wirtschaftskriegs gegen China zusammen. Cybergroßangriffe sind nämlich nie isoliert zu sehen, sie stehen vielmehr stets in irgendeinem Zusammenhang zu den Geschehnissen auf der politisch-diplomatischen Ebene. Die Antwort Beijings muss demnach auch nicht unbedingt im Cyberraum erfolgen. Fest steht nur, dass China antworten wird.

Es gibt wieder einen RSS-Feed für diesen Blog, einfach so gebaut von einem Leser, der keinen Artikel verpassen will. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 12.02.2020