Warnung vor Cyberangriffen auf neue Teleworker

Von Erich Moechel

Die Auswirkungen der Coronaviruspandemie treffen nun den IT-Sektor mit voller Wucht. Binnen kürzester Zeit hat sich die Zahl der Telearbeitsplätze in ganz Europa vervielfacht, ohne entsprechende Vorbereitungszeit. Der Sicherheitsforscher Lukasz Olejnik warnt vor unvorhergesehenen Folgen des Ausnahmezustands, angesichts dessen gewohnte Geschäftsroutinen plötzlich zum Risikofaktor mutieren können.

Die Disruption des Berufsalltags habe dazu geführt, dass nun eine große Zahl an Teleworkern erstmals und teils mit privaten PCs oder Smartphones mit ihren Firmennetzen verbunden sind. Quer durch Europa sitzen Millionen Benutzer zu Hause vor neuer Software oder müssen sie erst installieren. All diese neuen externen Arbeitsplätze sind mit Firmennetzen verbunden, aber durch keine Firewalls geschützt.

Kaspersky

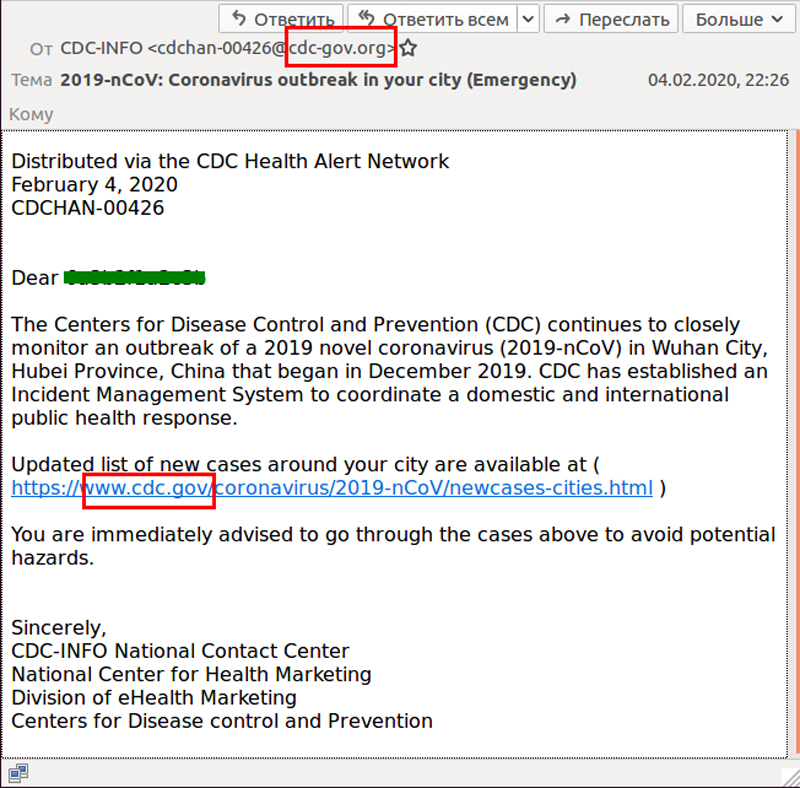

Mails nach einem ähnlichen Muster sind auch in Österreich zu erwarten. Angeblich schickt da eine Gesundheitsbehörde eine E-Mail mit einer scheinbar ortsbezogenen Warnung und einem authentisch aussehenden Link. Der Trick bei dieser URL ist der Bindestrich in „cdc-gov“ und dann die .org-Domain. Da sollte der Benutzer halt wissen, dass alle US-Regierungsdomains auf .gov enden und niemals -gov.org. Der zweite Trick ist es, zur Tarnung in den Titel der URL eine beliebige Internetadresse als Lockvogel einzutragen. Wer mit dem Mauszeiger darauf fährt - ohne zu klicken - sieht die tatsächliche URL und zeigt auf eine ganz andere Internetdomain, auf der schon ein Trojaner wartet. Diese von Kaspersky identifizierte Schadsoftwarekampagne läuft seit Februar in mehreren Ländern.

Die Kollateralschäden durch Erpressungstrojaner sind in der Regel mindestens zehnmal höher als das verlangte Lösegeld. Das gilt besonders für Firmen.

Warnungen treffen ein

Phishing-Angreifer würden diese neue Situation unweigerlich ausnützen, warnt Sicherheitsforscher Olejnik, unter den derzeitigen Umständen der Coronaviruspandemie sei zu befürchten, dass dies in einem unvorhergesehenen Ausmaß funktioniert. Und während Olejnik am Freitag noch mit seiner ersten Risikoanalyse für den IT-Sektor beschäftigt war, trat schon eines jener Ereignisse ein, die da beschrieben werden.

Der öffentlich-rechtliche Nachrichtenkanal Tschechiens CT 24 berichtete am Freitag, dass die Computernetze der Universitätsklinik Brünn und der angebundenen Forschungseinrichtungen vollständig lahmgelegt wurden. In dieser Klinik, die auch Coronavirustests durchführt, funktionieren zwar noch alle medizinischen Geräte. Die Rechner des internen Netzwerks, über das alle Kommunikationen laufen, dürfen jedoch nicht mehr gestartet werden.

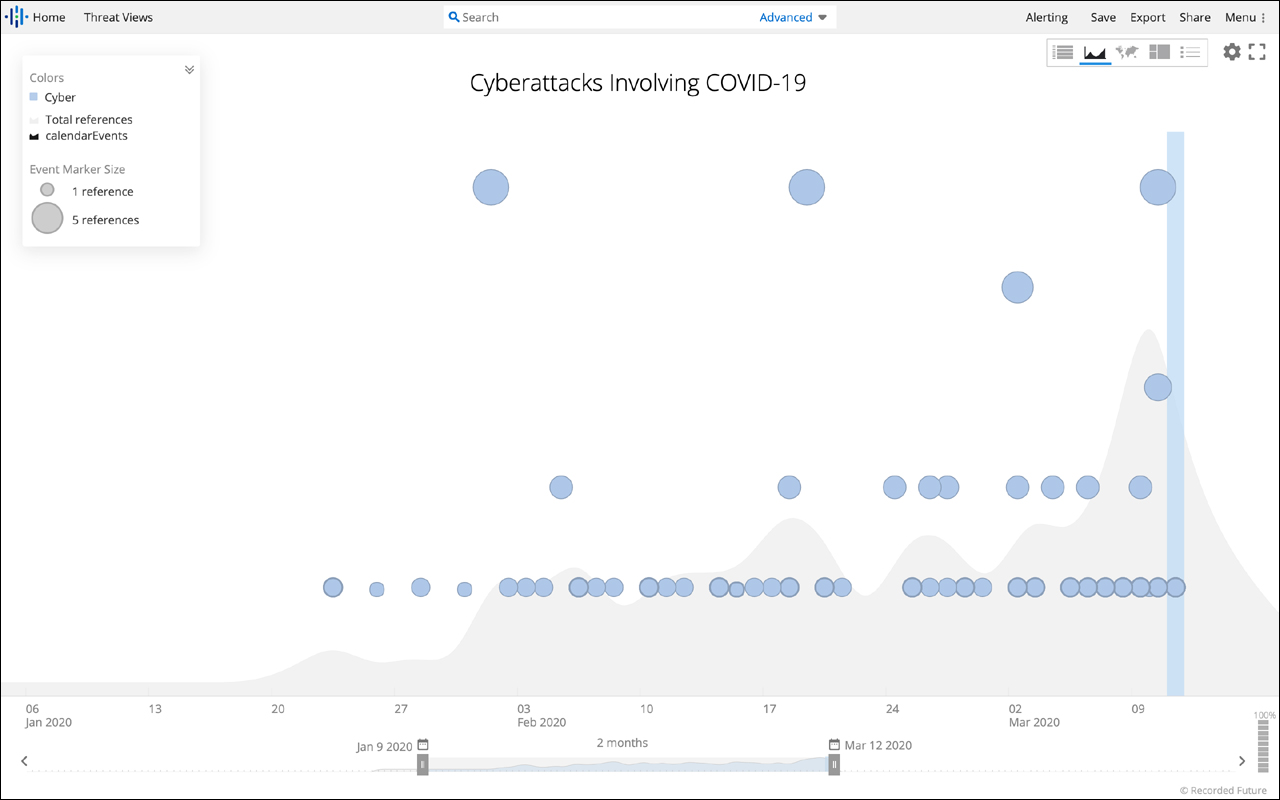

Recorded Future

In dieser Grafik der Sicherheitsfirma Recorded Future sind alle inzwischen bekannten Kampagnen entlang des Zeitpfeils aggregiert dargestellt. Ganz oben sind die drei größten, die mehr als fünf verschiedene Sujets - alle zum Thema COVID-19 - in den Lockvogel-Mails benutzten. In den Reihen darunter sind Kampagnen mit vier, drei oder weniger verschiedene Mailentwürfe nutzen. Insgesamt zeigt der Graph eine stark zunehmende Tendenz.

Mail hatte „Corona“ im Betreff

Bereits im Juni 2019 war die erste Welle der Erpressung großer Firmen mit Verschlüsselung von den USA nach Europa übergeschwappt.

Von dieser Beschreibung her kann es sich nur um einen Verschlüsselungstrojaner einer der vielen einschlägig bekannten Erpresserbanden wie Sodinokibi oder Emotet handeln. Die waren in den letzten Wochen durch immer mehr Phishing-Kampagnen aufgefallen, die allesamt in Mails mit Bezug auf Corona dahergekommen waren. Es ist also hochwahrscheinlich, dass Angestellte des Uniklinikums Brno auf eine gut gemachte Phishing-Mail mit „Corona“ im Betreff hereingefallen sind.

Kein Zugriff auf Untersuchungsergebnisse, verschobene Operationen, Daten von Patienten auf der Intensivstation - unter normalen Bedingungen wären die Auswirkungen schlimm genug, aber durchaus zu bewältigen. In einer Ausnahmesituation wie jetzt kann ein solcher Angriff schwerwiegende Folgen haben, wenn nämlich die Arbeitsabläufe in der zweitgrößten Klinik eines Landes nicht mehr richtig funktionieren. Exakt vor solchen kumulierenden Szenarien warnt Lukasz Olejnik in seinem Sicherheitsblog.

Lukasz Olejnik

Der Sicherheitsanalyst und unabhängige Consultant Lukasz Olejnik, war davor unter anderem Berater für „Cyberwar“-Fragen für das Internationale Komitee des Roten Kreuzes. Seine Analyse der momentanen Kommunikationssituation geht von einem holistischen Ansatz aus, es ist eine Skizze des Gesamtbilds, kann jede/r für seine/ihre Situation extrapolieren. Der Bericht von CT 24 über die Lahmlegung der Uniklinik Brno

Die neue Masche der Verschlüsselungserpresser funktioniert anscheinend so gut, dass seit Ende 2019immer mehr Kriminelle von Kontodiebstahl auf Erpressung umsteigen.

Emotet-Gang beutet Coronavirus aus

Verschärft wird die Gefahr noch durch den großen Informationsbedarf rund um die Coronaviruspandemie. Damit steigt auch die Bereitschaft, den einen fatalen Klick zu machen, der eine Kettenreaktion auslöst. Wann immer in den letzten 15 Jahren weltweit so eine Situation gegeben war, in der ein Thema den gesamten Nachrichtenfluss dominierte, hatten die Cyberkriminellen Hochsaison. Und so ist das auch jetzt, denn seit Jahresbeginn fallen laufend immer mehr solche Schadsoftware-Kampagnen auf, wie eine Zusammenstellung der Cybersicherheitsfirma Recorded Future von bisher bekannt gewordenen Fällen zeigt.

Bereits im Jänner hatten Forscher der IBM X-Force eine Gruppe entdeckt, die über eine E-Mail-Kampagne ein Word-Attachment mit „wichtigen Informationen zu Corona“ verbreitet. Darin war wiederum ein böses Macro enthalten, das ein Powershell-Script ausführte und das holte einen der gefürchteten Emotet-Trojaner ab. Die werden in der letzten Zeit kaum mehr als Passwortstehler eingesetzt, sondern steuern diverse Verschlüsselungsprozesse für das Erpressungsgeschäft. In diesem Fall hatte man auf Benutzer in Japan gezielt, Kaspersky kennt vergleichbare Fälle in den USA und anderen Staaten.

Was jetzt zu erwarten ist

Sowohl in Südkorea wie auch zuletzt in Italien sind ganz ähnliche Kampagnen aufgetaucht, in letzterem Fall kamen die E-Mails angeblich von „Dr. Penelope Marchetti“. Diese Person existiert tatsächlich und sie ist tatsächlich eine italienische Angestellte der Weltgesundheitsorganisation WHO. Nur hat die Dame weder diese Mails geschrieben, noch die bösen Attachments angehängt, über die der Verschlüsselungstrojaner auf die Rechner der Opfer kam.

Nach diesem Muster sind auch im deutschsprachigen Raum Kampagnen zu erwarten, wenn sie nicht schon begonnen haben. Auch Verbreitung von Schadsoftware, die früher generell als „Viren“ bezeichnet worden, unterliegt Vorlauf- und Inkubationszeiten. Es ist fast wie im echten Leben, in dem es nicht um die Sicherheit von Betriebssystemen, sondern ums Überleben geht.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 15.03.2020