Facebook-Anwälte zerlegen Überwachungsfirma NSO vor Gericht

Von Erich Moechel

Der mutmaßliche Weltmarktführer bei Spionagetrojanern für Smartphones, die israelische NSO Group, kommt in den USA nun gewaltig unter Druck. Die jüngsten Eingaben der Anwälte von WhatsApp (Facebook) vor Gericht zerpflücken die Verteidigungsstrategie der Überwachungsfirma, indem sie technische Details über deren Hacking-Angriffe mit der „Pegasus“ genannten Überwachungssuite auf die Infrastruktur von WhatsApp offenlegen.

NSO hatte WhatsApp jahrelang dafür missbraucht, um Schadsoftware auf die Smartphones von Dissidenten im Auftrag diktatorischer Regimes rund um die Welt auszubringen. Auch auf dem Smartphone des in Istanbul ermordeten saudiarabischen Journalisten Dschamal Kashoggi wurde der NSO-Trojaner gefunden. Dafür hatte NSO die Übertragungsprotokolle von WhatsApp angegriffen, so die Klage. In Israel hingegen wird NSO-Software gerade zur Smartphone-Überwachung gegen die Verbreitung des Coronavirus vom Inlandsgeheimdienst Shin Bet eingesetzt.

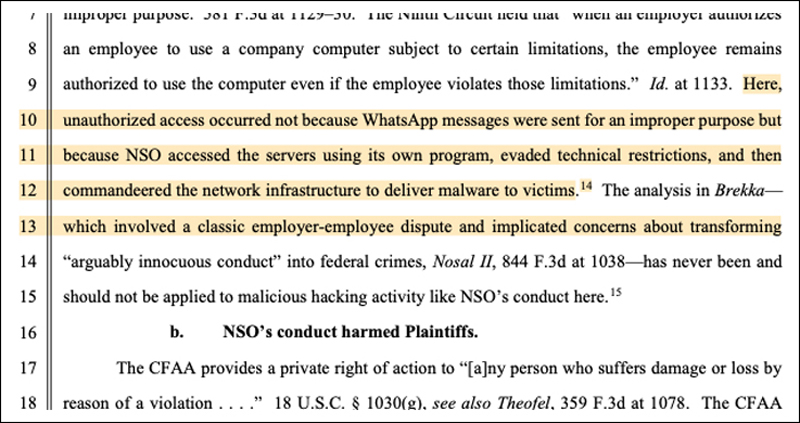

Public Domain

Auszug aus der zweiten, erweiterten Klageschrift der Facebook-Anwälte. Ganz unten wird bereits eine Schadenersatzforderung angedeutet, die sehr hoch ausfallen sollte. Facebook strebt offensichtlich eine Musterklage an, die sich gegen die weltweite Staatstrojanerbranche insgesamt richtet. Die Dokumente sind derzeit noch nicht im Netz zu haben, doch John Scott-Railton vom kanadischen Citizenlab hat die wichtigsten Passagen bereits veröffentlicht.

„Surveillance as a Service“

Mit der Anfang November eingereichten Klage gegen NSO strebt der Facebook-Konzern einen Musterprozess gegen alle Firmen an, die Überwachung in Sozialen Netzwerken als Service für Polizeibehörden und Geheimdienste anbieten.

Laut Klageschrift hat der israelische Überwachungsdienstleister NSO 1.400 Smartphones über das Netz von WhatsApp weltweit mit Trojaner-Schadsoftware infiziert. Nach der Beschaffung geeigneter Exploits auf dem grauen Markt war es die Herausforderung für NSO, diese Schadsoftware auf derart viele Smartphones auszubringen. Firmen wie NSO beschränken sich ja nicht darauf, bloß Trojaner-Software zu liefern, es sind vielmehr ausgewachsene Softwarepakete für Geheimdienste und Strafverfolger, um eine Überwachung durchzuführen. Allerdings kommt immer mehr ans Licht, dass dieser „Softwarelieferant“ bei jedem solchen Angriff eine weit aktivere Rolle innehat, als NSO jetzt vor Gericht behauptet.

Wie Microsoft Office 365 könnte man auch die „Pegasus“ genannte Überwachungssuite von NSO zwar in die Cloud-Kategorie „Software as a Service“ einordnen. Als spezielle Dienstleistung wurden allerdings auch „Infection as a Service“, Surveillance as a Service" und „Data Extraction as a Service“ um teures Geld an staatlichen Kunden mitverkauft. Die Verteidigung von NSO beruft sich jedoch weiterhin darauf, dass die Firma ja nur Lieferant der Software sei, die von Regierungen rund um die Welt zur Verfolgung Krimineller benutzt werde. Da die Firma in den USA selbst keine aktive Rolle spiele, sei Immunität gegen Strafverfolgung in den USA gegeben.

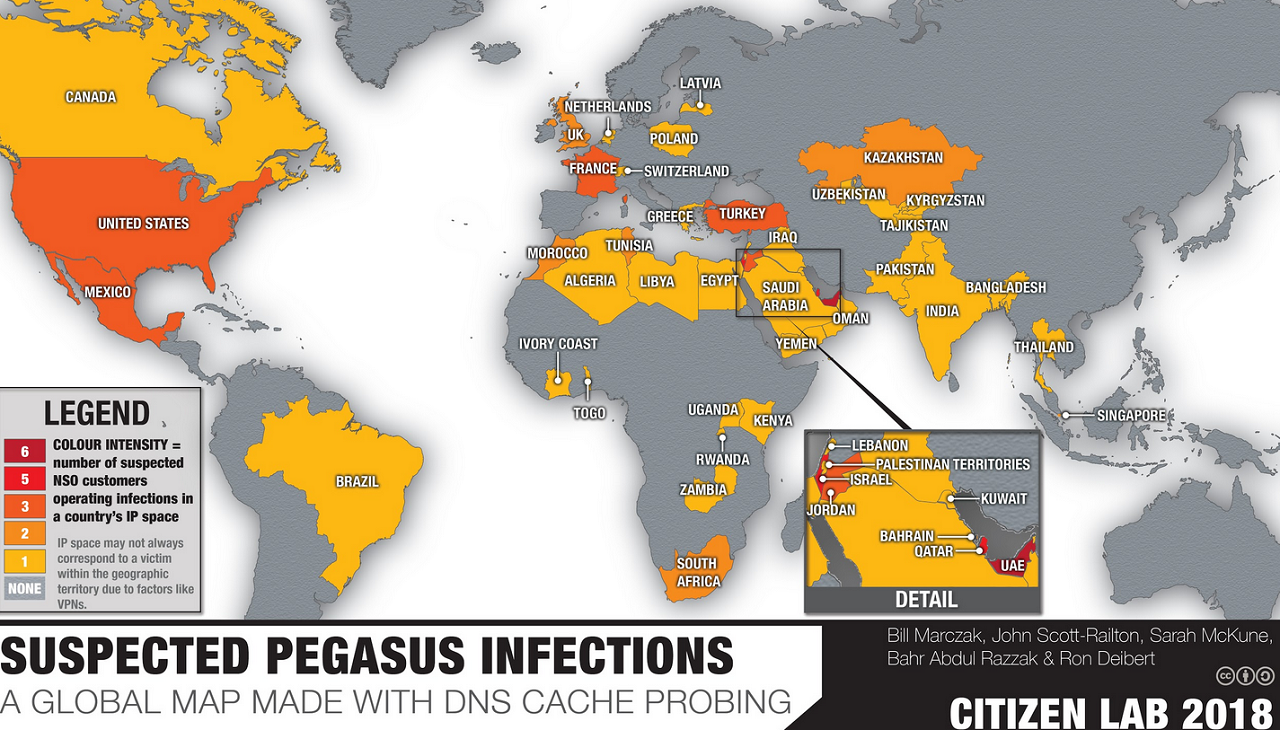

Citizen Lab

So sah die Verbreitung des Pegasus-Trojaners von NSO im Jahr 2018 aus, wobei die Karte in diesen Zeiten an die Verbreitung eines biologischen Virus erinnert. Gelistet sind da nur die bekanntgewordenen und bestätigten Fälle, in denen die Pegasus-Schadsoftware zum Einsatz kam. Die Karte stammt vom Citizen Lab der Universität Toronto , einem forensischen Labor, das sich auf die Analyse von Staatstrojanern gegen Dissidenten spezialisiert hat.

Wie die Eingabe der Anwälte von Facebook darlegt, hat die Überwachungsfirma die Angriffe auf Dissidenten in Saudi-Arabien, den Vereinten Emiraten und anderen Staaten weitgehend selbst durchgeführt. NSO selbst - und nicht seine staatlichen Kunden - hatte systematisch gegen so gut wie alle Geschäftsbedingungen von WhatsApp verstoßen. Das begann mit dem Anlegen gefälschter WhatsApp-Profile, über die Einrichtung von Command-Control-Servern in den USA zum Extrahieren der WhatsApp-Chats und ging bis zum Missbrauch der gehackten Signal- und Relayserver von WhatsApp zum Ausbringen der Schadsoftware.

Abgesehen davon, dass es weder in den USA noch sonst irgendwo in der demokratischen Welt quasi diplomatische Immunität für Firmen gibt, die im Auftrag eines Drittstaats gegen nationale Gesetze verstoßen, zerlegt die Stellungnahme des Facebook-Konzerns auch alle anderen Schutzbehauptungen. Da werden IP-Adressen und Locations der Command-Control-Server in den USA angeführt, obendrein unterhält NSO auch ein Tochterunternehmen in New York, Omri Lavie, einer der NSO-Eigentümer hat dort auch einen Wohnsitz. Die Firma selbst behauptet jedoch weiterhin steif und fest, Software nur in Drittstaaten zu liefern und mit den Angriffen nichts zu tun zu haben.

Das LinkedIn-Profil des Firmengründers und Haupteigentümers der NSO Group, Omri Lavie spricht eigentlich für sich. Dieser Entrepreneur des Grauens weist sich als Einwohner von New York und Umgebung aus. Die Orchestra Group ist finanziell so eng mit der NSO Group verbunden, dass man von einer Firmentochter sprechen kann.

Eine einzige Coronavirus-App für ganz Israel

In Israel hat die NSO-Group ihre exzellenten Beziehungen zum Militär genützt, um an den Auftrag für den Geheimdienst Shin Bet zu gelangen. Lavie und Shalev Hulio, der CEO von NSO, hatten in der Vergangenheit auch kaum eine Gelegenheit ausgelassen, um ihre Vergangenheit bei der spezialisierten Überwachungstruppe „Unit 8200“ der israelischen Armee ins Rampenlicht zu rücken. Der aktuelle Auftrag kam aus dem israelischen Verteidigungsministerium.

Was da veranstaltet wird, hat allerdings überhaupt nichts mit den europäischen Coronavirus-Apps zu tun. Im Fall von Israel gibt es nur eine einzige App, das ist die NSO-Überwachungssoftware, die alle israelischen Mobіlfunknetze zu dieser Regierungs-App zusammenschaltet. Das bedeutet Vollzugriff auf sämtliche Metadaten für den Inlandsgeheimdienst, die NSO Group hat für deren automatische Analyse offenbar eine passende Big-Data-Engine programmieren lassen. Was sich technisch da genau abspielt und wie das metergenaue Tracing von körperlichen Nahkontakten mit den in Telekomnetzen vorhanden Metadatensätzen funktionieren soll, ist nicht bekannt. Der israelische Gesundheitsministerium hat jedenfalls den Verteidigungsminister aufgefordert, die Anwendung sofort zu beenden, da deren Daten unbrauchbar seien.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 26.04.2020