Dringende Warnung vor Hintertüren in Citrix-Systemen

Von Erich Moechel

Nach der gewaltigen Sicherheitslücke in Citrix-Einwahlsystemen („Shitrix“) zu Jahresbeginn kommen nun die Folgen an den Tag. Die deutschen Sicherheitsberater HiSolutions haben aktuell eine Reihe von Verschlüsselungsangriffen entdeckt, die über damals installierte Hintertüren geführt wurden. Betroffen sind große Firmen- und Behördennetze, die wie der elektronische Aktenverkehr der Republik (ELAK) über die Jahreswende wochenlang offengestanden waren.

Diese „VPN-Gateways“ wurden fast alle viel zu spät durch Software-Updates gesichert, gegen davor installierte Hintertüren hilft das aber nicht. Nur völlig neu aufgesetzte Systeme gelten als gesichert. Beim aktuellen Erpressungsangriff auf das Klinikum Düsseldorf, der einen Todesfall zur Folge hatte, waren die Angreifer über den Citrix-Gateway eingedrungen. (Mehr dazu weiter unten). Es ist davon auszugehen, dass auch hierzulande eine unbekannte Zahl an Hintertüren in den hunderten Citrix-Gateways großer Netze existieren.

public

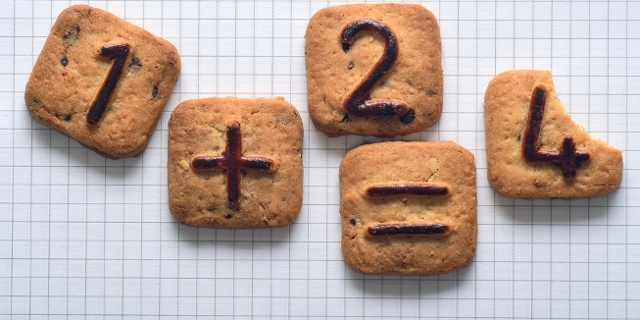

Diese ist eines der frühesten aufgefundenen Beispiele für Cron-Jobs, die illegal auf Citrix-Maschinen eingerichtet wurden. Cron-Jobs sind vorprogrammierte Routinen etwa zur Kontaktaufnahme mit einem bestimmten Server irgendwo im Netz. Dieser Screenshot wurde am selben Tag (von einem anderen Citrix-System) aufgenommen, als das ELAK abgeschaltet wurde. Die AG Krіtis, ein Nonprofit-Zusammenschluss deutscher Sicherheitsexperten, hatte bereits Anfang Jänner vor Angriffen auf die kritische Infrastruktur gewarnt

Dringende Empfehlungen an Citrix-Administratoren

Der Elektronische Aktenverkehr ELAK ging an einem Montagmorgen vom Netz, um gepatcht zu werden, mehr als drei Wochen nach dem Bekanntwerden der Lücke.

Laut HiSolutions verweisen die Spuren auf ordinäre Verschlüsselungserpresser, die Standard-Schadsoftware einsetzen, sobald sie einmal Zugang haben. Ihre Vorgehensweise ist alles andere als raffiniert, vielmehr werden bekannte Routinen abgearbeitet und Standardschadsoftware benutzt, von Netzerkundung bis hin zur Exfiltration und anschließenden Verschlüsselung der Daten. In den bekannt gewordenen Fällen hätten sich die Angreifer nicht einmal die Mühe gemacht eine „Proof of Concept“-Software aus dem Frühjahr umzuschreiben.

„Proof of Concept“ ist experimentelle Software, die demonstriert, wie eine ganz neu entdeckte Sicherheitslücke angegriffen werden kann. Daraus werden Konzepte zur Abwehr entwickelt, die veröffentlicht werden. Das ist die eine Seite, werden solche Abwehrkonzepte nicht veröffentlicht, sondern es wird daraus ein Produkt zum Angriff entwickelt wird, nennt sich das „Exploit“. „Aufgrund der aktuellen Angriffswellen“ werde „dringend empfohlen, Citrix NetScaler Systeme insbesondere auf mögliche neue Benutzer oder auffällige Netzwerkaktivitäten zu überprüfen“ heißt es von HiSolutions, „ein Blick in den Ordner /var/vpn/bookmark wird in jedem Fall empfohlen, da hier vom Angreifer eingeschleusten XML-Dateien zu finden sind.“

public

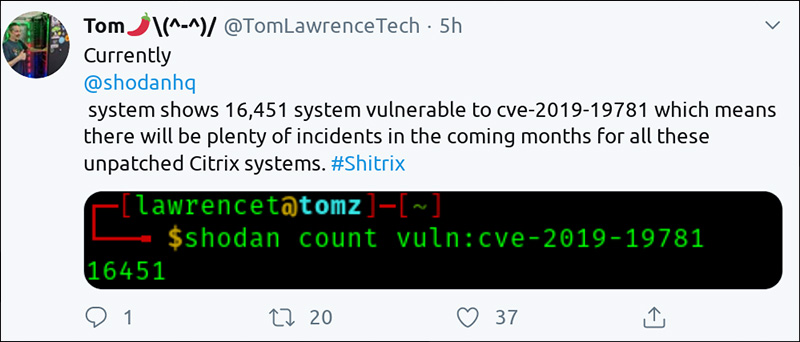

Ende Jänner waren weltweit noch immer mehr als 16.000 große Citrix-Installationen über die einschlägig spezialisierte Suchmaschine Shodan auffindbar. Die damals prophezeiten Entwicklungen entsprechen ziemlich genau der aktuellen Warnungen von HiSolutions, die eine Reihe von Empfehlungen ausgesprochen haben.

Ende Jänner war bereits eine große Zahl von untersuchten Citrix-Gateways mit allen möglichen Schadsoftwares unterschiedlicher Qualität verseucht.

„Malware as a Service“

„Mit großer Sicherheit sind diese Angreifer nicht mit jenen identisch, die im Winter diese Hintertüren installiert haben“, sagte Joe Pichlmayr von der Wiener Sicherheitsfirma Ikarus zu ORF.at. „Denn fertig eingerichtete Hintertüren, ebenso wie dazu passende Schadsoftware samt Angriffsinstruktionen sind typische Dienstleistungen, die auf dem schwarzen Markt massenhaft gehandelt werden. Die Internet-Ökonomie ist dort nämlich noch weit radikaler angekommen, als auf den legalen Märkten. Besonders in den letzten Jahren ist dieser Markt durch seine rasche Diversifizierung richtiggehend bunt geworden“, so Pichlmayr. Von „Malware as a Service“ über gezielte DDOS-Attacken auf „Websites ihrer Wahl“ bis hin zu Firmengeheimnissen aus der Hochfinanz, die bei einem Angriff erbeutet worden waren, gebe es da alles zu kaufen, was das kriminelle Herz begehre sagt Pichlmayr. Dass bis jetzt „nur“ Kriminelle der Mittelklasse beim Ausnützen der Sicherheitslücke beobachtet wurden, sei per se noch keine gute Nachricht.

Joe Pichlmayr

Joe Pichlmayr ist Geschäftsführer der österreichischen Sicherheitsfirma Ikarus, die 1993 mit einem eigenen Anti-Virenscanner startete.

„Auf diesem bunten Markt, auf dem sogar von den allerdümmsten Angreifern noch Geld gemacht wird, sind noch weit potentere Player aktiv.“ Und deren Hintertüren sind weitaus schwerer zu entdecken, denn damit ist die kriminelle Oberklasse gemeint, die etwa den Finanzsektor angreift sowie staatliche Akteure. Angriffe über diese Sicherheitslücke gehören zudem seit Monaten zum Standardrepertoire staatlicher Akteure aus China und dem Iran. Die nordkoreanische Lazarus-Group verfügt seit Jahren über eine Spezialeinheit, die dem notorisch devisenschwachen Land schon hunderte Millionen Dollar eingebracht hat. Diese als „Bluenoroff“ bekannte Truppe hatte erst reihenweise Bitcoin-Börsen ausgeplündert und sich dann auf Ransomware-Erpressung spezialisiert.

Was an der Uniklinik Düsseldorf passierte

In der Nacht zum 11.September waren die Informationssysteme der Uni-Klinik Düsseldorf teilweise ausgefallen, vor allem die VPN-Gateways zu den angeschlossenen Laboren funktionierten nicht mehr. „Die Sicherheitslücke befand sich in einer marktüblichen und weltweit verbreiteten kommerziellen Zusatzsoftware. Bis zur endgültigen Schließung dieser Lücke durch die Softwarefirma war ein ausreichendes Zeitfenster gegeben, um in die Systeme einzudringen“, hieß es seitens des Universitätsklinikums Düsseldorf dazu. Tatsächlich hatte sich Citrix mit diesem kritischen Software-Update ziemlich viel Zeit gelassen, ein Provisorium wurde allerdings sehr rasch zur Verfügung gestellt. Davon findet sich freilich nichts in der offiziellen Erklärung des Klinikums. Klar ist allerdings auch, dass die Systeme danach auch nicht neu aufgesetzt wurden.

Wie einst die Botnets, so boomt jetzt die Branche der Verschlüsselungserpresser. Die Schäden durch Produktionsausfälle übersteigen die verlangten Lösegelder meist um ein Vielfaches.

Auch dieser Fall trägt nicht die Handschrift hochprofessioneller Akteure. Die Täter waren nämlich überzeugt, dass sie eine Universität überfallen hatten, das hinterlassene Erpresserschreiben richtete sich an die Heinrich-Heine-Universität Düsseldorf. Als sie erreicht werden konnten und erfuhren, dass sie hier das größte Notfallkrankenhaus weit und breit erwischt hatten, stellten sie die Schlüssel zur Verfügung und verschwanden. Der Ausfall der VPN-Gateways hatte allerdings fatale Folgen. Da die Klinik keine neuen Fälle mehr annehmen konnte, musste sie großräumig umfahren werden. In Folge starb eine Patientin auf dem Weg in ein entferntes Krankenhaus, die Staatsanwaltschaft ermittelt seitdem.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 20.09.2020