Wie Online-Werbung den Datenschutz in Browsern austrickst

Von Erich Moechel

Die Datenschutzgrundverordnung und in Folge die Blockade von Drittanbieter-Cookies in Safari, Firefox und anderen Browsern schränkt das Tracking durch Datenhändler deutlich ein. Um auch weiterhin an genügend geldwerte Interessens- Verhaltensdaten zu kommen, greifen Teile der Datenhandelsbranche zu technischen Methoden, die man bis dato nur von Phishing-Kriminellen kennt.

Eine neue Studie belegt, wie Sicherheits- und Datenschutzeinstellungen der Browser und damit die Zustimmung des Benutzers durch Teile der Online-Werbenetzwerke technisch umgangen werden. Ein an sich nützliches Feature des Domain-Name-Systems wird dazu missbraucht, den Datenabgriff zu verschleiern. Für Lukasz Olejnik, Mitautor der Studie, „ist damit ein neuer Tiefpunkt erreicht“.

CNAME-Tracking

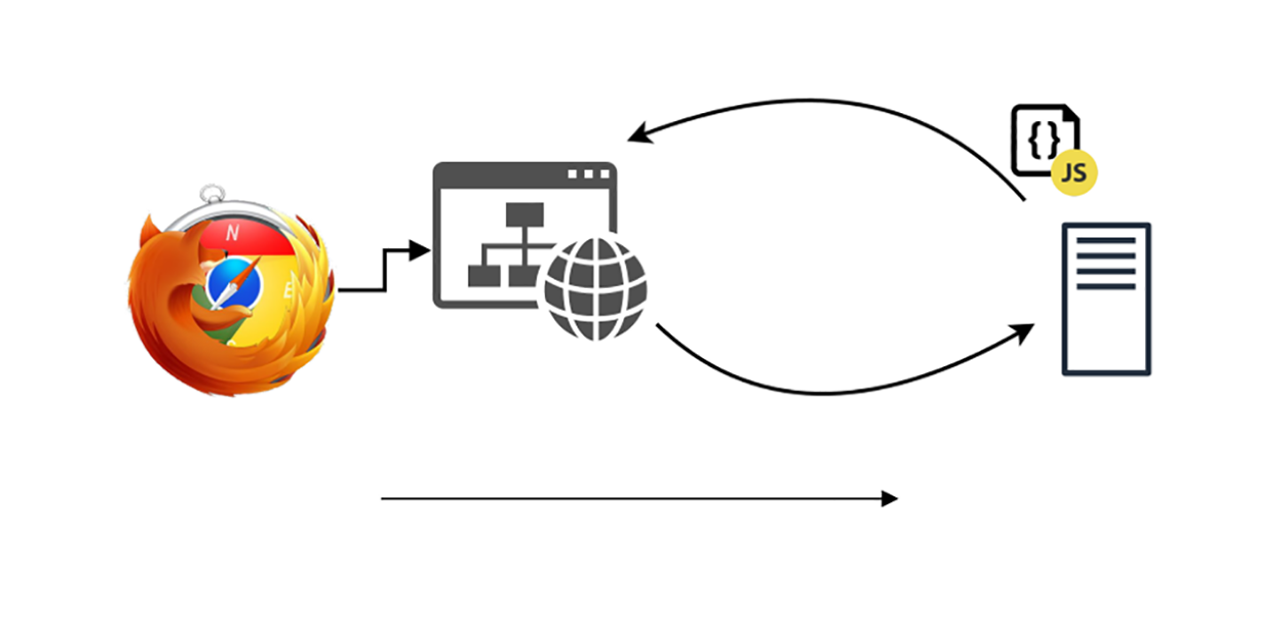

Diese Grafik aus der Studie The CNAME of the Game: Large-scale Analysis of DNS-based Tracking Evasionzeigt, wie diese Masche funktioniert. Die Studie wurde für das Journal Proceedings on Privacy Enhancing Technologies erstellt.

Seit vier Jahren blockiert der EU-Ministerrat die E-Privacy-Verordnung, die solchen Tricksereien einen Riegel vorschieben würde

Wie die Masche funktioniert

Das Domain Name System (DNS) erlaubt über die Option CNAME eine Sub-Domain - hier track.example.com - der ursprünglichen Domain example.com als Alias über eine beliebige Dritt-Domain - hier x.tracker.com zu mappen. Für den Browser des Benutzers sehen Cookies von x.tracker.com dadurch nicht wie Cookies eines Dritten, sondern wie „first party“-Cookies der Original-Domain example.com aus und werden auch als solche behandelt, also nicht geblockt.

Mit dieser Instrumentalisierung einer durchwegs nützlichen und per se harmlosen Funktion des DNS-Systems werden nicht nur die Sicherheitsmechanismen von Safari (Apple), Firefox (Mozilla) oder Edge (Microsoft) ausgehebelt. Es wird die Datenschutzgrundverordnung unterlaufen, die eine Zustimmung des Benutzers zu jeder Datenweitergabe voraussetzt. Dem Browser wird vom Betreiber einer solchermaßen konfigurierten Website eine saubere tracking-freie Website vorgespiegelt, während hinter den Protokollen über die CNAME-Masche das Tracking läuft.

Wie sich die Methoden gleichen

Getäuscht werden letztlich die Benutzer, deren Browser sich nicht gemäß seinen Datenschutzeinstellungungen verhält. Im wirklichen, analogen Leben gibt es für eine solche Vorgangsweise den Begriff „arglistige Täuschung“ und der kommt meist im Umfeld von Betrug daher. Die weitaus beliebteste Masche bei Phishing-Betrügern sind bekanntlich ebenfalls Tricksereien mit Domainnamen und irreführenden Subdomains, um den Benutzern einen Sachverhalt vorzuspiegeln, der nicht den tatsächlichen Abläufen entspricht. Im Fall des CNAME-Tricks sind die Protagonisten jedoch legale Firmen aus der Werbevermarktungsbranche, die auf diese Art Daten sammmeln, um daraus Verhaltens- und Interessensprofile zu generieren.

CNAME-Tracking

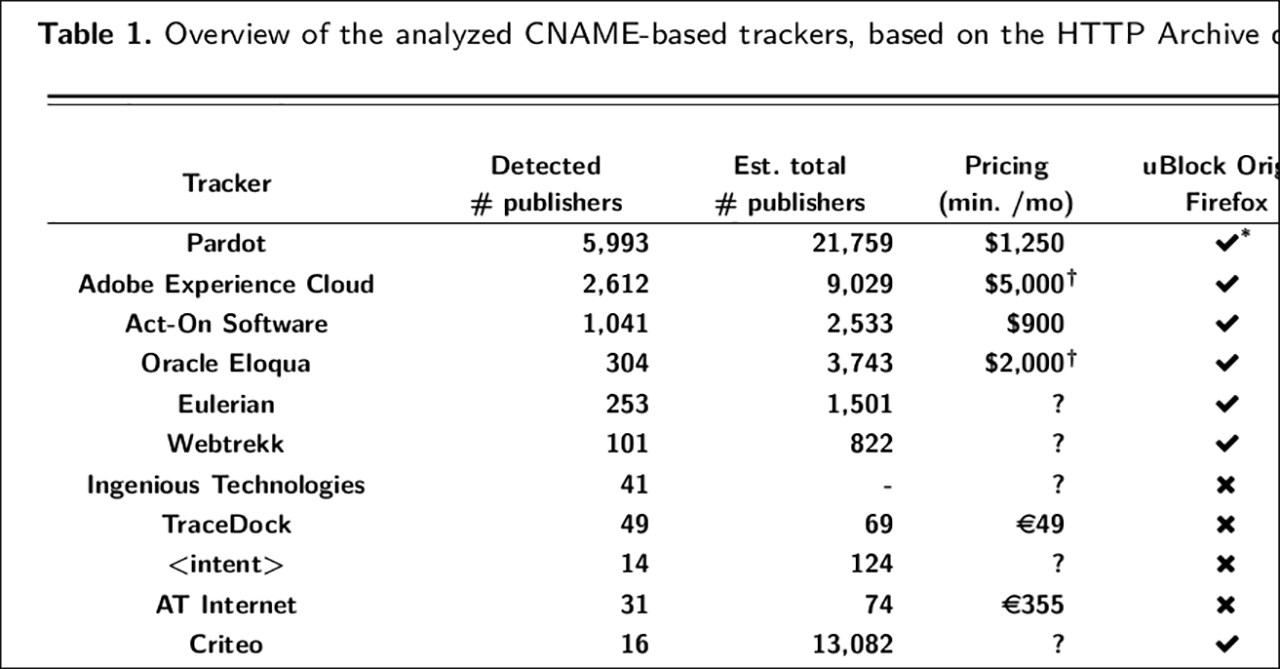

Ganz links sind die Tracker der Werbenetze aufgelistet, die nächste Reihe zeigt auf wievielen Websites (publishers) die Methode der CNAME-Verschleierung nachgewiesen wurde. In der nächsten Spalte wird die Gesamtzahl solcher Tracker hochgerechnet, aus Spalte vier geht hervor, dass dieser Service nicht eben billig ist. Die Ergebnisse der CNAME-Studie in einer Zusammenfassung

Warum Google keine Eile hat

Unter der kroatischen Ratspräsidentschaft kam die zentrale Forderung der Datenhandelslobby in die E-Privacy-Verordnung.

Etwa jede zehnte der 10.000 verkehrsstärksten Websites greift bereits zu solch dubiosen Methoden, mit steigender Tendenz. Diese Zuwachsraten lassen sich deshalb bestimmen, weil sich die Untersuchung des internationalen Forscherteams über beinahe zwei Jahre erstreckt. Gearbeitet wurde in erster Linie mit automatisierten Abrufmechanismen, die speziell auf die CNAME-Masche zugeschnitten waren. Inzwischen ziehen auch die Browser-Hersteller nach, allerdings nicht alle.

Google, dessen Chrome-Browser mit etwa 60 Prozent Marktanteil haushoch führt, blockt derzeit noch nicht einmal die Cookies von Drittanbietern und hat es auch nicht eilig, dieses Feature einzuführen. Die Rede ist von irgendwann im Jahr 2022, denn der Konzern beschränkt sich nicht darauf, die Fülle an personenbezogenen Daten zu vermarkten, die laufend über sein Suchimperium anfallen. Über die Tochterfirma Doubleclick mischt Google auch im freien Datenhandel über so gut wie alle Websites mit, die Werbung anbieten.

IAB Europe

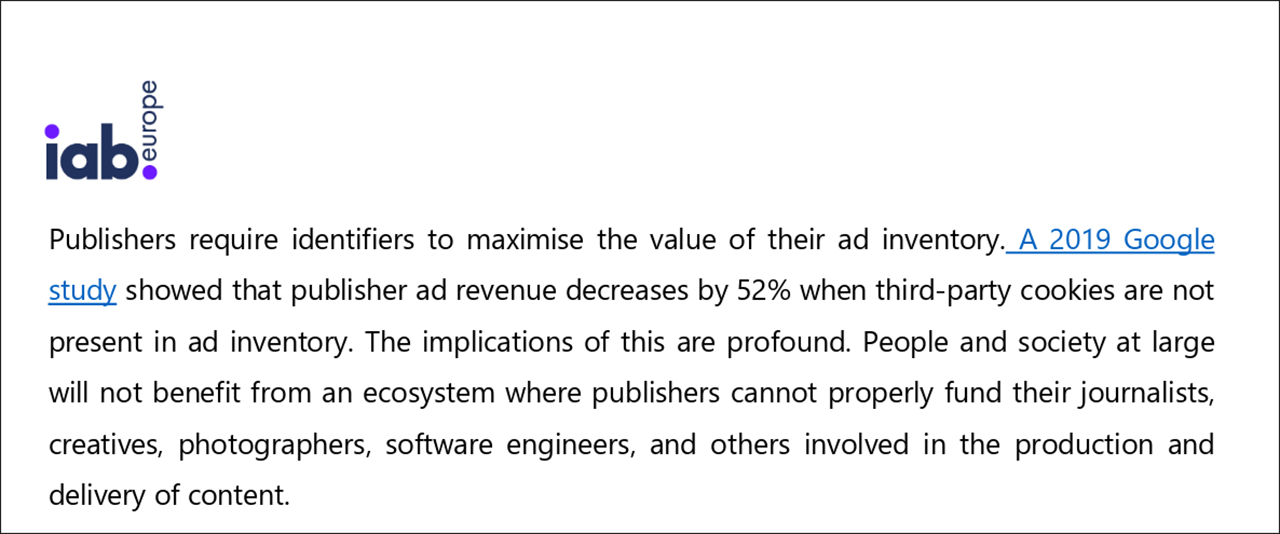

Cookies von Drittanbietern machen laut IAB mehr als die Hälfte der Online-Werbeumsätze aus. Die Frage ist dabei nur, wieviel von diesen Umsätzen tatsächlich bei den Content-Produzenten - also den Medien - verbleiben und wieviel davon an die vielen Vermarktungsfirmen gehen, die dafür eingebunden werden müssen. Das Interactive Advertising Bureau (IAB) ist die Interessensvertretung der globalen Werbevermarkter im Internet, das diese Studie zum Thema verfasst hat: Guide to the Post Third-Party Cookie Era .

Sicherheitslücken als Draufgabe

Im Sommer 2017 startete die erste Großkampagne von Medien- und Werbekonzernen für freien Handel mit personenbezogenen Metadaten, ohne das den Nutzern mitzuteilen.

Die eigentliche schlechte Nachricht dabei ist, dass durch solche Methoden nicht nur der Datenschutz, sondern auch die Datensicherheit ausgehebelt wird. Laut Studie eröffnet die CNAME-Masche zwei Angriffsmöglichkeiten auf die Benutzer, genannt „session fixation“ und „cross-site-scripting“, die ebenfalls von Phishing-Kriminellen seit Jahren bekannt sind. Darüber wird versucht, Passwörter abzufangen und Online-Zahlungen umzuleiten. Dazu kommen serienweise Datenlecks, die erst durch die Methode der CNAME-Verschleierung entstanden sind. Von insgesamt 35.000 solchen Cookie-Leaks auf über 7.000 Websites erwies sich eine haushohe Mehrheit (31.000) als Cookies, die von Drittparteien auf der Original-Domain gesetzt worden waren. Alle so identifizierten Cookies enthielten personenbezogene Informationen wie etwa E-Mail-Adressen aber auch volle Namen, Geodaten und sogar Authentifizierungs-Cookies für Tracker von Dritten.

Eine Anfrage dazu läuft

In Folge wurde eine Anfrage an die Österreich-Niederlassung des IAB gerichtet, wie die Interessensvertretung der Online-Werbeindustrie zu derlei Praktiken steht und ob diese womöglich auch empfohlen werden. Die Antwort erscheint im Folgeartikel, der auch eine zweite, aktuelle Studie zu den Praktiken der Werbeindustrie im Netz zum Inhalt haben wird.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 28.02.2021