„Alarmstufe Rot“ bei Ransomware-Angriffen

Von Erich Moechel

In Deutschland herrsche mittlerweile „Alarmstufe Rot“, was Ransomware-Angriffe betreffe, befand Arne Schönbohm, Präsident der deutschen IT-Sicherheitsbehörde BSI am Donnerstag. Aktuell wird jede Woche die IT mindestens einer deutschen Stadtverwaltung oder Kreisbehörde durch Verschlüsselungserpresser lahmgelegt.

Vor einer Woche hatte US-Präsident Joe Biden einen Video-Gipfel hochrangiger Strafverfolger aus 30 Staaten zum koordinierten Vorgehen gegen Ransomware einberufen. Nahezu gleichzeitig wurden die Server des gefürchteten REvil-Syndikats im Darknet durch westliche Geheimdienste angegriffen und ausgeschaltet. Es ist inzwischen kaum noch zu übersehen, dass es eine Art Symbiose zwischen bestimmten staatlichen Akteuren und Cyberkriminellen der Oberklasse gibt.

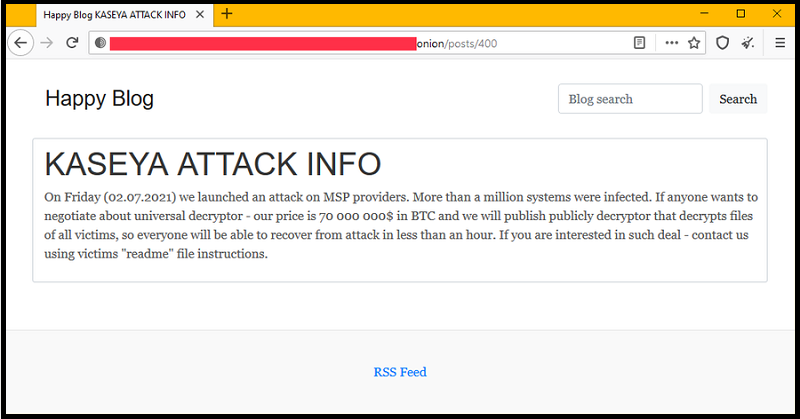

Kaseya

Über diese „Happy Blog“ genannte Website im Darknet hatte die REvil-Gruppe, die seit 2019 die IT von Firmen und Behörden in großem Stil mit Schadsoftware verseucht mit ihren „Kunden“ kommuniziert. Im Insert geht es um ein weit verbreitetes Softwarepaket des Herstellers Kaseya für Abrechnungszwecke, das für Webshops und Kassensysteme genutzt wird. REvil hatte die Firma mit Schadsoftware infiltriert um in Folge deren Kunden anzugreifen.

Ransomware as a Service

Anfang Juli hatte der Kommandant der französischen Cyberabwehr in den Raum gestellt, dass hinter der jüngsten Welle von Verschlüsselungsattacken auch staatlich-militärische Interessen stehen.

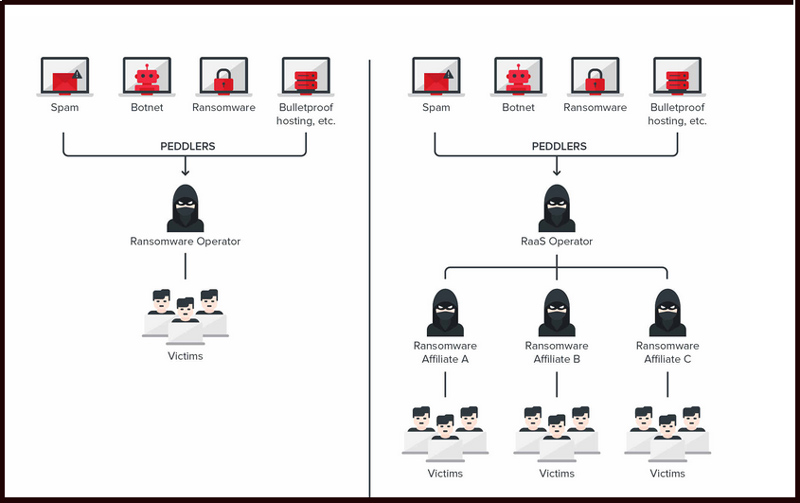

Am Freitag hatte ein Bericht der Nachrichtagentur Reuters bestätigt, was in der Sicherheitsbranche längst kursierte, dass nach der Emotet-Gang nun mit der REvil-Gruppe ein zweites führendes Syndikat von Strafverfolgern bzw. Geheimdiensten ausgeschaltet wird. Deren Geschäftsmodell nennt sich „Ransomware as a Service“, und dieser Cloud-Service beinhaltet die Bereitstellung von Schadsoftware samt Infrastruktur wie Command-Control-Server bis hin zum Support beim Exfiltrieren der digitalen Lösegelder. Diese Cloud-Services werden an andere Kriminelle vermietet bzw. werden dafür Prozentanteile der erpressten Gelder einkassiert.

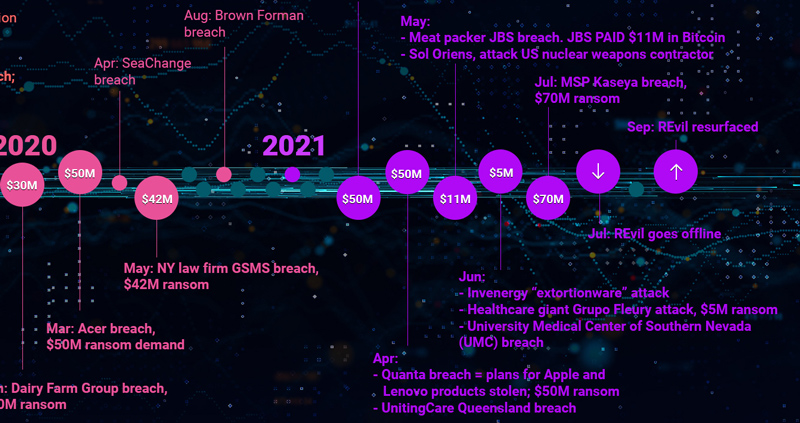

REvil war nach dem spektakulären Angriff über die Kaseya-Software auf die Kassensysteme der schwedischen Supermarktkette COOP im Juni auf Tauchstation gegangen. Dieser Angriff hatte die Grundversorgung mit Lebensmitteln in weiten Teilen Schwedens tagelang lahmgelegt und ein gewaltiges internationales Echo ausgelöst. Im Mai hatte das REvil-Syndikat die Benzinversorgung der US-Ostküste in Teilen gekappt, indem die Abrechnungssysteme der Colonial Pipeline gezielt angegriffen und verschlüsselt wurden. In Folge kam es an den Tankstellen im gesamten Osten der USA zwei Wochen lang zu schweren Versorgungsproblemen.

trend_micro

Diese Grafik des Sicherheitsunternehmens Trend Micro zeigt linkerhand das herkömmliche Modell der Kriminellen. Rechts ist dasselbe in „modern“, nämlichen einen Operator, der ein Cloud-Service für andere Kriminelle betreibt. Seine Erlöse resultieren aus den vergebenen „Lizenzen“, also nicht direkt aus den einzelnen Angriffen. Vom Diagramm her ist es von legalen Cloud-Services kaum zu unterscheiden.

Die Vorteile der Cloud für Kriminelle

Dazu in ORF.at

US-Präsident Biden lässt die Geheimdienste mittlerweile untersuchen, ob etwa die russische Regierung hinter den Verschlüsselungserpressern steckt.

Die fortgeschrittene Arbeitsteilung auf diesem Schwarzmarkt kommt Cyberangreifern im Staatsauftrag sehr gelegen. Infrastruktur und Software werden vom Betreiber der Cloud-Plattform für Kriminelle gestellt, damit ist die wichtigste Analysemethode von Sicherheitsforschern und Behörden schon einmal schachmatt gesetzt. Staatliche Cyberakteure werden bis jetzt in erster Linie ja über die eingesetzten Softwares, Programmier- und Angriffsmethoden von Sicherheitsforschern und Geheimdiensten identifiziert und in Folge getrackt. Wenn die Schadsoftware hingegen von Kriminellen geleast wird, ist einen solche Spurensuche unmöglich.

Auch die zweite wichtige Analysemethode, nämlich anhand der ausgewählten Ziele Rückschlüsse auf die Angreifer zu ziehen, wird durch das arbeitsteilige Modell um vieles schwieriger. Wenn nämlich ein Dutzend kriminelle Gruppen gleichzeitig mit derselben Schadsoftware eine Sicherheitslücke in Webservern oder Datenbankanbindungen ausnützen, wird ein weiterer Player in dieser Malware-Kakofonie kaum auffallen. Und schon gar nicht, dass diesen Angreifer andere Motive leiten, weil er ganz andere Ziele verfolgt, als eine Handvoll Bitcoins abzugreifen. In diesem Fall zielten die Angriffe auf die kritische Infrastruktur.

Bitdefender_REvil

Hier sieht man den Aufstieg des REvil-Syndikats, das die „GrandCrab“-Gruppe (rosa, links) als oberste Bedrohung 2021 ablöste. GrandCrab hatte schon Anfang 2020 angekündigt, sich nach einem Rekord-Umsatz „vom Markt zurückzuziehen“. Teile der Sicherheitsforschung wie das Sicherheitsunternehmen Bitdefender gehen davon aus, dass es weitgehende personelle Kontinuitäten zwischen diesen beiden Gruppen gibt.

Nach Rückkehr von der Tauchstation versenkt

Mit dem Überfall auf den weltweiten Finanzdienstleister Travelex, der das Unternehmen in den Bankrott führte, hatte REvil zum Jahresende 2019 seinen Einstand gegeben.

Und noch ein dritter, solcher Angriff auf kritische Infrastrukturen wurde während der Frühjahrswelle von Verschlüsselungsattacken über die REvil-Plattform durchgeführt. Mit JBS hatte es einen der größten Fleischversorger der USA erwischt, die Folge waren Lieferengpässe und leere Regale in den Supermärkten. Die Angreifer waren volle vier Monate in den Systemen des Schlachthausbetreibers, drei Monate lang wurden unbemerkt Daten abgezogen, im Juni hatten sie dann zugeschlagen und - wieder über ein Abrechnungssystem - die Schlachtbetriebe lahmgelegt.

Nach diesen Coups, die alle Schlagzeilen machten, ging REvil über den Sommer auf Tauchstation. In dieser Zeit wurde ihr Command-Control-Netzwerk zumindest großteils, jedenfalls aber mitsamt den Schlüsseln übernommen. Laut Reuters waren daran das FBI, das Cyberkommando der US-Streitkräfte, der Secret Service und befreundete Staaten beteiligt. Der Verweis auf den in den US-Botschaften weltweit tätigen Secret Service und befreundete Staaten zeigt, dass in mehreren Ländern gleichzeitig zugegriffen wurde.

Vorläufiges Fazit

Das war der zweite große Aktion gegen eines der großen Syndikate des Jahres 2021. Im Jänner hatte eine Allianz aus Europol, dem deutschen BKA und anderen Strafverfolgern unter Mitwirkung von Geheimdiensten aus Europa und den USA die Infrastruktur des ebenso gefürchteten Emotet-Syndikats zerschlagen. Diese Gruppe hatte sozusagen Pionierarbeit geleistet und den ersten globalen Cloud-Service für Verschlüsselungserpresser eingerichtet. 2019 hatte Emotet die gesamte Gerichtsbarkeit der deutschen Hauptstadt lahmgelegt. Im Recherchezeitraum dieses Artikels wurden die IT-Systeme der deutschen Städte Witten, Wismar und zuletzt Schwerin von vorerst noch unbekannten Erpressergruppen lahmgelegt.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 24.10.2021