NSA jetzt hinter Ransomware-Syndikaten her

Von Erich Moechel

Mindestens zwei der spektakulären Überfälle mit Verschlüsselungssoftware im Frühsommer werden von den USA offenbar nicht als kriminelle, sondern als staatliche Angriffe eingestuft. Am Donnerstag hatte das US-Außenministerium eine Belohnung von zehn Millionen Dollar auf die Saboteure der Colonial Pipeline ausgesetzt. Eine Spur dieses kriminellen Syndikats führt sogar nach Österreich.

Am Mittwoch hatte NSA-Direktor Paul Nakasone die Involvierung der NSA bei den jüngsten Schlägen gegen zwei der gefährlichsten Syndikate bestätigt. Aus der Fülle der dabei bekanntgewordenen Informationen lässt sich rekonstruieren, wie staatliche russische Akteure die kriminelle Szene für ihre Zwecke benutzen und vermeintliche Erpressung tatsächlich Sabotage ist.

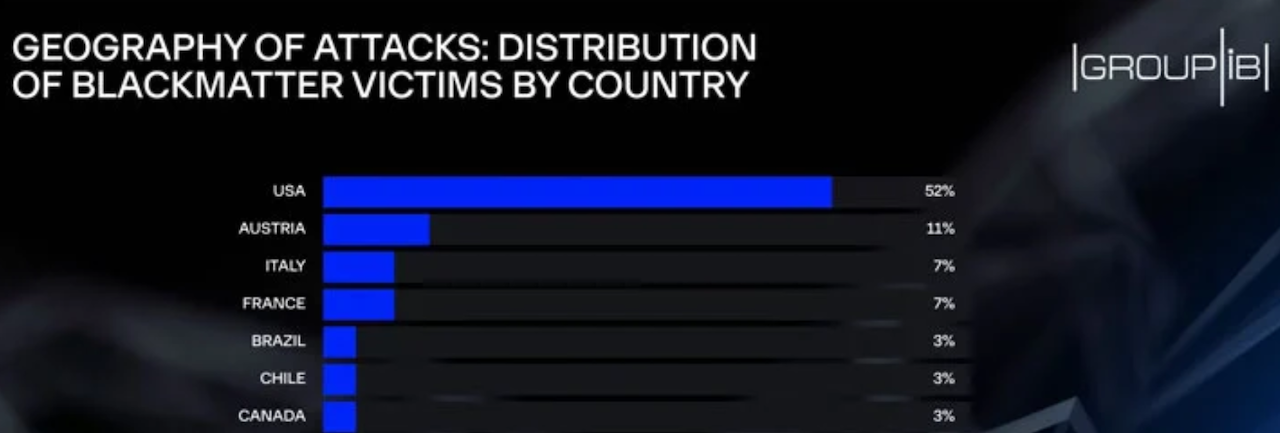

Group IB

In den drei Monaten seiner Existenz hatte das Blackmatter-Syndikat vor allem US-Firmen und Verwaltungsorgane angegriffen. An zweiter Stelle steht überraschend das kleine Österreich, das bis dahin von solchen Fischzügen weitgehend verschont geblieben war. Die Statistik stammt aus der umfangreichen Analyse der Sicherheitsforscher Group IB(blog.group-ib.com, die weiter unten abgehandelt wird.

Blackmatter in Oberösterreich

Zuletzt hatten ausgerechnet Russland und China eine neue UN-Konvention gegen Cybercrime gestartet, bei der diese beiden Staaten federführend sind.

Am selben Tag, als NSA-Direktor Nakasone weitere Schläge gegen die Ransomware-Szene in den Raum stellte, gab eine neuer Cloud-Service namens „Blackmatter“ im Darknet die Einstellung seiner Dienstleistungen für Kriminelle bekannt. Blackmatter war erst im Juli aufgetaucht, Anfang September wurde eine derzeit noch unbekannte Gruppe von Kriminellen auch in Österreich aktiv. Diese Gruppe hatte einen IT-Dienstleister aus Oberösterreich und in Folge dessen Kunden mit der Schadsoftware von Blackmatter angegriffen und deren Netze verschlüsselt.

Es ist das für diese Branche typische, arbeitsteilige Geschäftsmodell. Eine Gruppe Krimineller lizensiert die einschlägigen Services eines Anbieters wie Blackmatter, nämlich ein Schadsoftwarepaket, eine Liste lohnender Ziele und wohl auch die Konten in Bitcoin, Ethereum oder Monero zum Abkassieren des Lösegelds. Und darunter war in diesem Fall eben auch dieser IT-Dienstleister aus Oberösterreich. Das ist das mittlerweile etablierte Modell der Kriminellen, das für die aktuelle Verschlüsselungspandemie verantwortlich ist. Was aber hat dies nun mit NSA-General Nakasone und dem ausgesetzten Rekordkopfgeld zu tun?

FBI Dark Side

Das Fahndungsplakt stammt vom FBI, die zehn Millіonen hat das US-Außenministerium ausgeschrieben

Was die NSA auf den Plan rief

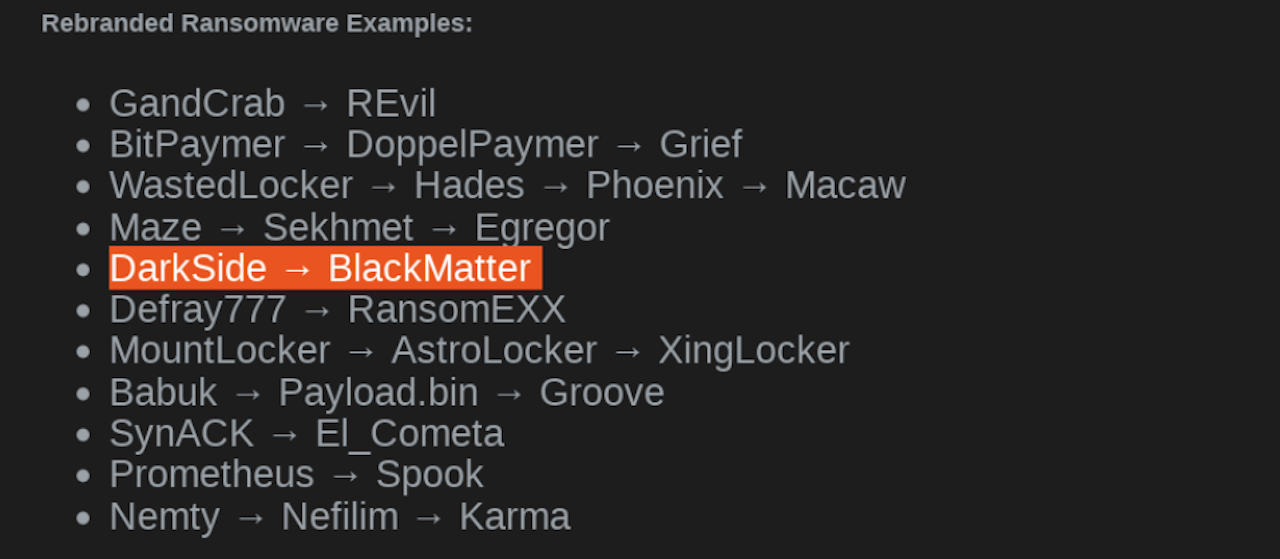

Dieses scheinbar neue Syndikat ist offenbar nicht neu. Von den Methoden und Programmierroutinen weist die von Blackmatter eingesetzte Schadsoftware so viele Parallelen zu zwei anderen Schadsoftwares auf, dass eine ausführliche Analyse der IT-Sicherheitsfirma Group IB zum Ergebnis kommt, ein- und dieselbe Gruppe von Programmierern stehe hinter allen drei Syndikaten. Obendrein waren wenige Wochen vor dem Erscheinen von Blackmatter in der Szene zwei der aktivsten und gefährlichsten Syndikate, nämlich DarkSide und REvil plötzlich abgetaucht.

Und das mit gutem Grund, denn diese Gruppen waren kurz davor durch Angriffe aufgefallen, die kritische Infrastrukturen schwer beeinträchtigt hatten. Unbekannte „Kunden“ von DarkSide hatten die Betreiberfirma der Colonial Pipeline überfallen, die fast die Hälfte des Benzins für die Ostküste der USA transportiert. Die Folge waren wochenlange Benzinknappheit an den Tankstellen entlang der Ostküste. Das war das offenbare Ziel dieser „Kunden“, denn Kriminelle sind alleine hinter den Lösegeldern her und meiden deshalb Ziele, die allzuviel öffentliche Aufmerksamkeit anziehen.

BushidoToken

Ein weiterer Sicherheitsforscher namens Will Thomas gibt in seinem Blog tiefe Einblicke in die aktuellen Vorgänge in der Ransomware-Szene. Thomas war schon davor aufgefallen, dass sich die Gruppe hinter der DarkSide-Ransomware einfach mit neuer Schadsoftware als Blackmatter rebranded hat.

Wie aus Erpressung plötzlich Sabotage wird

Wie das REvil-Syndikat nach dem Wiederauftauchen aus der Versenkung von US Cybercom und internationalen Strafverfolgern überrumpelt und seine Infrastruktur versenkt wurde.

Und dieser Angriff wird von den USA offensichtlich als militärische Attacke auf die kritische Infrastruktur eingestuft. Das Kopfgeld von zehn Millionen entspricht in der Höhe genau den Prämien, die in den letzten Jahren davor bereits auf staatliche Akteure aus China und Russland ausgesetzt worden waren. Diese Prämie wird auch nicht von der US-Justiz, sondern vom State Department, also dem US-Außenministerium für Hinweise auf die Identitäten der Angreifer vergeben.

Das REvil-Syndikat wiederum hatte im Mai mit JBS den größten Schlachthofkonzern der USA und dann große Teile der größten schwedischen Supermarktkette Coop lahmgelegt. Die Folge waren in beiden Fällen schwere Versorgungsprobleme bei Grundnahrungsmitteln, im Oktober erfolgte dann der Gegenschlag. Als die Akteure von REvil ihre Infrastruktur reaktivieren wollten, war die bereits gekapert und zwar unter maßgeblicher Beteiligung des US Cyber Command, das NSA-Direktor Paul Nakasone untersteht. Auch hier kam also eine militärische Antwort auf eine Aktion, die erst einem kriminellen Akt zum Verwechseln ähnelte, sich aber dann als Sabotage herausstellte.

Europol Schweiz

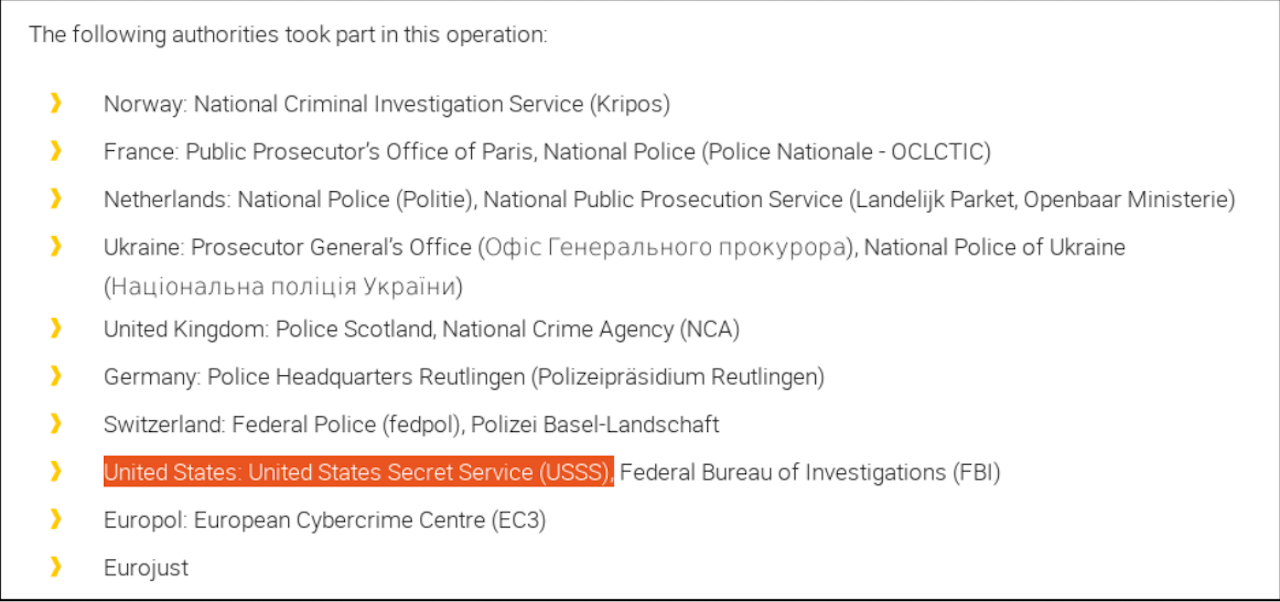

Die an der konzertierten Aktion beteiligten Polizeibehörden hatten davor schon selbst Ermittlungen aufgenommen. Unter den in dieser von Europol veröffentlichten Liste aufgezählten Behörden, sticht die hier hervorgehobene Organisation allerdings hervor (siehe unten).

Anfang Juli hatte der Kommandant der französischen Cyberabwehr in den Raum gestellt, dass hinter der jüngsten Ransomware-Welle auch staatlich-militärische Interessen stehen.

Die aktuellen Infrastrukturen dieser Syndikate, wie etwa Command-Control-Server, Darknet-Websites zur Kommunikation mit den Erpressten oder Krypto-Wallets etc. sind zwar zerschlagen, aber die Serviceanbieter selbst sind allesamt auf freien Füßen. Im Gegensatz zu einem ihrer größten Kunden. Am 29. Oktober hat Europol 12 Verhaftungen in der Schweiz und in der Ukraine bekanntgegeben, fünf Luxusautos wurden sichergestellt. Der Bande werden sagenhafte 1.800 Verschlüsselungsangriffe mit Schwerpunkt auf große Unternehmen in 71 Ländern vorgeworfen, vor allem aber Angriffe auf nicht näher spezifizierte kritische Infrastrukturen.

Und auch bei diesem Großzugriff europäischer Strafverfolger aus mehreren EU-Staaten war eine Abteilung der NSA beteiligt, nämlich der US Secret Service. Der ist in den US-Botschaften weltweit für Personenschutz, aber auch zur Spionageabwehr und technisch zuständig für den Betrieb der lokalen Mobilfunk-Überwachungsanlagen wie jene in diesem „Wartungshäuschen“ am Dach des EY-Tower in 1220 Wien. Es ist naheliegend, was in diesem Fall die spezielle Rolle des Secret Service war, nämlich als „Liaison Officers“ vor Ort den Informationsfluss zur NSA und zurück sicherzustellen.

Vorläufiges Fazit

Es ist das erste Mal, dass die NSA ganz offiziell angekündigt gegen Cyberkriminelle vorgeht. Damit erhält nicht nur der Kampf gegen die Erpressungspandemie eine neue Qualität. Zugleich ist es ein Signal an Russland, das an Deutlichkeit nichts wünschen übrig und weitere Gegenschläge erwarten lässt.

Hier ist der RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. bitte über dieses Formular verschlüsselt beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 07.11.2021