„Bundestrojaner 2.0“ mit neuen technischen Widersprüchen

Von Erich Moechel

Wie ein Vergleich des aktuellen Entwurfs der Bundesregierung mit der im Sommer gescheiterten Trojanerregelung zeigt, wurde der damalige Gesetzestext bis auf eine neue Passage unverändert übernommen. Die Delikthöhe für den Einsatz von Trojanern wurde dabei von fünf auf zehn Jahre angehoben, von Datenschützern wurde das begrüßt. Ob diese Regelung auch so bleibt, ist allerdings fraglich, denn nach drei Jahren wird das Gesetz evaluiert.

Titelbild: flickr.com/antivigilancia - CC BY SA 2-0

Mit demselben Grenzwert von zehn Jahren hatte auch die Trojanerregelung in Deutschland 2010 angefangen, zuletzt wurde sie 2017 bis auf Bagatelldelikte ausgeweitet. Auch inhaltlich folgt die österreichische Regelung noch immer eins zu eins der deutschen, die im Cloud-Zeitaler zunehmend anachronistisch und faktenwidrig ist. De facto wird die Kommunikationsüberwachung damit auf Speichermedien ausgeweitet, obwohl das bestritten wird.

public domain

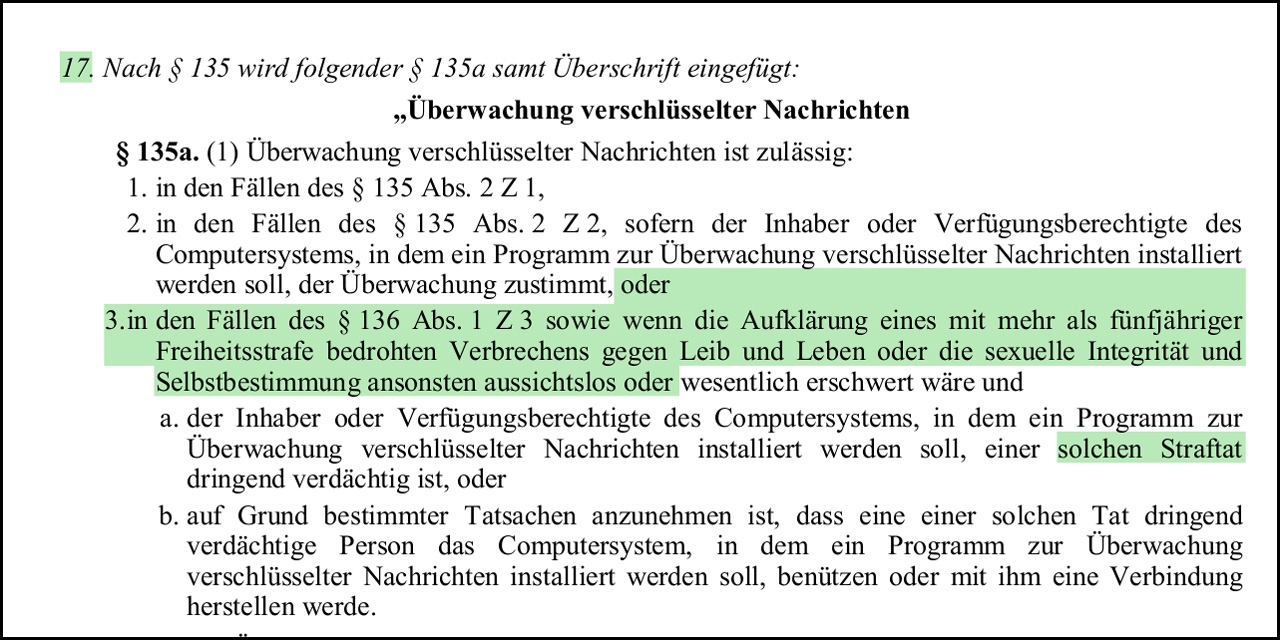

Die grün markierte Passage wurde neu in den § 135.a der Strafprozessordnung eingefügt. Die Markierung stammt von Epicenter.works. Hier ist der Paragraf im Volltext

„Ändert nichts an der grundsätzlichen Problematik“

Die gesetzlichen Schwelle für den Einsatz des „Bundestrojaners“ nun höher anzusetzen sei grundsätzlich zu begrüßen, sagte die Juristin Angelika Adensamer von Epicenter Works zu ORF.at.

Angelika Adensamer

Das ändere aber nichts an der grundsätzlichen Problematik, dass jeder Trojanereinsatz auf der Allgemeinheit unbekannten und deshalb gefährlichen Sicherheitslücken basiert. Solange diese Lücken nicht öffentlich bekannt sind, können sie auch von Kriminellen beliebig ausgenützt werden. Polizei und Kriminelle haben also in diesem Fall völlig gleichlaufende Interessen, von den Geheimdiensten ganz abgesehen.

Die Erläuterungen zu diesem neuen Gesetzestext sind ein simpler Remix der Erläuterungen zum Erstentwurf, der Text beruft sich auch wieder auf die von Ex-Justizminister Brandstetter einberufene Expertengruppe. Für die Juristin Adensamer sind die Erläuterungen deshalb „äußerst konfus“, weil der Begriff „Überwachung von Nachrichten“ nur von einer natürlichen Person übermittelte Daten umfassen soll. „Zum anderen wird aber festgehalten, dass alle Übertragungsvorgänge in eine Cloud" auch als Kommunikationsdaten gelten sollen“.

Der im Sommer gescheiterte Gesetzesentwurf der großen Koalition zur Trojanerüberwachung in Österreich war viel weitreichender als angekündigt

Am Beispiel der Cloud von Microsoft

Cloud-Übertragungsvorgänge, erfolgten aber häufig „automatisch ohne Zutun einer natürlichen Person oder können aus beiden Anlässen stattfinden.“, so Adensamer. Datenaustausch über irgendeine Plattform ist nämlich keineswegs stets mit Kommunikation gleichzusetzen. Wer sich etwa in die Cloud von Microsofts „Office 365“ einloggt, tut dies nicht zur Kommunikation, denn die Cloud von Microsoft dient als persönlicher Datenspeicher, der auch mobil sowie auf Reisen zur Verfügung steht.

In den Eräuterungen zum Gesetzestext wird „unmissverständlich klargestellt“, dass der „Begriff ‚Nachricht‘ die autonome Kommunikation zwischen zwei Geräten ... nicht umfasst.“ Die automatischen Synchronisationsvorgänge mit der Cloud werden trotzdem als „Kommunikationen“ eingestuft und abgegriffen. Eine dieser beiden Aussagen ist daher falsch.

„Ihre Festplatte in der Cloud“

Aus den Erläuterungen zum gescheiterten Entwurf ging hervor, dass die beigezogenen Experten allesamt Juristen waren, Techniker gab es dabei nicht.

Noch deutlicher wird dieser Widerspruch in der Cloud von Amazon, die ein Sammelsurium verschiedenster Online-Services, Großspeicheranlagen zur aktuellen Verfügbarkeit der Daten und deren langfristige Back-Up-Speicherung darstellt. In allen Fällen geht es um eine Unzahl von Benutzern weltweit, die diese Services genauso so nutzen wie sie beworben werden: Als persönlicher „virtueller Datenspeicher“, oder als „Festplatte in der Cloud“. Um diese beiden Vorgänge unterscheiden zu können, müssten beim Einsatz eines Bundestrojaners sämtliche Benutzereingaben im betroffenen System überwacht werden, sagt Adensamer. Das aber verstößt erst recht gegen die Auflagen zur Überwachung der Online-Kommunikation.

Entweder ist den Juristen - von der Brandstetterschen Expertengruppe angefangen - dieser technische Sachverhalt immer noch nicht klar, oder er wird absichtlich ignoriert. Denn damit fiele das gesamte juristische Konstrukt des Ministeriums zusammen, das man rund um die Begriffe „Telekommunikationsüberwachung“ und „Online-Durchsuchung“ nach bundesdeutschem Vorbild konstruiert hat. Zudem wird der gesamte lokale Festplattenspeicher, der laut Gesetz im Rahmen einer Kommunikationsüberwachung keinesfalls durchsucht werden darf, beim Einsatz jedes Trojaners automatisch durchgescannt, damit die Schadsoftware überhaupt installiert werden kann.

public domain

An dieser Passage ist klar ersichtlich, dass der österreichische Bundestrojaner eigentlich ein deutscher ist.

Wie Trojanerüberwachung technisch funktioniert

In Deutschland wurde die berüchtigte Trojanersuite „FinSpy“ gerade zum Einsatz als Bundestrojaner freigegeben. Österreich hat sich bei Überwachungstechnik bisher stets an Deutschland orientiert.

Damit gehen massive Eingriffe in das Betriebssystem und die Speichermedien des Geräts einher, die ebenfalls durchsucht werden müssen, um Anti-Virus-Programme zu identifizieren. Jede professionell gemachte Schadsoftware lädt dann ein sogenanntes „Rootkit“ nach, das tief ins Betriebssystem des Smartphones oder PCs eingreift, um Anti-Viren-Apps zu täuschen und die technischen Vorgänge auf dem Gerät vor dem Benutzer zu verschleiern. Auch dafür muss die gesamte Festplatte erneut durchsucht werden und in Folge kontrolliert das Rootkit das gesamte Betriebssystem samt den Speichermedien.

Die hier geschilderten technischen Abläufe beruhen keineswegs auf irgendeiner besonderen neuen Erkenntis. Sie sind vielmehr jedem Sicherheitstechniker geläufig, seit Cloud- Services angeboten werden bzw. seitdem die Ingenieure sich täglich mit Exploits, Trojanern und Rootkits herumschlagen müssen.

Publiziert am 26.02.2018