WhatsApp-Klage zielt auf gesamte Staatstrojaner-Branche

Von Erich Moechel

Nach den Strafverfolgern trommeln in Deutschland nun die Geheimdienstchefs dafür, den Einsatz von Staatstrojanern massiv auszuweiten. Sicherheitsbedenken tat der oberste Verfassungsschützer Thomas Haldenwang dabei mit der Bemerkung ab, dass die meisten IT-Systeme ohnehin „löchrig wie ein Schweizer Käse“ seien und es deshalb auf weitere Sicherheitslücken für Behörden gar nicht mehr ankäme.

Parallel dazu veröffentlichte der Facebook-Konzern am Dienstag seine Klage gegen die NSO-Group, den Weltmarktführer bei Trojaner-Schadsoftware für Strafverfolger und Geheimdienste. Wie die Klageschrift zeigt, waren zur Überwachung von Smartphone-Chats Angriffe auf das Netz der Facebook-Tochter WhatsApp nötig. Was Facebook mit dieser Klage anstrebt, ist ein Musterprozess gegen die weltweite Staatstrojaner-Branche.

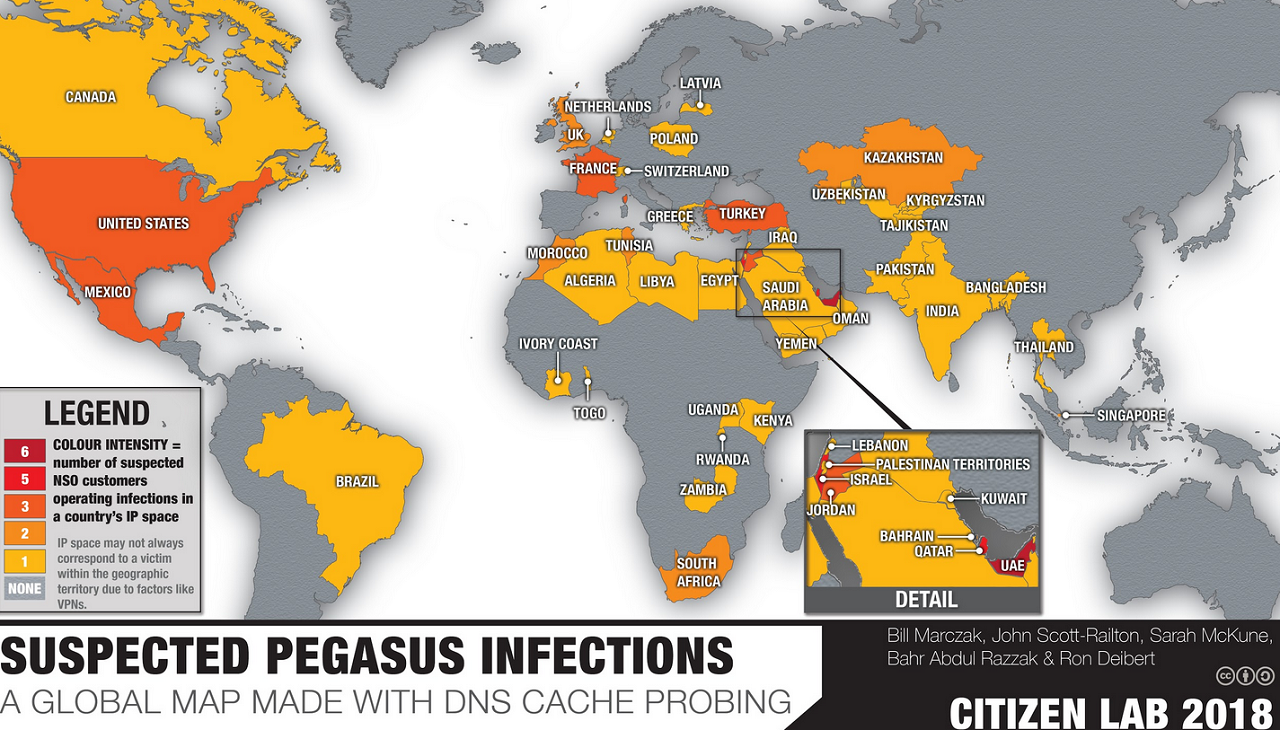

Citizen Lab

So sah die Verbreitung des Pegasus-Trojaners von NSO im Jahr 2018 aus. Die Karte stammt vom Citizen Lab der Universität Toronto , einem forensischen Labor, das sich auf die Analyse von Staatstrojanern spezialisiert hat (siehe unten).

„Infection as a Service“

Im Sommer 2016 wurde der Menschenrechtsaktivist Ahmed Mansoor aus den Vereinten Arabischen Emiraten mit Trojanern von NSO angegriffen

Laut Klageschrift hat der israelische Überwachungsdienstleister NSO 1.400 Smartphones über das Netz von WhatsApp weltweit mit Trojaner-Schadsoftware infiziert. Das ist nicht nur in den USA eine Straftat, sondern so gut wie überall auf der Welt. Nach der Beschaffung geeigneter Exploits auf dem grauen Markt war die Herausforderung für NSO, diese Schadsoftwares irgendwie auf derart viele Smartphones auszubringen. Firmen wie NSO beschränken sich ja nicht darauf, bloß Trojaner-Softwares zu liefern, es sind vielmehr ausgewachsene Softwarepakete für Geheimdienste und Strafverfolger, um eine Überwachung mit Trojanern durchzuführen.

Wie im Cloud-Zeitalter üblich, wo alles und jedes ein „Service“ ist, wird hier ja nicht die Software selbst, sondern Lizenzen zu deren Nutzung im Gesamtpaket verkauft. Wie Microsoft Office 365 fällt auch die „Pegasus“ genannte Überwachungssuite von NSO in die Cloud-Kategorie „Software as a Service“. Als spezielle Dienstleistung wurde zusätzlich „Infection as a Service“ um teures Geld an die institutionellen Kunden mitverkauft.

Eine Sicherheitslücke für Behörden

Neben der NSO ist die deutsche Trojanerfirma FinFisher im Nahen Osten sehr aktiv. Anfang 2018 wurden die Kurden in Nordsyrien mit deutschen Staatstrojanern von der Türkei ausspioniert

Bei NSO hatte man nämlich einen einfachen Weg dafür gefunden, den eine bis dahin unbekannte Sicherheitslücke im Videochat-Protokoll von WhatsApp auftat. Diese Sicherheitslücke ermöglichte es den Angreifern, Schadsoftware in das Übertragungsprotokoll einzuschmuggeln. Dadurch genügte ein simpler Anruf am Smartphone der Zielperson und schon hatte der Exploit das Gerät infiziert und übernommen. Diese Dienstleistung hatte die NSO Group entsprechend teuer an ihre „staatsnahen“ Kunden verkauft - von Kasachstan und den Emiraten bis Marokko und Saudi-Arabien, von der Türkei bis in die USA.

Dafür musste NSO allerdings systematisch gegen so gut wie alle Geschäftsbedingungen von WhatsApp verstoßen. Das begann schon beim Anlegen gefälschter WhatsApp-Profile und ging bis zum Missbrauch der Signal- und Relayserver von WhatsApp zum Ausbringen der Schadsoftware. Wenn die Klage des Facebook-Konzerns zur Einleitung eines Gerichtsverfahrens führt, dann hat die israelische Überwachungsfirma, die auch in den USA niedergelassen ist, bald einen millionenschweren Prozess am Hals.

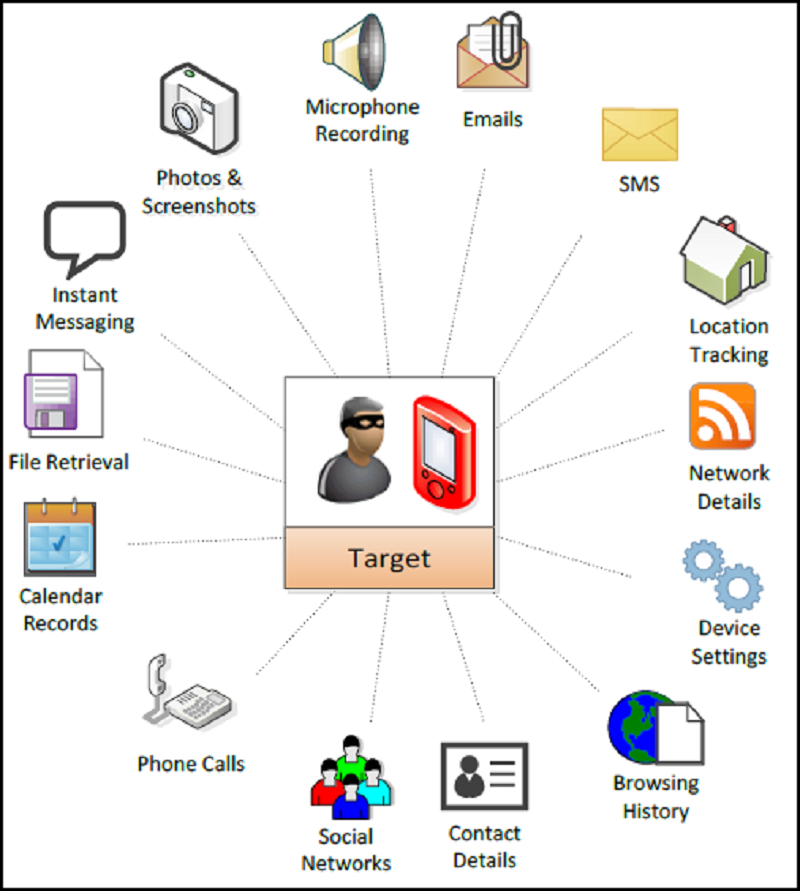

NSO Pegasus Prospekt

Aus einem Prospekt der NSO Group über die technischen Fähigkeiten ihres Trojaners. Wie man sieht, kann der Trojaner so ziemlich alle wichtigen Funktionen eines Smartphones vollständig ausspionieren. Zuletzt wurden über 100 neue Fälle aufgedeckt, bei denen Aktivisten für Pressefreiheit und Demokratie, Anwälte und Journalisten in 20 Staaten überwacht wurden.

Anwälte, Bürgerrechtler, Oppositionelle

In Österreich hatten ÖVP und FPÖ das davor gescheiterte Gesetz zum Einsatz von Staatstrojanern im Februar 2018 verabschiedet.

Die Chance dafür stehen gut, denn die Trojanerattacken der NSO-Group sind seit 2016 ausführlich dokumentiert. Verantwortlich dafür ist in erster Linie das Citizen Lab an der Universität Toronto. Dieses forensische Labor ist seit Jahren Anlaufstelle für Oppositionelle und Journalisten vor allem aus dem Nahen Osten, die von ihren eigenen Regimes mit Schadsoftware angegriffen werden. Auf diese Weise hat das Citizen Lab die Verbreitungsweise der Trojaner-Malware analysiert und mit netzwerkforensischen Methoden die Command-Control-Netze aufgespürt, von denen die Datenströme aus den infizierten Smartphones an die Überwacher übertragen werden.

Auf diesen detaillierten technischen Analysen setzt die WhatsApp-Klage auf, die dazu weitere Indizien liefert, die bei einer forensischen Untersuchung in den Servernetzen von WhatsApp zu Tage gekommen waren. Unter den von der NSO-Group im Auftrag staatlicher Institutionen von Marokko bis Saudi-Arabien überwachten Zielpersonen waren auffällig viele bekannte Namen. Prominente Bürgerrechtler, Anwälte und Oppositionelle und auffällig viele Journalisten. Insgesamt konnten das Citizen Lab, das „Committee for the Protection of Journalists“ und Amnesty bis jetzt 100 jeweils national bekannte Namen von Protagonisten der Zivilgesellschaft identifizieren.

Das LinkedIn-Profil des Firmengründers und Haupteigentümers der NSO Group, Omri Lavie. Neben dem CEO der Firma sind zahlreiche weitere Mitarbeiter der NSO-Group auf LinkedIn präsent.

Die Blutspur der Staatstrojaner

Die wurden teils im Ausland, teils in ihren Heimatländern von den eigenen Geheimdiensten angegriffen. Der später in der Türkei bestialisch ermordete saudiarabische Journalist Jamal Kashoggi gehörte ebenso zu den Zielen der NSO-Trojaner wie der Bürgerrechtsaktivist Ahmed Mansoor aus den Vereinten Arabischen Emiraten. Der wurde laut Amnesty International inzwischen wegen "Beleidigung von Rang und Ansehen der Vereinigten Arabischen Emirate“ und "Verbreitung von Falschinformationen, um den Ruf der Vereinigten Arabischen Emirate im Ausland zu schädigen“ zu zehn Jahren Haft verurteilt.

All diese 100 neu bekanntgewordenen Fälle großer Verstöße gegen die Menschenrechte resultieren aus einer schweren Sicherheitslücke in einem Übertragungsprotokoll von WhatsApp. Diese Sicherheitslücke hatten die Unsicherheitsforscher der NSO Group entdeckt und für ihre Zwecke ausgenützt. Was der saudiarabische Geheimdienst - ein Kunde der NSO - dabei aus den WhatsApp-Kommunikationen des Korrespondenten der „Washington Post“, Jamal Kashoggi, erfahren hat, trug mit zu der Entscheidung bei, den unbequemen Journalisten zu eliminieren.

Wer aller die Sicherheitslücke kannte

Und dabei wird man nicht allein gewesen sein. Wenn nämlich eine Firma, die solche Services für diverse Geheimdienste Dutzender kleinerer Staaten vorhält, über derartiges Wissen verfügt, dann wussten auch die Dienste der großen Überwacherstaaten spätestens dann Bescheid, als die NSO ihre erste große Infektionskampagne im Netz von WhatsApp gestartet hatte. Omrie Lavie, Haupteigentümer und CEO der NSO und seine beiden Mitgründer kommen alle aus dem berüchtigten „Unit 8200“, der Spezialeinheit für Überwachung der israelischen Armee.

Es gibt wieder einen RSS-Feed für diesen Blog, einfach so gebaut von einem Leser, der keinen Artikel verpassen will. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 03.11.2019