Viel Lärm um angeblich „geknackte“ PGP-Verschlüsselung

Von Erich Möchel

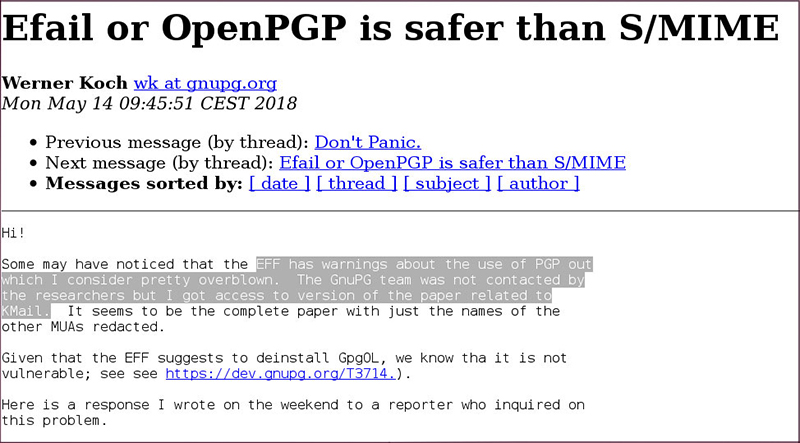

Die Aufregung war groß, als die Electronic Frontier Foundation und angesehene Nachrichtensites wie Ars Technica am Montag dazu aufriefen, das Verschlüsselungsprogramm PGP für E-Mail nicht zu benutzen oder gar zu deinstallieren. Der Grund war ein zeitgleich publiziertes Forschungspapier, das zwei schlüssige Angriffsszenarien auf solcherart verschlüsselte E-Mails demonstrierte. Die Voraussetzungen für einen solchen Angriff erwiesen allerdings bald als ziemlich hoch.

Angegriffen wird auch nicht die Verschlüsselung, sondern das zugehörige E-Mail-Programm. Und da muss HTML in E-Mails erlaubt und das automatische Nachladen von Daten aus dem Internet zugelassen sein. Zudem muss der Angreifer bereits über eine Kopie einer verschlüsselten Mail verfügen. Vom Aufwand her kommt also eher nur ein ausgewachsener Geheimdienst dafür in Frage, der eines seiner Top-Ziele angreifen will.

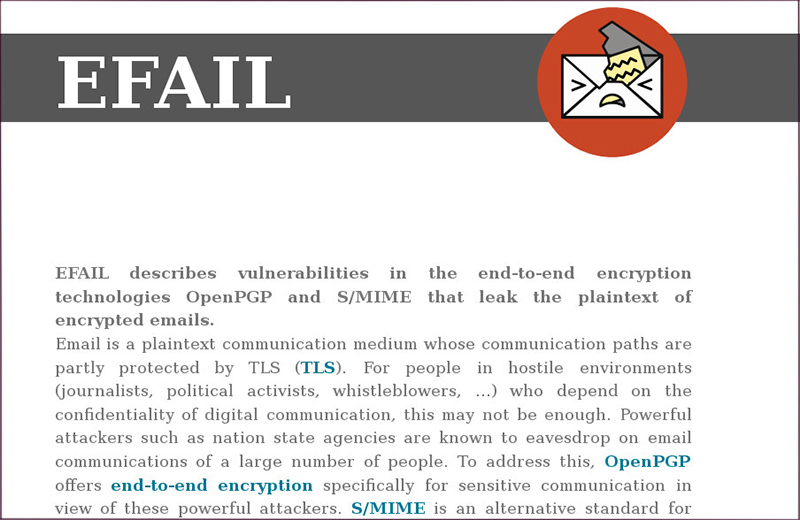

efail

Das Whitepaper der Forscher ist in wesentlich moderaterem und vorsichtigerem Ton gehalten, als die ersten Medienberichte. Auch das Deutsche Bundesamt für Sicherheit in der Industrie zieht ganz ähnliche Schlussfolgerungen wie sie hier im Artikel gezogen werden.

Eleganter Klau des Klartexts

Das von der EU geförderte Projekt „Nextleap“ wird die meisten Schwachstellen und Unklarheiten in PGP schon bald eliminieren und das Programm benutzerfreundlich machen. Es ist der allererste solche Ansatz in der Geschichte von PGP.

Bei den beiden geschilderten Angriffsarten handelt es sich also nicht um das „Knacken“ der Verschlüsselung, sondern um den Abgriff von Daten. Die Daten, die man da erhält, sind allerdings die Inhalte der verschlüsselten E-Mail fallen dem Angreifer gleichsam in den Schoß. Das Mittel dafür Allerdings nur, wenn alle Voraussetzungen in der PGP-Konfiguration dafür erfüllt sind und das setzt wiederum einen sorglosen Benutzer voraus. Vor genau diesen Einstellungen (siehe unten) aber hatten die vornehmlich europäischen OpenPGP-Entwickler seit fünfzehn Jahren gewarnt.

Das gesamte Forschungsdokument selbst ist durchaus schlüssig und die beiden Angriffsarten sind nicht nur sehr überzeugend dargestellt. Sie ernteten auch durchwegs Applaus von bekannten Kryptographie-Koryphäen wie Matthew Green von der Johns Hopkins Universität. Gerade im Softwarebereich gibt es nämlich auch „Haltungsnoten“ zur Qualität von Protokollen, Algorithmen oder Code. Und dieser Angriff ist ebenso elegant, wie das Resultat verblüffend ist: Denn eine manipulierte E-Mail mit integrierten HTML-Befehlen kann genügen, um eine verschlüsselte Mail im Klartext darzustellen

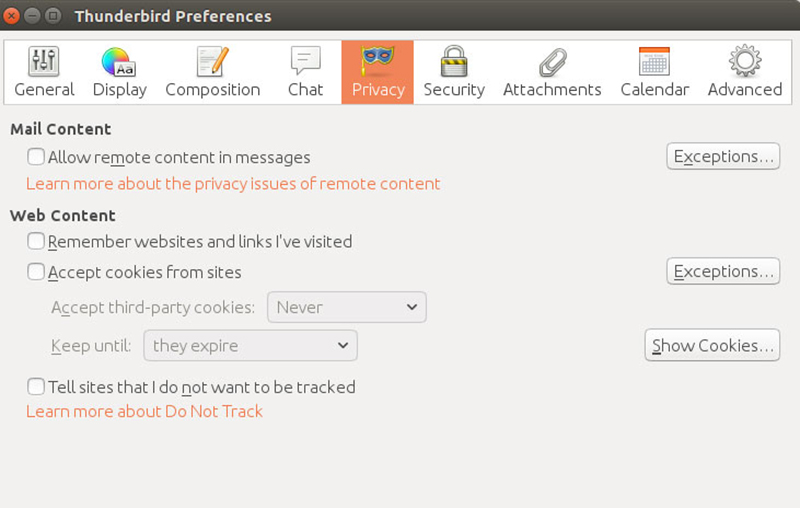

Screenshot thunderbird

Um einen solchen Angriff auf das Enigmail-Plugin für Thunderbird abzuwehren, muss das automatische Nachladen von Dateien in den Einstellungen („Preferences“) deaktiviert sein, wie hier unter „Mail Content“ zu sehen ist. Was noch einzustellen ist zeigt der nächste Screenshot.

E-Mail und HTML als böse Kombination

Das Dokument sagt allerdings wenig über die Sicherheit des Verschlüsselungsprogramms selbst aus, als vielmehr über die höchst problematischen Software-Umgebungen, in die PGP integriert werden muss. Die allernächste Umgebung ist das Mailprogramm, das mit einem PGP-Plugin zusammenarbeitet und da ist es die Konfiguration desselben. Wer nämlich HTML in E-Mails und das automatische Nachladen von Daten in Outlook oder Thunderbird erlaubt, kann sich den Gebrauch von PGP im Grunde sparen.

Nach den NSA-Enthüllungen Edward Snowdens ist die Zahl freier Verschlüsselungsprogramme zwar explodiert. Für E-Mail war allerdings kein einziges neues Kryprographieprogramm dabei

Dadurch werden nämlich die gebräuchlichsten Angriffsvektoren Krimineller überhaupt erst zugeschaltet. HTML-Darstellung dient etwa in allen Phishing-Mails zur Tarnung böser Hyperlinks. Und wer automatisches Nachladen von Dateien zulässt, holt sich durch einen unüberlegten Klick blitzartig und verdeckt Malware ins System. Es ist also nicht nur für PGP-Benutzer, sondern generell absolut ratsam, HTML-Darstellung in den E-Mail-Programmen zugunsten von Text zu deaktivieren.

PGP/MIME ist endgültig kaputt

Die Entwickler von Open PGP und GNUPG reagierten auf die Aufforderungen, PGP zu deinstallieren dementsprechend verschnupft. Deren Mantra ist nämlich, seit HTML erstmals in E-Mails integriert wurde, dass auf keinen Fall HTML-Darstellung genutzt werden sollte. Auch vor der Möglichkeit, PGP mit der MIME-Codierung (S/MIME) einzusetzen, wurde seitens der PGP-Community seit jeher gewarnt. Diese „Multipurpose Internet Mail Extensions“ erweitern den ursprünglichen ASCII-Satz der E-Mail-Darstellung um zusätzliche Zeichensätze mit Sonderzeichen - und eben „Multimedia“.

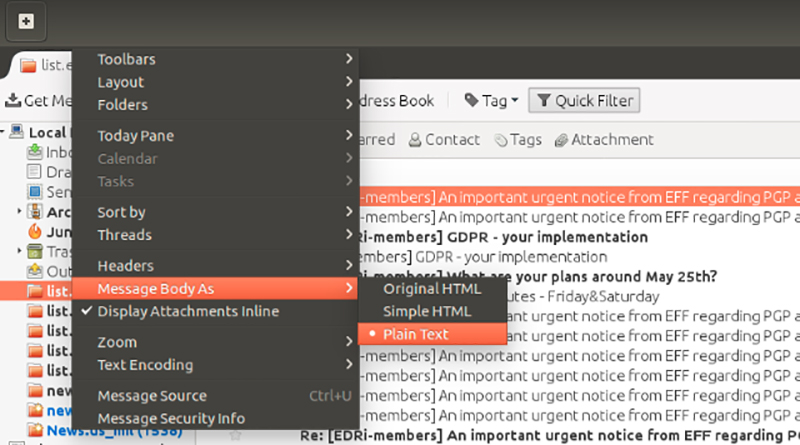

Screenshot thunderbird

Desgleichen muss im Menüpunkt „Ansicht“ Text statt HTML eingestellt sein und grundsätzlich empfiehlt es sich jedenfalls, selbst keine HTML-Mails zu verschicken. Diese Optionen findet sich in den Einstellungen zu den verschiedenen, verwendeten Mailkonten. Diese drei für die Sicherheit essentiellen Optionen sind leider über verschiedene Menüpunkte verteilt

Auch hier geht es also um HTML-Darstellung in der Mail. Daher sind die oben geschilderten Angriffe auf S/MIME auch kaum abzuwehren, zumal die nun demonstrierte Sicherheitslücke das zentrale Feature von S/MIME ist. Dieser Standard wird vor allem von Firmen benutzt, die PGP einsetzen. Der einzige Grund dafür ist in den Marketingabteilungen zu suchen, das Stichwort ist „Corporate Identity“. Erst dadurch kam HTML während der späten Neunziger Jahre überhaupt erstmals in die E-Mailprogramme.

Gute Forschung, unglückliche Kommunikation

Die technischen EU-Gremien STOA und ENISA richteten bereits 2015 eine dringende Empfehlung an alle Firmen, sichere „End-to-End“-Verschlüsselung zu benutzen

Auch bei dieser Veröffentlichung war ein Zuviel an Marketing im Spiel, sogar eine eigene Domain namens Efail.de wurde eingerichtet. Montag mittag wurde die Veröffentlichung des Berichts für Dienstag angekündigt, zugleich kamen die ersten, reißerischen Aussendungen und Berichte. Wie immer, wenn das „Knacken von PGP“ - so titeln dann die Breitenmedien - im Raum steht, gab es gewaltige Aufregung. Die war so groß, dass eingeweihte Breitenmedien wie die „Süddeutsche Zeitung“ mit Artikeln vorpreschten, worauf das gesamte Nachrichtenembargo zusammenbrach.

open PGP

Die Reaktion des kleine Häufleins der PGP-Entwickler fiel einigermaßen verschnupft aus. PGP-Mailanbieter wie Proton Mail warfen der Kampagne hingegen Panikmnache vor.

Die gesamte Kommunikation rund um dieses ambitionierte Projekt einer belgischen und zweier deutscher Universitäten ist mit einem Wort also recht unglücklich gelaufen. Danach hagelte es Vorwürfe der Panikmache auch in Richtung EFF und eine Reihe von Onlinemedien vor allem aus den USA. Grundsätzlich ist die Kritik an PGP mehr als berechtigt. Die Menüs und Einstellungsmöglichkeiten sind noch immer auf dem Stand, wie sie der Erfinder Phil Zimmermann 2001 zurück ließ. Das Programm selbst ist immer noch für den Einsatz durch die IT-Abteilung einer mittelgroßen Firma vorkonfiguriert. Benutzt wird PGP jedoch großteils von Individuen, die mit den verwirrend vielen Einstellungsmöglichkeiten oft überfordert sind.

„Brennende Müllhalde“ PGP-Infrastruktur

PGP-Erfinder Phil Zimmermann im Jahr 2006 über PGP und seine dmals neueste Erfindung, verschlüsselte VoIP-Telefonie

Fehlermeldungen des Programms sind im besten Fall kryptisch, meistens aber fehlen sie ganz. Gerade bei einem Verschlüsselungsprogramm ist dies naturgemäß besonders gefährlich. Die Public-Key-Infrastruktur mit einer Reihe von Keyservern sollte eigentlich zusammen mit dem E-Mailprogramm automatisch die jeweiligen öffentlichen Schlüssel eines E-Mail-Partners liefern. Seit es ein PGP-Plugin für den Thunderbird gibt, hat dies auf den Linuxboxen des Autors in 15 Jahren niemals richtig funktioniert. Dazu kommen Bugs und unangekündigte Änderungen in der Basiskonfiguration nach Updates des Programms. Kryptographieprofessor Matthew Green hat die Infrastruktur von PGP deshalb mit einer brennenden Müllhalde verglichen, leider ist das nicht einmal ein besonders übertriebener Vergleich.

Vorläufiges Fazit

Was mit dieser Forschungsarbeit so schlüssig wie davor noch nie bewiesen wurde, ist die Gefährlichkeit von HTML in E-Mailprogrammen - insbesondere mit PGP-Plugin - sowie das automatisierte Nachladen von Dateien, die ein beliebiger Absender bestimmt. Wirklich betroffen ist eine relativ überschaubare Zahl von Firmen, die PGP in ihre Kommunikation integriert haben. In der Regel ist das ein Windows-Netzwerk mit einem PGP-Plugin für Outlook-Mail.

Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular sicher verschlüsselt und natürlich anonym beim Autor einzuwerfen. Wer eine Antwort will, sollte eine Kontaktmöglichkeit angeben.

Die Grundeinstellungen sind dabei HTML-Darstellung in der Mail und das automatische Nachladen von Dateien, was ziemlich genau dem geschilderten Angriffsszenario entspricht. Diese Firmen, die jetzt ziemlich im Regen stehen, haben in all den Jahren fast ausnahmslos keinen Cent zur Weiterentwicklung von PGP beigetragen. Deshalb konnte das winzige PGP-Entwicklerteam auch niemals größere Sprünge machen. Und deshalb ist PGP leider noch immer ein Provisorium, so wie es derzeit ist.

Publiziert am 15.05.2018