ELAK-System war wegen kapitaler Sicherheitslücke vom Netz

Von Erich Moechel

Ein Ansturm auf die kapitale Sicherheitslücke in den Zugangssystemen für große Netze (VPN-Gateways) hatte ab dem Wochenende hektische Sicherheitsupdates ausgelöst. Am Montag wurde der elektronische Aktenverkehr (ELAK) deshalb vorübergehend abgeschaltet, um ein Provisorium des betroffenen Herstellers Citrix einzuspielen. Eine echte Lösung ist laut Unternehmen frühestens für nächste Woche zu erwarten.

Citrix ist Weltmarktführer in der Vernetzung von Firmenstandorten, Behörden und anderen großen Einheiten und damit auch Teil der kritischen Infrastruktur Österreichs. Aus dem zuständigen Wirtschaftsministerium hieß es dazu: „Auf Basis einer Risikobewertung durch die Sicherheitsexperten des Dienstleisters als auch seitens des Ressorts“ sei am Montag abgeschaltet worden. Nicht beantwortet wurde die Frage, warum das erst mit drei Wochen Verspätung geschah.

public domain

Am Montag, als das ELAK-System wegen der Sicherheitslücke in Citrix-Gateways offline ging, startete in Orlando, Florida der „Citrix Summit“, die jährliche, dreitägige Konferenz der Herstellerfirma. Dort wurden wie üblich neue Produkte vorgestellt, die schwere Sicherheitslücke hatte thematisch offenbar nicht ins Programm der Konferenz gepasst

Warum bei ELAK der Stecker gezogen wurde

Die EU-Richtlinie für Sicherheit in Informationsnetzen (NIS) wurde 2019 mit einem Jahr Verspätung auch in Österreich umgesetzt

„Aufgrund der Dringlichkeit sei die Entscheidung durch das Bundesministerium für Ditalisierung und Wirtschaftsstandort getroffen“, heißt es in der Antwort des BMD weiter. Die Meldeprozesse seien ja „im NIS-Gesetz bzw. intern geregelt. Die Meldeverpflichtungen wurden entsprechend der Notwendigkeit erfüllt.“ Das Gesetz zur Sicherheit in Informationsnetzen (NIS) schreibt umfangreiche Melde- und Informationspflichten bei Sicherheitslücken, Cybervorfällen und Ähnlichem sowohl für Behörden wie auch für Firmen vor.

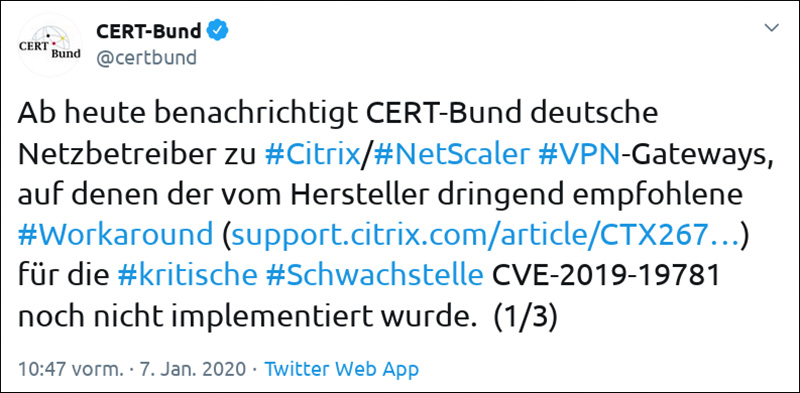

Die große Aufregung am Wochenende wurde durch Massenscans im Netz ausgelöst, die durch die dringenden Warnungen der verschiedenen, nationalen CERTs (Computer Emergency Response Teams) noch verstärkt wurden. Das deutsche wie das österreichische CERT hatten in der vergangenen Woche alle Firmen, Behörden und Administrationen die solche Gateways unter Citrix betreiben, einzeln und direkt gewarnt. Die Sicherheitslücke ermöglicht es nämlich, als User „Nobody“ ohne jede Authentifizierung beliebige Befehle auf dem Citrix-Gateway auszuführen.

Warnungen der CERTS zum Auftakt

Über eine ältere Sicherheitslücke in VPN-Gateways anderer Hersteller werden aktuell laufend Firmen überfallen und mit Verschlüsselung der Daten erpresst

Anders als ihr österreichisches Pendant gingen CERT.de und andere mit diesen Warnungen an die Öffentlichkeit. In Deutschland waren vergangene Woche noch mehr als 3.000 solcher Systeme ungesichert, in Österreich etwa zehn Prozent davon. Am Samstag tauchten dann die ersten Test-Exploits im Netz auf, die diese Sicherheitslücke ausnützen konnten. Die waren per se nicht gefährlich, weil sie weitgehend von Sicherheitsforschern stammten, die auf diesem Weg zu einer Abwehrmethode kommen wollten.

CERT

Das deutsche Cert hatte am Dienstag 4.100 verwundbare solche Systeme entdeckt. Wieviele es am Freitag waren, ist unten im Artikel nachzulesen.

Die Lücke war knapp vor Weihnachten bekannt geworden, wurde in den ersten Tagen aber unterschätzt und ging über die Feiertage unter. Erst in der vergangenen Woche kam das Thema in Sicherheitskreisen wieder aufs Tapet, weil so viele große Netze noch immer offen standen. Die Betreiber hatten das Sicherheitsproblem nicht ernst genug genommen und das Provisorium nicht eingespielt, weil sie auf einen richtigen Patch des Herstellers warteten. Diese Netzbetreiber wurden durch die Warnungen der CERTs und die folgenden Massenscans aufgeschreckt und fingen ihrerseits zu scannen an.

Warum (noch) nichts passiert ist

Bereits im Juni 2019 war die erste Welle von Einbrüchen über die VPN-Gateways anderer Hersteller von den USA nach Europa übergeschwappt

Dass bereits in der Nacht auf Samstag die ersten Exploits auftauchten, ließ Schlimmes befürchten. Dieses Exploits waren zwar allesamt (absichtlich) nicht waffentauglich, allerdings folgt auf dieses „Proof of Concept“-Stadium in der Regel mit etwas Zeitabstand dann ein gefährliches Stück Schadsoftware. VPN-Gateways und Lastverteiler (Load Balancers) für große Firmen- und Behördennetze gehören zu den hochrangigsten Zielen überhaupt, denn über diese Gateways geht der Pfad direkt in das jeweilige Netz.

public domain

Zwischen Citrix und Microft besteht eine lange Partnerschaft, die bis ins Jahr 1989 zurückreicht. Für die aktuelle Lücke ist eine provisorische Gegenmaßnahme des Herstellers bereits seit 17. Dezember erhältlich

Theoretisch. Denn von den mehrheitlich Beteiligten - Sicherheitsforscher und Kriminelle - durch die das öffentlich geworden wäre, schafften es zwar ein paar auf die Citrix-Boxen in den Zielnetzen. Weiter als bis in die demilitarisierte Zone (DMZ) kam von dort auf die Schnelle offenbar niemand. Die DMZ und damit die Citrix-Geräte stehen nämlich noch außerhalb der Firmen-Firewalls. Dazu kam, dass Citrix auf dem Betriebssystem BSD basiert, mit dem nur eine Minderheit von IT-Technikern vertraut ist.

Eine Entwarnung ist das freilich nicht, im Gegenteil. Es ist ein gewaltiges Sicherheitsloch, das die Box öffnet, über die alle Verbindungen zu den angeschlossenen Außenstellen in eine Zentrale geroutet werden. Beispiele dafür sind der elektronische Akt der Bundesregierung, eine Supermarktkette, Flughäfen, oder bestimmte Ministerien. Und dann gibt es noch eine weltweit verstreute Gruppe ganz anderer Akteure, die sich besonders für solch kapitale Sicherheitslücken interessieren.

Was nunmehr droht

In den ersten Jahren nach den Enthüllungen Eward Snowdens kamen nacheinander zahlreiche Implants der NSA in großen Netzen ans Tageslicht

Angesichts des Zeitraums von mehr als drei Wochen in denen nach dem Bekanntwerden des Sicherheitslochs beileibe nicht nur in Österreich kritische Infrastrukturen sperrangelweit offen standen, ist es hochwahrscheinlich, dass sich in manchen dieser Netze seitdem ein Stück Software findet, das dort definitiv nicht hingehört. Wann immer Netze hochkarätiger Ziele durch derartige Softwarefehler offen stehen, sind die Cybertruppen der NSA, des FSB und anderer Dienste in der Regel als erste darüber informiert.

Dann wird die Sicherheitslücke so schnell wie möglich ausgenützt, aber nicht sofort angegriffen. Vielmehr wird ein unauffälliges Stück Software eingeschmuggelt, das sich völlig passiv verhält. Diese Progrämmchen - die NSA nennt sie „Beacons“ (Leuchtfeuer) oder auch „Implants“ (Implantate) - treten erst dann Aktion, wenn sie einen Befehl von außen dazu erhalten. Das passiert erst kurz bevor das betreffende Netz tatsächlich angegriffen wird, wie Leuchtfeuer weisen diese Beacons den Angreifern dann den Weg ins Netz hinein.

Vorläufiges Fazit

Dass ein österreichweites, staatliches System erst mit drei Wochen Verspätung ein Sicherheitsupdate gegen eine fatale Sicherheitslücke erhält, das wirft kein schönes Licht auf die Sicherheit Österreichs als IT-Standort. Dem Wirtschaftsministerium muss man allerdings zugute halten, dass die Zuständigkeiten für ELAK und andere E-Governmentsysteme erst mit Bekanntgabe der neuen Bundesregierung am 1.Jänner in das Wirtschaftsressort verschoben worden sind.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 15.01.2020