Cyberhusarenstück schlug Angreifer im Außenministerium

Von Erich Moechel

Am Freitag tagt der Nationale Sicherheitsrat, den NEOS zum Cyberangriff auf das Außenministerium einberufen haben. NEOS kritisieren die umständlichen Strukturen in der Cyberverteidigung und vor allem, dass sie nicht fertig aufgestellt ist. Die schnelle Abwehr der berüchtigten Cybertruppe (APT) Turla ist nämlich eher nicht auf die soliden Abwehrstrukturen Österreichs zurückzuführen.

Bei diesem ersten Cybergroßangriff auf Österreich standen vielmehr Improvisation und technisches Geschick im Mittelpunkt. Ein zusammengewürfeltes Team von Technikern dreier Ministerien hatte diesen APT der Superklasse bereits nach 10 Tagen im Griff. Das geht aus neuen Informationen hervor, die ORF.at vorliegen. Den Ausschlag dafür gab ein Husarenstück junger Techniker des Innenministeriums, die eher Hacker und keine Polizisten sind.

EST

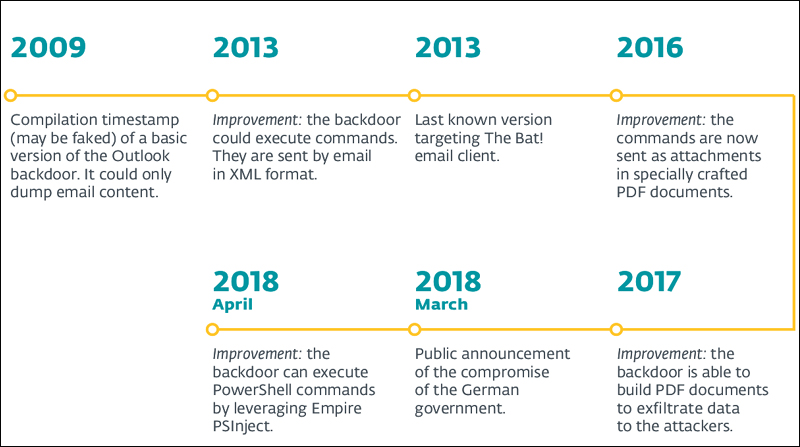

Diese Timeline stammt aus einer Analyse der Sicherheitsfirma Eset von 2018. Sie zeigt die systematische Entwicklung des wichtigsten Angriffs-Tools der Gruppe über neun Jahre hinweg. Gewechselt bzw. variiert werden in erster Linie die Verschlüsselungsmethoden und zwar bei jedem neuen Angriff. Und da greift man vor allem zu wenig gebräuchlichen Algorithmen wie den weithin unbekannten MISTY1 (Mitsubishi 1995) oder CAST128 usw. zurück. Auch der übrige Code wird so umprogrammiert, dass ihn automatische Sicherheitsmechanismen nicht mehr identifizieren können.

Verschlüsselung der Angreifer gehackt

Den Angriff der Spionagetruppe eröffnete eine vorgeblich interne Mail mit Weihnachtsgrüßen und einem attachierten Videoclip an mehrere Adressaten im Ministerium.

Ein sehr junges „Blue Team“ ausgerechnet aus dem gebeutelten BVT hat es bereits zwei Tage nach der Entdeckung des Einbruchs geschafft, die Verschlüsselung des Datenverkehrs zwischen dem Turla-Trojaner im Netz des Außenministeriums und den Command-Control-Servern im Internet zu brechen. Das ist schon deshalb eine erstaunliche Leistung, weil die Turla-Gruppe bekannt dafür ist, die zur Verschlüsselung verwendeten Algorithmen ständig zu wechseln und hierbei noch enorm trickreich zu verschleiern.

Die erste Herausforderung dabei ist nämlich erst einmal zu erkennen, welche Verschlüsselungsmethode da überhaupt verwendet wird. Damit konnten die Verteidiger den Datenverkehr zwischen den Elementen der Schadsoftware mitlesen und alle neuen Module der Schadsoftware identifizieren, die nachgeladen wurden. Das Match war dadurch nach wenigen Tagen bereits gekippt, denn ab da waren die Angreifer in der Defensive. Die Turla-Truppe versuchte zwar noch ein weiteres Rootkit nachzuladen, kam aber nicht mehr dazu, es zu aktivieren.

Republik Österreich

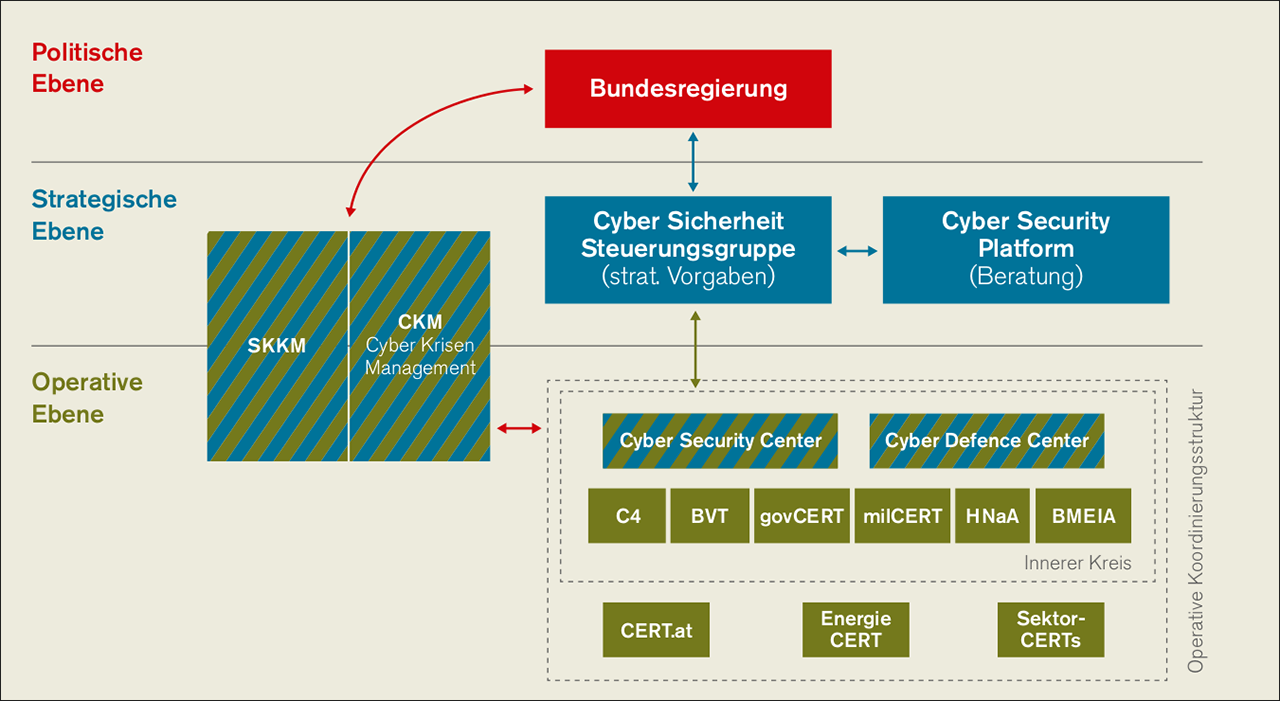

Die Cyberstrategie der österreichischen Bundesregierung von 2018. Vieles davon, wie etwa das Cyber Security Center, sind noch nicht bzw. längst nicht fertig umgesetzt. Wie man sieht, ist das angegriffene Außenministerium sogar im inneren Kreis der Verteidiger angesiedelt.

Das sagt das Innenministerium (nicht) dazu

Die technischen Hintergründe zur Arbeitsweise der Turla-Gruppe und die Folgen für das Außenministerium

Solche Angriffe der Oberklasse verlaufen nur in Teilen automatisiert, sodass sich hier „Red Team“ und „Blue Team“ tatsächlich im Außenministerium direkt gegenüberstanden. Das alles hatte sich bereits um die Jahreswende bzw. in der erste Woche des neuen Jahres abgespielt. In Folge wurde im Bundesministerium für Inneres um nähere Informationen über dieses Technikteam des BVT nachgefragt. „Es wird um Verständnis ersucht, dass aus einsatztaktischen Gründen keine weiteren Details über das Personal und Ermittlungen bekannt gegeben werden“, war freilich die Auskunft, denn die Sperre für technische Informationen ist immer noch in Kraft.

Allerdings hieß es dazu ergänzend: „Zu Ihrer Anfrage dürfen wir Ihnen mitteilen, dass das Personal, das im Cyber Security-Bereich des BVT eingesetzt wird, in der Regel nicht innerhalb der Polizei, sondern aus dem Universitäts- oder Fachhochschulbereich sowie bei Bewerben wie der ‚Cyber Security Challenge‘ rekrutiert wird.“ Laut Informationen, die ORF.at vorliegen, hatte sogar die Mehrzahl dieser BVT-Techniker die Cyber Security Challenge von Bundesheer, BKA und Cybersecurity Austria absolviert, ebenso waren auch unter den Heerestechnikern, die dazu gestoßen waren, offenbar Absolventen dieses Wettbewerbs.

Stiftung Neue Verantwortung

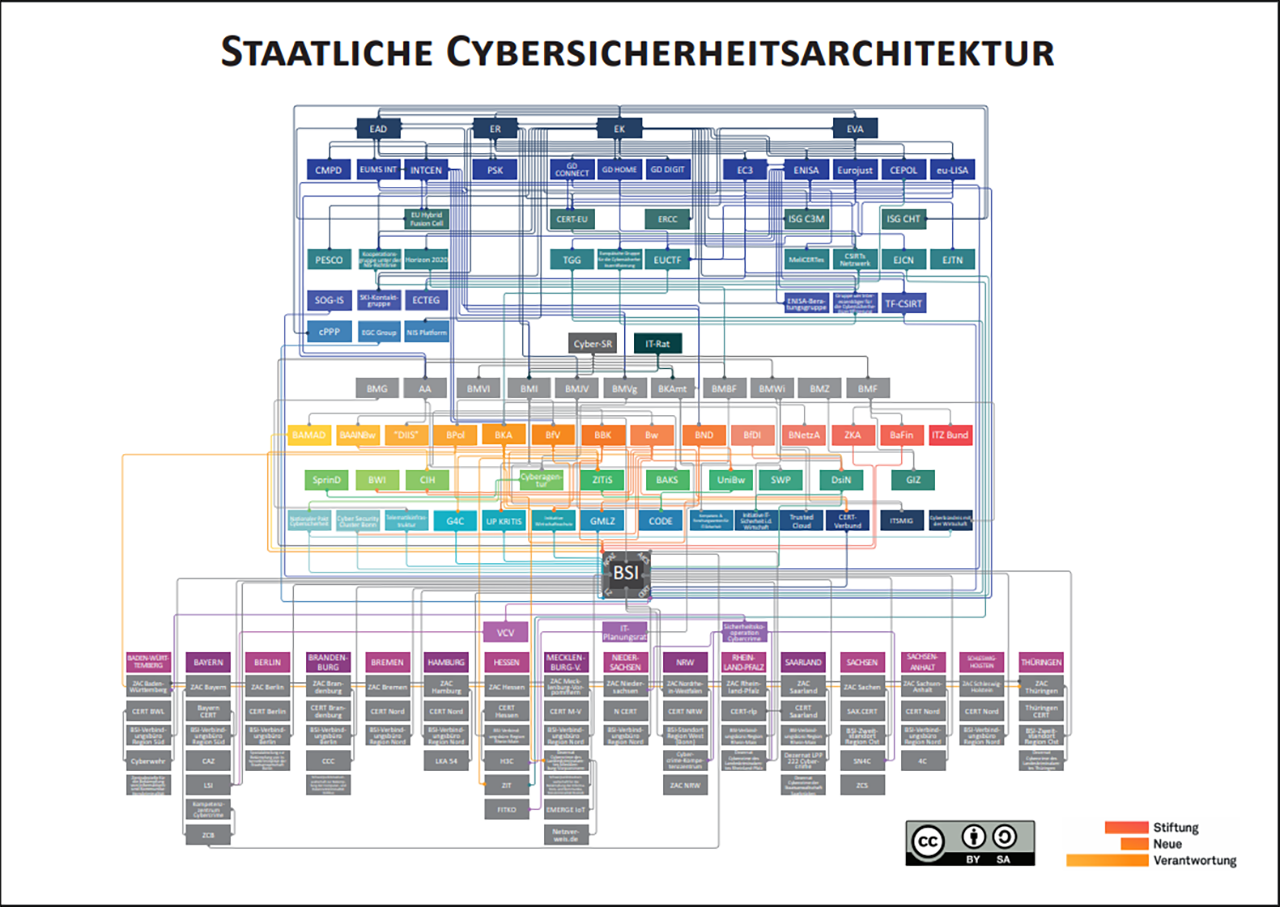

Diese vielfach als „Wimmelbild“ verspottete Grafik bildet die deutsche Cybersicherheitsstrategie ab. Der Gründlichkeit halber hat man ganz oben die übergeordnete EU-Struktur dargestellt und dann auf Bundes- bzw. weiter auf die Landesebenen heruntergebrochen. Wie in der österreichischen Strategie sagt das Diagramm nichts über die Funktionalitäten und Abläufe bei einem Angriff aus.

Woher die Verteidiger kamen

In 20 EU-Staaten laufen mittlerweile „Cyber Security Challenges“ wie in Österreich. Die Besten aus jedem Land nehmen an der jährlichen Jugendmeisterschaft der EU-Sicherheitsagentur ENISA teil.

Diesen internationalen Talentewettbewerb, den österreichische Teams bereits mehrfach gewonnen haben, gibt es nun seit zehn Jahren. Die Teilnehmer sind jedes Jahr rund um die zwanzig Jahre alt, ѕie kommen meist aus HTLs und vergleichbaren Schulen oder stehen am Anfang eines technischen Studiums. Das heißt, die Sicherheitstechniker des BVT und alle anderen Absolventen waren großteils unter dreißig. Die Matches dieser Challenge sind allesamt vom Typus des gerade bei Hackern ungemein beliebten „Capture the Flag“ beziehungsweise „Blue Team“ (Verteidiger) gegen „Read Team“ (Angreifer). Mehr oder weniger dasselbe Match hat sich auch im Außenministerium abgespielt, allerdings im Ernst.

In den fünf Wochen nach der vorläufigen Neutralisierung der Turla-Gruppe wurde das Netzwerk des Außenministeriums hinauf- und hinuntergescannt. Artefakte und andere Spuren zu Turla fanden sich offenbar nur auf den Mailservern, denn die Angreifer hatten bis dahin nicht versucht, in das dahinterliegende, interne Netz des Außenministeriums einzudringen. Um sicherzugehen, dass keine weiteren gehackten E-Mail-Konten übersehen worden waren, entschloss man sich, sämtliche Passwörter im gesamten Mailsystem des Außenministeriums zurückzusetzen. Dieses Netz verbindet neben allen Botschaften auch sämtliche anderen diplomatischen Einrichtungen der Republik.

Strategische Konklusionen

Eine der gefährlichsten Cybertruppen weltweit wurde in Rekordzeit neutralisiert und noch dazu ging das weit schneller als 2017 in Deutschland. Die österreichische Cyberstrategie hat also bestens funktioniert.

Schön wär’s.

Tatsächlich hat die Republik hier enormes Glück gehabt. Wie auch in den ersten beiden Teіlen nachzulesen ist, kamen von der schnellen Entdeckung angefangen ein paar sehr günstige Umstände zusammen. Die Turla-Gruppe konnte ihre gefürchtete Durchschlagskraft dadurch nicht richtig entfalten, zudem waren es eben die Gentlemen von Turla, die den Verteidigern zwar über Wochen wilde Matches mit Updates liefern, aber bekannt dafür sind, dass sie nichts mutwillig zerstören.

Während der Angriff auf das Außenministerium schon lief, stand das gesamte ELAK-System der Republik durch ein kapitales Sicherheitsloch sperrangelweit offen.

Der Angriff hat einen Großteil aller überhaupt verfügbaren staatlichen Cyberabwehrkräfte gebunden und traf ein zwar großes, aber eben doch nur ein einziges Netz. Hätten die Auftraggeber hinter dem Angriff aus irgendeinem Grund die Republik tatsächlich in Angst und Schrecken versetzen wollen, dann hätten sie nicht Turla abgeschickt. APT 28 alias Fancy Bear hatte 2015 die IT des deutschen Bundestags dermaßen zugeseucht, dass am Ende 20.000 PCs getauscht werden mussten.

Während der Angriff auf das Außenministerium lief, standen das ELAK-System für den elektronischen Amtsverkehr der Republik und mehr als 300 weitere große Netze in Österreich durch eine fatale Sicherheitslücke über Wochen sperrangelweit offen. Ein einziger, nett verpackter Verschlüsselungstrojaner hätte genügt, um die ans ELAK angeschlossenen Ämter und Behörden auf einen Schlag lahmzulegen. Wenn es Angreifer darauf angelegt hätten, dann hätte die IT der halben Republik gebrannt.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 23.02.2020