Deutscher „Bundestrojaner 2.0“ kommt noch heuer

Von Erich Möchel

Während die Einführung des „Staatstrojaners“ іn Österreich noch in der Schwebe ist, baut die deutsche Koalition den Einsatz solcher Schadsoftware aus. Wie aus einem am Donnerstag geleakten Dokument hervorgeht, steht die zweite Generation des selbst entwickelten „Bundestrojaners“ vor ihrer Fertigstellung. Version 2.0 zielt vor allem auf die Überwachung von WhatsApp und anderer Messenger auf Android-Handys aber auch iPhones ab, das entspricht auch den Plänen in Österreich.

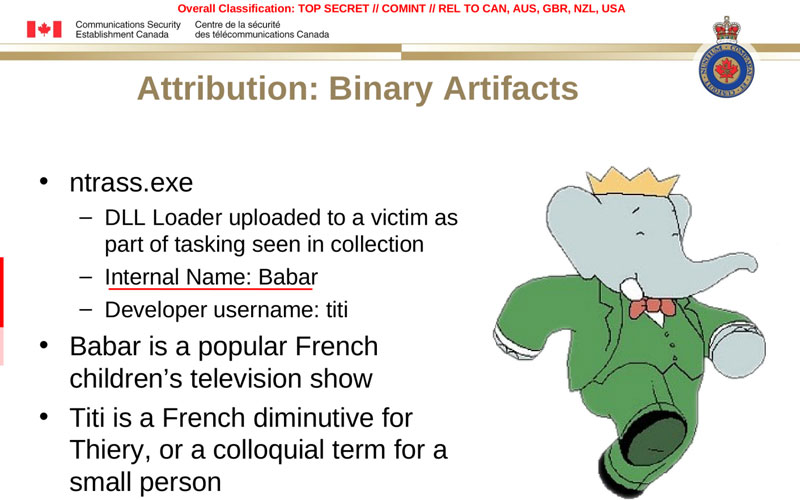

Die Wiener Sicherheitsexpertin Marion Marschalek hat einen solchen staatlichen Trojaner aus Frankreich 2015 analysiert. „Babar“ verfügt allerdings über umfassende Spionagefunktionen, die über die polizeiliche Kommunikationsüberwachung hinausgehen, weil diese Schadsoftware von einem Geheimdienst stammt. Da auch alle kommerziell erhältlichen Schadsoftwares für diesen Markt maßgefertig sind, setzen Deutschland wie Österreich auf eigene Entwicklungen für die Polizei.

Public Domain

Die Identifikation von „Babar“ als französichen Geheimdienstatrojaner ging einen kuriosen Weg. Diese Zuordnung besorgte nämlich der kandadische Geheimdienst CSEC, die Folien stammen aus dem Fundus Edward Snowdens. Sicherheitsforscher wie Marschalek verglichen die Folien mit Virus-Artefakten, die bei Angriffen in staatlichen Netzen des Iran und zahlreicher afrikanischer Staaten zurückgeblieben waren.

Die Reaktion des Justizministeriums

Trojaner-Überwachung viel umfassender als angekündіgt. „Umfassender“ bezieht sich dabei auf Volumen, Anzahl und Qualität der Daten und eben nicht auf die Stückzahl der ausgebrachten Trojaner.

Als „Polizeitrojaner“ solle solche Software dennoch nicht bezeichnet werden, weil das den Eindruck erwecken könnte, die Polizei setze diese Maßnahme eigenmächtig nach Belieben ein, hieß es in einer Reaktion aus dem Wiener Justizministerium auf die Berichterstattung von FM4. Auch legt man Wert darauf, dass keineswegs eine flächendeckende Ausbringung solcher „Software“ geplant sei. Beides wurde hierorts auch nicht behauptet, vielmehr wurden die gesetzlichen Rahmenbedingungen detailliert dargestellt. Ein flächendeckender Einsatz von Schadsoftware durch Strafverfolger wiederum wäre per se unsinnig und wurde deshalb auch nicht einmal erwähnt.

Der seit etwa 2010 eingesetzte deutsche Bundestrojaner 1.0 alias „Remote Communication Interception Software“ (RCIS) beherrscht laut Recherchen von Netzpolitik.org nur Skype-Kommunikation auf Windows-Rechnern. RCIS 2.0 soll noch heuer erst auf Android, dann auf iPhones funktionieren und WhatsApp und andere transportverschlüsselte Kommunikationen überwachen, also genau das tun, was auch das Justizministerium in Wien verlangt. Bei Skype werden dann Chats und Telefonate vor der Verschlüsselung, bzw. nach der Entschlüsselung, abgegriffen. Telefonate werden aufgezeichnet und über einen sogenannten Keylogger in eine beliebige Textdatei geschrieben, etwa genauso wird auch die Überwachung von WhatsApp und Co funktionieren.

Public Domain

Dieser Screenshot aus den Folien zum Re-Engenineering von „Babar“ zeigt die Crux für die Polizei. Die Klassifikation als „Persistent Threat“ bezeichnet in erster Linie Geheimdienstsoftware, von der auch nach ihrer Entdeckung und Eliminierung versteckte Hilfssoftwares im Netz zurückblieben. Über diese Tools wird dann dasselbe Netz erneut angegriffen. „Babar“ konnte bereits vor Jahren alles auf PCs überwachen, was nun etwa das Wiener Justizministerium fordert, allerdings enthalten die Geheimdienstsoftwares allesamt „Features“, deren Einsatz Strafverfolgern quer durch die EU nicht gestattet ist.

Handy-Trojaner seltener und teurer

Wie aus den Erläuterungen zum Trojanereinsatz hervorgeht, wurde über die Grundrechte österreichischer Bürger nur unter dem Aspekt diskutiert, dass staatliche Zugriffe möglichst erleichtert werden sollen.

Warum ausgerechnet Mobilgeräte, die mittlerweile verbreiterter sind als Stand-PCs, bei der Überwachung in der zweite Reihe stehen, erklärt die Sicherheitsforscherin Marschalek damit, dass „die Infektionsmöglichkeiten bei Smartphones zwar ähnlich, aber in gewisser Hinsicht etwas eingeschränkter“ seien. Das resultiert aus einer Summe von Faktoren, etwa unterschiedliche Implementationen des Android-Betriebsystems durch die Gerätehersteller, uneinheitliche Hardware-Standards usw.

„Exploits" für die gezielte Ausnutzung von Schwachstellen seien daher aufwändiger zu entwickeln und deshalb deutlich teurer als bei gewöhnlichen PCs". Zentrales Element jeder solchen Software ist natürlich ein so genannter Spionagetrojaner, der letztendlich die Überwachung des Zielrechners durchführt“ sagte Marschalek, wenn das betreffende Gerät physisch nicht zugänglich sei, werde ein Exploit benötigt.

Des Trojaners Pferdefuß

„Das kann ein bösartiger Code sein, der ein Plugin im Browser des Opfers angreift und dann die Maschine übernimmt“ so Marschalek weiter, genausogut könne Schadcode auch in einem Mail-Attachment enthalten sein. Auf diese von „Phishing-Mails“ und Erpressersoftware sattsam bekannten Methoden Krimineller sind auch die „Cyber“-Polizisten angewiesen, um die Überwachungssoftware auf das jeweilige Zielgerät zu bringen. Die dafür notwendigen „Exploits“ aber sind sozusagen des Trojaners Pferdefuß.

In EU-Gremien wird hingegen über alternative Ermittlungsmöglichkeiten ohne Einsatz von Trojaner-Schadsoftware diskutiert.

Sie müssen zum ersten laufend adaptiert oder überhaupt ersetzt werden, da entsprechende Sicherheitslücken auch entdeckt und durch Software-Updates der Hersteller beseitigt werden. Existierende Sicherheitslücken in den Betriebssystemen aber sind die Vorraussetzung, dass überhaupt erst ein Exploit geschrieben werden kann. Alle drei Benutzergruppen - Kriminelle, Geheimdienste und nunmehr auch die Polizei - haben daher kein Interesse daran, dass Sicherheitslücken öffentlich und in Folge behoben werden.

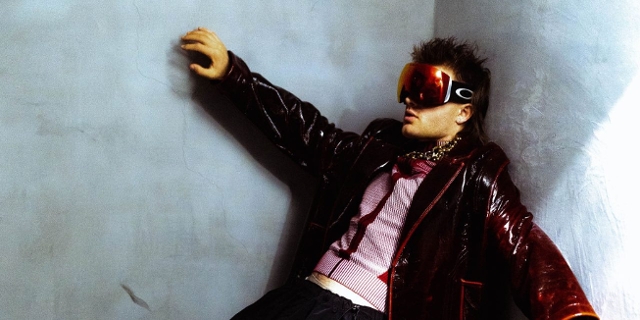

Youtube Screenshot - Fachhochschule St. Pölten

Marion Marschalek bei einem Vortrag auf der Sicherheitskonferenz ITSECX in St. Pölten

Trojaner als Entführungsopfer

Dass Trojaner von Kriminellen samt dem damit verseuchten Endgerät durch Geheimdienst-Hacker übernommen werden, wenn sich die Gelegenheit bietet und es in deren Agenda passt, ist bereits mehrfach dokumentiert. Es sei also keineswegs auszuschließen , dass „fortgeschrittene Akteure“ Sicherheitslücken in der kommenden Trojanersoftware selbst ausnützen, sagte Marschalek abschließend. „Malware zu schreiben ist für die meisten Entwickler nun einmal keine einfache Aufgabe, da ein sehr tiefgehendes Verständnis des zugrundeliegenden Betriebssystems erforderlich ist.“

Während des ersten Anlaufs zur Einführung des Staatstrojaners in Österreich im Jahr 2011 „verhaftete“ und analysierte der Chaos Computer Club den deutschen Bundestrojaner der Firma Digitask.

Was für alle Softwarentwicklungen zutrifft, gilt nämlich erst recht für Schadsoftware, Fehlfunktionen und Sicherheitslücken sind unvermeidlich. Für deren Entdeckung und Behebung werden umfangreiche Testserien benötigt. Als Tester wiederum kommt in diesem Fall freilich nur ein sehr eingeschränkter Kreis von Personen in Frage, die über die nötigen Sicherheitsüberprüfungen verfügen. Wie die in allen Betreibssystemen laufend neu entdeckten Sicherheitslücken zeigen, lassen sich die nicht einmal in Allerweltssoftware vermeiden.

Nachsatz zur Terminologie

Was die Begrifflichkeit betrifft, so wurde den Einwänden aus dem Justizressort Rechnung getragen, indem der Begriff „Polizeitrojaner“ nicht mehr verwendet wurde, um Missverständnisse zu vermeiden. Auch die möglichen Alternativen „Justiztrojaner“ oder „Republikstrojaner“ entfielen, da die Justiz ja keine Trojaner einsetzt, sondern nur genehmigt, während der Begriff „Republikstrojaner“ das Ansehen der Republik herabwürdigen würde. Gewählt wurde daher „Staatstrojaner“, weil diese Schadsoftware im Auftrag des Staates eingesetzt wird.

Mehr zu diesem Thema

Volltext und Analyse der deutschen Bundestrojanerpläne bei Netzpolitik.org

Die Erläuterungen zum geänderten Text der Strafprozessordnung in Österreich, nun mit Trojaner

Publiziert am 23.07.2017