3.000 E-Mailserver derzeit ungesichert in Österreich

Von Erich Moechel

In Österreich stehen momentan gut 3.000 E-Mail-Server des Typs „Microsoft Exchange“ gegen Angriffe weit offen. Das „Computer Emergency Response Team“ CERT.at hatte die Betreiber dieser Server zuletzt direkt kontaktiert und dringend ersucht, ein wichtiges Sicherheitsupdate von Microsoft einzuspielen. Das liegt bereits seit Februar vor, doch offenbar wurde das Sicherheitsloch vielfach nicht ernstgenommen.

Das deutsche Bundesamt für Sicherheit wertet die Bedrohungslage für Unternehmen als „geschäftskritisch“, da zunehmend Angriffe zu beobachten sind. Aus solchen Sicherheitslücken resultiert die zur Zeit grassierende Welle an Erpressungen von Firmen; zuletzt wurden die deutsche Software AG (900 Mio. Umsatz) und der österreichische Maschinenbauer EMCO von Verschlüsselungserpressern heimgesucht. Eine Anfrage von ORF.at bei EMCO am Montag erbrachte nur den Verweis auf eine Auskunftssperre.

CERT

Die aktuelle Warnung von CERT.at vom Freitag. Es sind alle derzeit eingesetzten MS Exchange-Server betroffen.

Ende September hatten Verschlüsselungserpresser die Uhrenmacher Swatch Group, eine französische Großreederei, einen US-Spitalsbetreiber mit 400 Kliniken und einen Versicherungsbroker erwischt

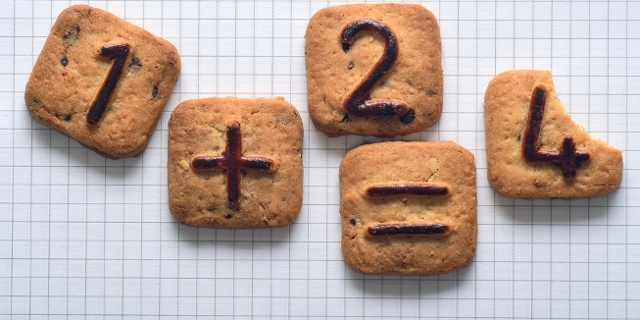

Die Hälfte aller Exchange-Server offen

Über welche Sicherheitslücken die Kriminellen in diese beiden Firmennetze eindringen konnten, ist bisher nicht bekannt (etwas mehr dazu unten). Ein Zusammenhang mit dem aktuellen Sicherheitsloch in den Exchange-Servern von Microsoft besteht also nicht, wohl aber könnte den Betreibern dieser ungesicherten Server ein ähnliches Schicksal blühen. „Laut unseren Messungen ist davon auszugehen, dass acht Monate nach der Veröffentlichung der Patches fast 50 Prozent der Exchange-Instanzen in Österreich für CVE-2020-0688 anfällig sind“, sagte Otmar Lendl von CERT.at.

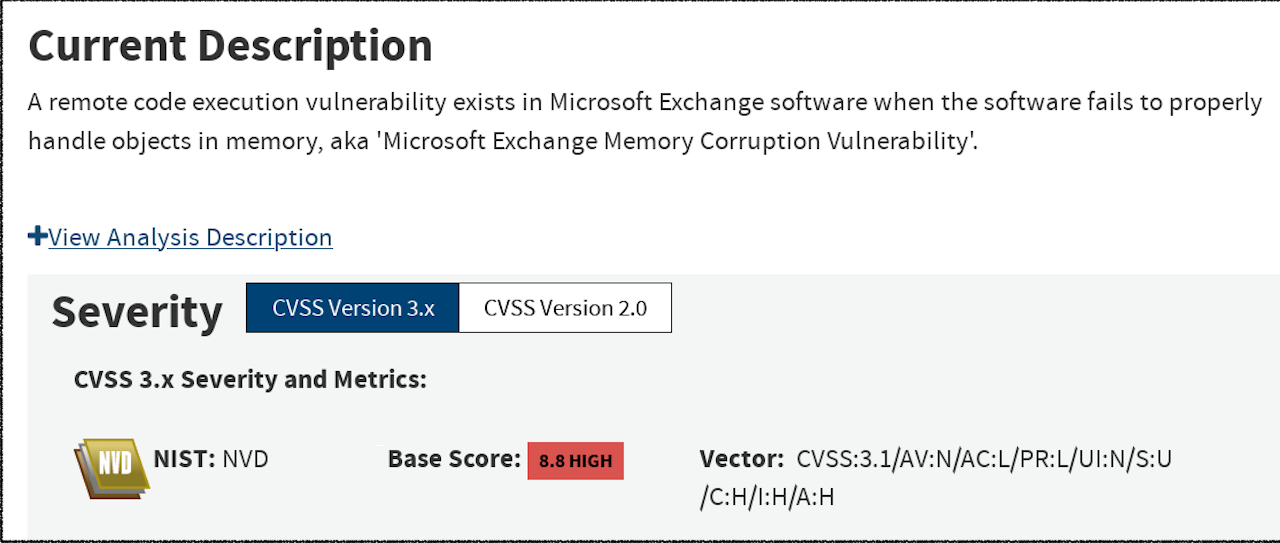

CVE-2020-0688 ist die Seriennummer für die genannte Lücke in der Datenbank des US-Handelsministeriums, in der diese Bedrohungen systematisch gesammelt werden. Über diese mit 8,8 auf der zehnteiligen Skala gelisteten Sicherheitslücke einen Mailserver zu übernehmen, ist bestürzend einfach. „Man braucht dazu lediglich die IP-Adresse eines Exchange Webinterface zu kennen, die sich durch eine einfache Suche ermitteln lassen. Das ist nicht immer hundertprozentig genau, aber man kommt so sehr einfach auf ein erhebliches Bedrohungspotential“, sagt Sicherheitsexperte Otmar Lendl. Dazu brauche es nur noch den Benutzernamen und das Password eines beliebigen, echten Benutzers, der ein Konto auf diesem E-Mailserver habe und einen Exploit.

NIST

Die Warnung des amerikanischen National Іnstitute of Standards and Technology vor der Sicherheitslücke CVE-2020-0688 vom Februar, nachdem die Lücke entdeckt worden war.

Ein unbekannte Zahl von Citrix-Systemen, die etwa in Österreich die Systeme des Elektronischen Amtsverkehr, von Ministerien, Supermarkketten usw. verbinden, ist seit dem Frühjahr mit Schadsoftware verseucht. Seit Wochen häufen sich die Angrіffe

Ein echter Mail-Account genügt

Ein einziger Phishing-Angriff über eine E-Mail mit einem Link, der einen einzigen Angestellten einer Firma dazu bringt, den Link anzuklicken und seine Daten auf einer gefälschten Website einzugeben genügt also, um einen Angriff auf den Server einzuleiten. Die dafür nötigen Exploits kursieren längst im Netz, sie bestehen aus gerade ein paar Zeilen Code - und der verleiht dem Angreifer am Exchange-Server Administratorenrang („System Level Access“). „Damit ist die ganze Windows-Infrastruktur fast schon in der Hand des Angreifers“, so Lendl weiter, „das wird auch schon seit dem Frühling von APT Gruppen ausgenutzt“.

Otmar Lendl

Als APTs („Advanced Persistent Threat“) werden staatliche Angreifer bezeichnet, die in der Regel immer stets unter den Ersten sind und eine neu entdeckte Lücke benützen, um eine unscheinbare, kleine Datei im betreffenden Netz verdeckt zur späteren Verwendung zu platzieren. Auch wenn die eigentliche Sicherheitslücke bereits geschlossen ist, haben sie damit auch weiterhin Zugang zu diesem Netz. Diese Methode haben die Kriminellen von den Geheimdiensten abgekupfert und sie ist auch die Basis für das Geschäft mit Verschlüsselungserpressung. Hier herrscht nämlich Arbeitsteilung, die Installateure der Hintertüren sind nicht mit den späteren Angreifern identisch. Fertig eingerichtete Hintertüren, ebenso wie dazu passende Schadsoftware samt Angriffsinstruktionen sind mittlerweile typische Services, die auf dem Schwarzen Markt massenhaft gehandelt werden.

Das erklärt auch die zeitversetzten Angriffe durch gewöhnliche Erpresserbanden. In der Regel dauert es Monate bis ein solches „Dienstleistungspaket“ zusammengestellt und an diverse Erpressergruppen vermarktet wurde. Es ist also davon auszugehen, dass angesichts der vielen ungesicherten Server solche Angriffe bereits erfolgt sind oder kurz bevorstehen. Warum trotz aller Warnungen noch derart viele Exchange-Server offenstehen - in Deutschland waren es vor einer Woche noch Zehntausende - dürfte mehrheitlich auf das mangelnde Sicherheitsbewusstein zurückzuführen sein.

Wie einst die Botnets, so boomt jetzt die Branche der Verschlüsselungserpresser. Die Schäden durch Produktionsausfälle übersteigen die verlangten Lösegelder meist um ein Vielfaches.

Der Stand der aktuellen Fälle

Zum Fall des Maschinenbauers EMCO ist seit dem 3. Oktober nicht viel mehr bekannt, als die Salzburger Nachrichten nach der Meldung des Vorfalls berichtet hatten. Zwei Tage davor waren Unbekannte nächtens in das Netz von EMCO eingedrungen und hatten die Daten des SAP-Systems verschlüsselt, das sowohl zur Produktion wie zur Rechnungslegung dient, wie die Salzburger Nachrichten"berichtet hatten. Seitdem steht das Unternehmen still.

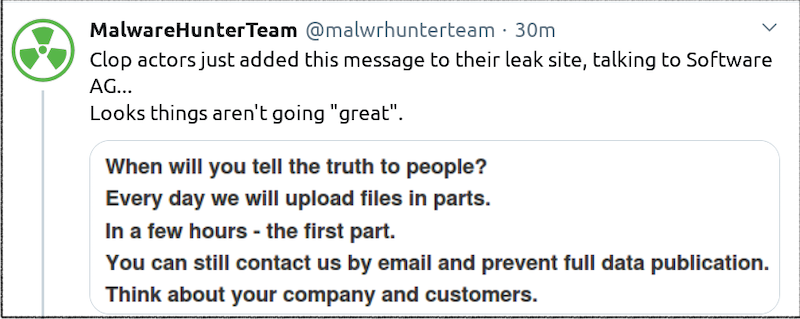

Malware Hunter Team

Das Die Malware-Jäger beobachten die Kommunikation der Erpresser mit der überfallenen Software AG im sogenannten „Darknet“. Diese Art der semi-öffentlichen Kommunikation wird oft gewählt, um ein Unternehmen dadurch weiter unter Zahlungsdruck zu setzen. Das Malware Hunter Team unterhält eine für betroffene Firmen sehr nützliche Datenbank. Durch den Upload einer verschlüsselten Datei lässt sich die Art der eingesetzten Schadsoftware bestimmen.

Ziemlich zur selben Zeit hatte es auch die deutsche Software AG erwischt, wo der Vorfall erst heruntergespielt wurde. Fünf Tage danach musste die Firma in einer Ad-Hoc-Meldung eingestehen, dass auch Daten abgezogen worden waren. Die Erpresser hatten nämlich begonnen, interne Daten des Unternehmens im sogenannten „Darknet“ veröffentlicht, um ihrer Forderung nach Lösegeld mehr Nachdruck zu verleihen. Bei der eingesetzten Malware soll es sich um „Clop“ handeln, die Gang dahinter ist bereits mehrfach durch Angriffe auf größere Firmen aufgefallen. Ihre typische Anfangsforderung beläuft sich auf zwanzig Millionen Dollar.

Schlussworte von CERT.at und Microsoft

„Die Professionalität der Ransomware-Angriffe ist in den letzten Jahren massiv gestiegen. Firmen müssen sich gegen Angriffe wehren, die vor vier Jahren nur Nationalstaaten zugetraut wurden“, sagte Lendl abschließend. Gemeint damit ist, dass die Sicherheitsarchitekturen der Firmen nicht auf die neuen Angriffsarten eingestellt wurden. „Sicherheit ist kein Zustand, sondern ein Prozess“, sagte Thomas Lutz, Unternehmenssprecher von Microsoft Österreich. „Wie in allen solchen Fällen hat Microsoft seine Kunden zeitnahe und direkt über die neuen Sicherheits-Updates für unsere Software informiert und eine Einspielung dringend empfohlen“, auf die Umsetzung dieser Empfehlungen habe man jedoch keinen Einfluss.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 13.10.2020