Falsche Cyberpropheten im Ukrainekrieg

Von Erich Moechel

Die Warnungen vor gefährlichen Cyberattacken auf die ukrainischen Energieerzeuger waren kaum verklungen, da griffen Serien von Shahed-Drohnen Kraft- und Umspannwerke an. Seit Kriegsausbruch hat sich dieses Muster so oft wiederholt, dass es kaum noch zu übersehen ist. Gewarnt wird vor „Cyber“, dann schlagen Projektile ein.

Manuel Atug, IT-Sicherheitsexperte des Thinktanks für kritische Infrastrukturen (AG KRITIS) kann seinen Ärger über Cyberpropheten, hinter denen geschäftliche oder politische Interessen stehen, im Dialog mit ORF.at nur schlecht verbergen.

HonkHase

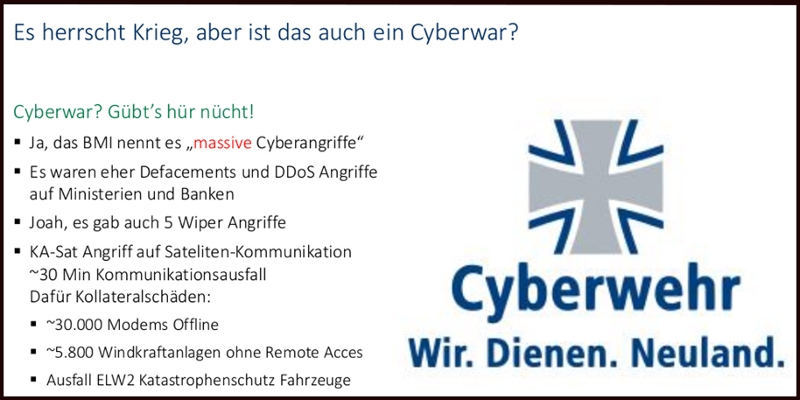

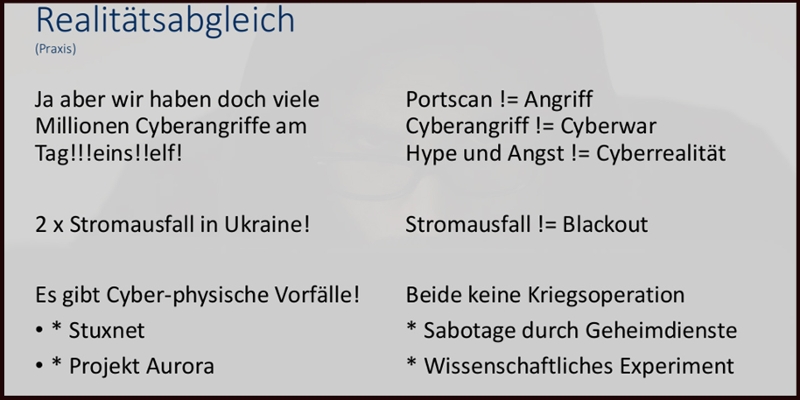

Diese Folie stammt aus dem aktuellen Vortrag „Hybrid Warfare in Zeiten der modernen Kriegsführung“ von Manuel ‚HonkHase‘ Atug, er ordnet das Geschehen im Cyberraum während des bisherigen Kriegsverlaufs ein. Das Logo ist eine Parodie auf eine Werbekampagne der deutschen Bundeswehr und auf einen Sager von Angela Merkel, dass für sie das Internet „Neuland“ sei. Die AG KRITIS ist ein Zusammenschluss spezialisierter unabhängiger Expert:innen, die zusammen so gut wie alle Bereiche und Funktionen der kritischen Infrastruktur abdecken.

Die Entcyberung des Cyberwar

Eine Direktorin des britischen Geheimdiensts GCHQ hatte bereits erklärt, Russlands Cyber-Armageddon sei ausgefallen. Angriffe und Desinformationskampagnen aus Russland der vergangenen Monate seien „rundum gescheitert“.

„Cyberwar ist nur eine Geschichte aus den bunten Powerpoint-Folien von ‚alten weißen Männern‘ aus der Rüstungsindustrie und unseriösen Anbietern von Sicherheitsprodukten“, sagt Atug. „Sicherheitsforscher:innen haben hingegen nicht mit ernsthaften, physischen Schäden durch Cyberangriffe gerechnet. Derartige Fälle sind immer noch sehr unwahrscheinlich, unter anderem, weil die Fehlschlagquote extrem hoch ist“, so Atug weiter.

Im Grunde sei der Stuxnet-Angriff auf die Urananreicherungsanlage im iranischen Natanz von 2010 bis heute das einzige öffentlich bekannte Beispiel für einen erfolgreichen Cyberangriff mit physischen Folgeschäden geblieben. Aber auch diese waren nicht von Dauer. Das iranische Atomprogramm wurde dadurch gerade einmal drei Monate zurückgeworfen, so das übereinstimmende Urteil westlicher Militärexperten.

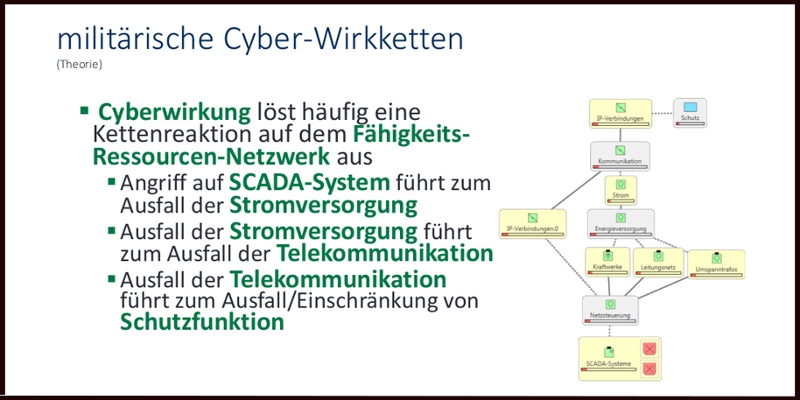

HonkHase

Das ist das theoretische Modell, wie ein Angriff auf die Stromversorgung über das Netz einen kaskadierenden Zusammenbruch erst des Stromnetzes und dann der Kommunikationsnetze auslösen kann. Soweit die militärische Theorie, in der Praxis zeigt sich derzeit allerdings ein anderes Bild (siehe unten). Eine Linksammlung zu den Berichten über die beiden beschriebenen Schadsoftwares ist ganz unten zu finden.

Wie Angriffe auf Steuerungssysteme scheitern

Russland hatte auch im Cyberraum einen Blitzangriff gestartet, der ebenso im Desaster endete, wie der Blitzangriff auf Kyiw.

Ein Beispiel wie auch eine Attacke mit hochentwickelter und spezialisierter Schadsoftware an einem banalen Detail scheitern kann, waren die „Triton“-Angriffe im Jahr 2017, als versuchte wurde, eine saudi-arabische Raffinerie durch Manipulationen am SCADA-Steuerungssystem in die Luft zu jagen. Die auf die Triconex-Schaltanlagen von Schneider Electric zugeschnittene Triton-Malwaresuite hatte zwar schon bald das Kommando übernommen, konnte die eigentliche Schadfunktion jedoch nicht mehr auslösen.

Der Angriff hatte nämlich eine Fehlfunktion zur Folge, die eine automatische Notabschaltung auslöste. Gescheitert war er in letzter Minute an einer Triconex-Konfiguration, die in der Schadsoftware nicht vorgesehen war. Das wurde erst im Nachhinein bekannt, als ein Sicherheitstechniker der Firma Schneider die Gefährlichkeit der Malware völlig unterschätzt und Triton auf die Sicherheitsplattform „Virustotal“ hochgeladen hatte, wo sie monatelang frei zur Verfügung stand.

HonkHase

In diesem „Realitätsabgleich“ wird die Hype (links) der technischen Realität gegenübergestellt. In der Regel kommt dieser Unsinn von Entscheidungsträgern oder Politikern, die von Technik keine Ahnung haben. Unseriöse Sicherheitsfirmen - „Schlangenölverkäufer“ im Jargon - bemühen diese „zehntausende Angriffe pro Tag“ immer noch als Verkaufsargument. Ein „Portscan“ ist kein Angriff, sondern eine Serie von Anfragen, welche Ports an einem bestimmten Server oder Router mit welchen Services offenstehen.

Wie ein Cyber-GAU zu einer bloßen Störung wird

Anfang 2020 war die ebenso berüchtigte wie raffinierte russische Spionagetruppe Turla direkt nach ihrem Einbruch ins Netz des Außenministeriums gestellt worden. Dann wurde dieser APT der Superklasse von einem Ad-Hoc-Team aus Technikern dreier Ministerien binnen Tagen neutralisiert.

„Der große Vorteil für Angreifer besteht darin, dass sie ein Netz zu einem Zeitpunkt ihrer Wahl und wo auch immer angreifen können. Eine gut organisierte und vor allem aufmerksame Abwehr kann allerdings sehr schnell darauf reagieren“ sagt Atug. „Eine gute Verteidigung analysiert hochautomatisiert die Umgebung und reagiert zeitnah auf Veränderungen und Anomalien“. Nur so könnten Angreifer bereits in der Anfangsphase gestellt und neutralisiert werden, noch bevor sie größere Schäden anrichten könnten, so Atug weiter. „Durch konsequente Abwehr, nämlich Prävention, Detektion und schnelle Reaktion auf sicherheitsrelevante Ereignisse, wird aus einem drohenden Großvorfall so eine bloße Störung, die behoben wird.“

HonkHase

Manuel Atug ist Ingenieur, Diplom-Informatiker und hat einen Master in angewandter IT-Sicherheit. Atug ist seit 23 Jahren im Bereich IT-Sicherheit und als Sachverständiger unter anderem für den Deutschen Bundestag tätig.

„Sich dann als Angreifer neu in Stellung zu bringen, ist gar nicht trivial und definitiv nur mit großem Aufwand zu erreichen“, sagte Atug abschließend. Dieser Aufwand betrifft auch die Zeit und genau darüber verfügen Angreifer nicht, während sie eine Angriffsserie gegen gut organisierte Verteidiger fahren. Die machen nämlich eine Hintertür nach der anderen dicht und schließen alle jene Schwachstellen, über die eine zweite Angriffswelle laufen könnten. Die angreifende Seite hatte schon Tage bis Wochen vor dem Losschlagen Netzwerkkomponenten und Strukturen ausspioniert, verdeckte Beacons (Leuchtfeuer) für das Angriffsteam und unauffällige, schlanke Software-Tools platziert.

Krieg, Agitation und Marktgeschrei

Sind diese Hilfsmittel einmal „abgenützt“, wie es im Militärjargon heißt, dann ist weder Zeit noch Gelegenheit, neue Positionen in diesem fremden Netz anzulegen, während das Match um die Vorherrschaft dort gerade läuft. Diese Erkenntnis ist für IT-Professionials ohne ideologische Agenda, deren Expertise allzu oft in politischer Agitation und dem Marktgeschrei der IT-Schlangenölverkäufer untergeht, nicht wirklich neu. Dieser erste nahezu symmetrische, also grausame und brutale maschinelle Krieg in Europa seit 1945 aber hat die Erkenntnisse der Professionisten rundum bestätigt. Im Angesicht der Schrecken dieses Krieges ist ihnen nicht einmal die Genugtuung gegönnt, dass ihre Thesen richtig waren.

Der RSS-Feed zu diesem Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an

2010 Vier Berichte der ORF Futurezone vom September 2010, als der Stuxnet-Angriff in Etappen öffentlich bekannt wurde.

2010 - 2013 Der Link führt zu 23 weiteren Artikeln über Stuxnet und die Folgen und zehntausende SCADA-Systeme, die offen im Netz erreichbar waren

2018 Im Frühjahr kam heraus, dass der Iran mit Triton über eine Angriffssoftware der Stuxnet-Klasse verfügt, die ursprünglich aus Russland stammt

2018 Im Herbst dieses Jahres wurde das wichtigste Forschungsinstitut des russischen Militärs als Urheber der Triton-Malware sanktioniert und damit vom internationalen Geldverkehr abgeschnitte

2020 Drei Analysen zum Turla-Angriff auf das Außenministerium in Wien zu Jahresbeginn

Publiziert am 23.10.2022